Что такое многофакторная аутентификация (MFA)?

1. Что такое многофакторная аутентификация (MFA)?

Многофакторная аутентификация (MFA, 3FA) — это дополнительный уровень защиты, который помогает убедиться, что вход в систему действительно выполняете вы. Помимо пароля, может понадобиться ввести одноразовый код из приложения, чата, push-уведомления, SMS или письма на электронную почту. А иногда — ответить на секретный вопрос, отсканировать отпечаток пальца или подтвердить личность с помощью Face ID.

Эта надежная система защиты помогает обезопасить аккаунты от кибератак и ситуаций, когда пароли могут быть скомпрометированы. Многофакторная аутентификация эффективно защищает от фишинга, атак типа "человек посередине", подбора паролей и других угроз, связанных с паролями.

Многофакторную аутентификацию часто называют двухфакторной, 2FA или двухэтапной. Обычно при входе в систему используются два разных фактора — это упрощает процесс для пользователя и одновременно усиливает защиту.

2. Факторы многофакторной аутентификации

Многофакторная аутентификация повышает безопасность, поскольку сочетает разные по природе факторы аутентификации.

Сейчас различают три основных типа факторов аутентификации:

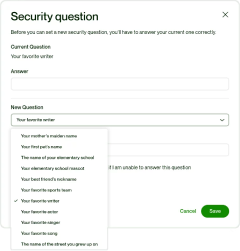

- То, что вы знаете: пароль, логин или ответ на секретный вопрос — например, кличка вашей кошки или имя любимого писателя.

- То, что у вас есть: одноразовый код, сгенерированный на смартфоне в приложении MFA или полученный по SMS, в чате мессенджера или по электронной почте. Также это может быть специальное устройство — аппаратный токен, генерирующий одноразовые пароли. Он может выглядеть как брелок, флешка, карточка или мини-калькулятор с экраном на 6 или 8 цифр.

- То, чем вы являетесь: биометрические данные — отпечаток пальца, скан сетчатки глаза или Face ID.

Некоторые эксперты по безопасности выделяют возможный четвёртый фактор — окружение пользователя. Однако до сих пор ведутся споры, стоит ли считать его полноценным отдельным фактором. Тем не менее, в рамках многофакторной аутентификации можно выделить ещё два дополнительных фактора:

- Проверка местоположения: Аутентификация по геолокации подтверждает личность пользователя, учитывая его физическое местоположение. Например, если попытка входа совершается из другой страны, а аккаунт зарегистрирован в другом регионе, система сработает — с помощью фильтров по IP и географии — и заблокирует доступ.

- Аутентификация по времени: Этот фактор проверяет пользователя, основываясь на времени попытки входа. Предполагается, что определённые действия, например, вход в рабочий компьютер, обычно происходят в заданные часы. Если попытка авторизации выходит за рамки привычного графика, доступ будет автоматически отклонён.

3. Как работает многофакторная аутентификация

Вход в аккаунт с помощью одного лишь логина и пароля может показаться удобным, но это значит, что любой, кто завладеет этими данными, сможет получить доступ к вашему аккаунту из любой точки мира. Именно здесь на помощь приходит многофакторная аутентификация (MFA), добавляя дополнительный уровень защиты.

Эффективность многофакторной аутентификации заключается в продуманном сочетании разных факторов, где каждый компенсирует слабые стороны других. Взломать все уровни защиты сразу — задача не из лёгких, особенно в ограниченное время. Даже если один из факторов окажется скомпрометирован, аккаунт всё равно останется под надёжной защитой.

Когда включена многофакторная аутентификация, процесс аутентификации становится более сложным.

- Первый шаг — привычный ввод логина и пароля (то, что вы знаете).

- Затем следует второй фактор — дополнительная проверка личности, которая может быть:

- То, что у вас есть: одноразовый код, сгенерированный на смартфоне в MFA-приложении или полученный по SMS и другим каналам;

- То, кем вы являетесь: отпечаток пальца или Face ID.

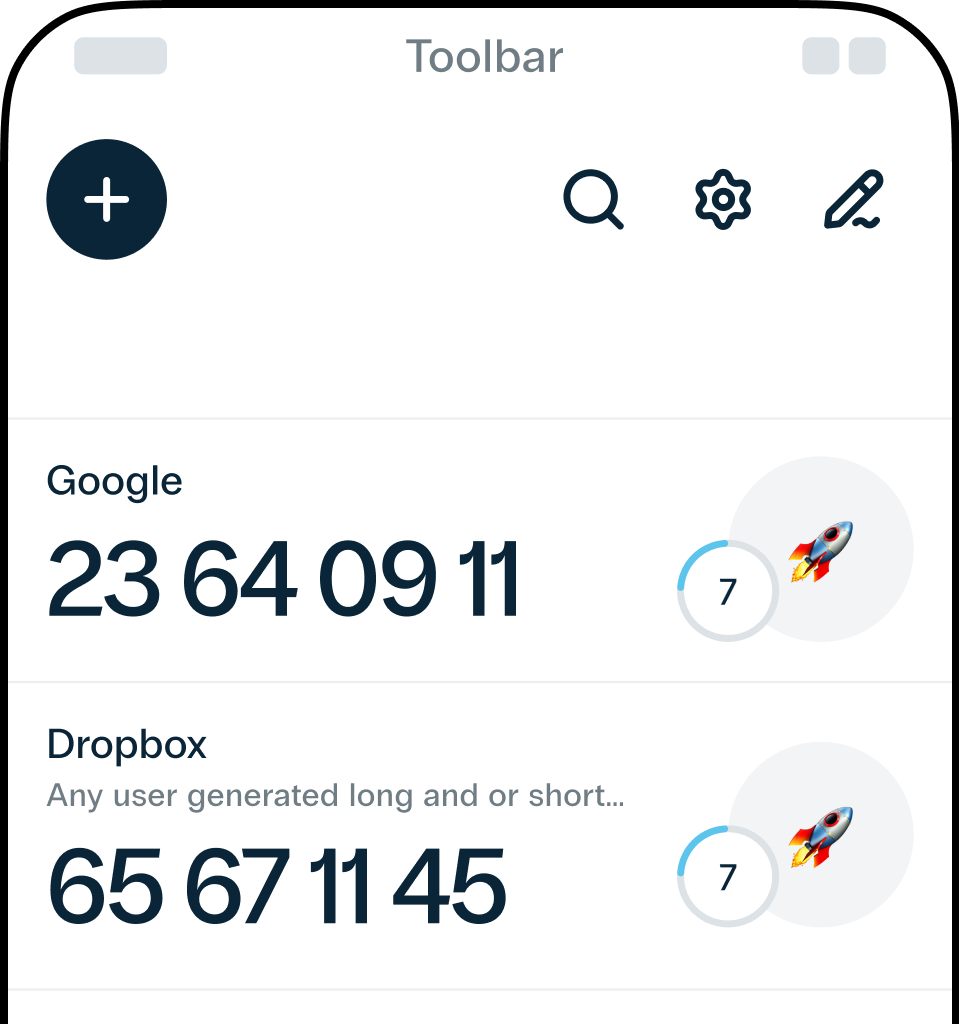

Допустим, в качестве второго фактора вы выбрали приложение-аутентификатор Protectimus Smart. Открыв его на смартфоне, вы увидите 6-значный код, генерируемый в реальном времени. Введите его на сайте — и получите доступ.

Теперь, если кто-то попытается войти в систему под вашим именем, его ждет неприятный сюрприз. Даже зная логин и пароль, злоумышленник не сможет пройти второй уровень защиты. Без вашего смартфона у него нет доступа к шестизначному коду, который обновляется каждые 30 секунд. Даже если ему каким-то образом удалось узнать код за вчера — это уже бесполезно.

Этапы процесса многофакторной аутентификации:

- Регистрация: Пользователи создают аккаунт с логином и паролем, привязывая дополнительные элементы, такие как мобильный телефон, физический аппаратный токен или виртуальные данные, например, электронную почту или номер мобильного. Также можно добавить биометрические данные, такие как отпечатки пальцев, для повышения безопасности.

- Аутентификация: Пользователи с включенной MFA при входе на сайт вводят логин и пароль (первый фактор) и получают запрос на ввод одноразового кода или выполнение других действий с их MFA-устройства (второй фактор).

- Реакция: Пользователи завершают процесс аутентификации, вводя одноразовый код, нажимая кнопку на аппаратном устройстве, сканируя отпечаток пальца или подтверждая вход через push-уведомление.

4. Значение многофакторной аутентификации

По мере того, как организации переходят в цифровую эру и берут на себя большую ответственность за защиту данных клиентов, становится очевидной необходимость в надежных мерах безопасности, включая внедрение многофакторной аутентификации (MFA).

Опора только на логины и пароли оказывается ненадежной и уязвимой для эксплуатации. Пользователи часто испытывают трудности с управлением своими данными для входа, что делает их уязвимыми для хакерских атак.

MFA – это необходимое решение, которое добавляет дополнительный уровень проверки для онлайн-аккаунтов, снижая риск несанкционированного доступа из-за компрометации паролей. Многофакторная аутентификация защищает аккаунты от фишинга, атак типа «человек посередине», подбора паролей, атак с использованием украденных учетных данных, кейлогеров и других угроз, связанных с паролями.

Сертификации и требования к соответствию индустриальным и международным стандартам безопасности подчеркивают важность многофакторной аутентификации. Она является ключевым элементом для соблюдения строгих стандартов, таких как PCI-DSS, PSD2, GDPR, NIST, FFIEC, NYDFS, NAIC и других норм безопасности. Для бизнеса и организаций, работающих с конфиденциальными данными, финансовыми транзакциями или личной информацией пользователей, внедрение MFA особенно важно.

MFA укрепляет кибербезопасность, отвечает отраслевым стандартам и обеспечивает надежную защиту от эволюционирующих киберугроз. Она является незаменимым компонентом в постоянной борьбе с цифровыми рисками.

5. От каких угроз защищает многофакторная аутентификация

Многофакторная аутентификация (MFA) — это надёжный щит безопасности, который защищает пользовательские аккаунты от множества киберугроз. Она эффективно противостоит атакам методом подбора паролей, захвату аккаунтов, фишингу, атакам типа «человек посередине», использованию украденных учетных данных, перехвату сессий, социальной инженерии, атакам через словари, кейлоггерам и другим угрозам, связанным с паролями.

Фишинг

MFA играет ключевую роль в защите от фишинговых атак, при которых злоумышленники обманывают пользователей, заставляя их вводить логины и пароли на поддельных сайтах или переходить по мошенническим ссылкам из писем. Требование второго фактора аутентификации добавляет дополнительный уровень защиты и сводит на нет эффективность таких схем.

Брутфорс

MFA снижает риск атак методом перебора, когда злоумышленники пытаются подобрать пароль, перебирая тысячи возможных комбинаций. Дополнительный фактор аутентификации серьёзно усложняет задачу — даже если пароль окажется раскрыт, доступ к аккаунту всё равно останется под защитой.

Использование кейлогеров

MFA защищает от атак с использованием кейлоггеров — вредоносных программ, которые записывают нажатия клавиш, чтобы украсть пароли и другую конфиденциальную информацию. Дополнительный уровень аутентификации, например одноразовый код или биометрия, делает такие атаки бесполезными — получить полный доступ к аккаунту с помощью кейлоггера уже не получится.

Использование ворованных учетных данных

MFA эффективно предотвращает атаки с использованием украденных учетных данных, когда злоумышленники пытаются войти в систему с помощью пар логина и пароля, попавших в открытый доступ. Дополнительный этап проверки подлинности делает украденные учетные данные недостаточными, усиливая защиту цифровых систем от автоматизированных попыток входа.

Перехват сеанса

MFA защищает от захвата сессии — типа атаки, при которой злоумышленник перехватывает активную пользовательскую сессию, чтобы получить несанкционированный доступ. Даже если сессионные данные оказались в руках атакующего, второй фактор аутентификации становится дополнительным барьером, не давая завершить взлом.

Социальная инженерия

MFA служит защитой от атак социальной инженерии, когда злоумышленники пытаются выманить конфиденциальную информацию, манипулируя людьми. Даже если пользователь поддался на уловку и раскрыл свои данные для входа, второй фактор аутентификации становится дополнительным препятствием на пути к несанкционированному доступу.

Атаки типа "Человек посередине"

MFA помогает предотвратить атаки типа «человек посередине» (MitM), при которых злоумышленники перехватывают и подменяют данные в процессе передачи, чтобы получить доступ к конфиденциальной информации. Дополнительные шаги проверки, особенно при использовании функции CWYS для подписи данных, делают процесс аутентификации практически неуязвимым для подмены или перехвата.

Скомпрометированные пароли

Пароли становятся уязвимыми, если попадают в руки посторонних. Например, если пользователь записал пароль в блокноте, его легко украсть, и доступ к аккаунту окажется под угрозой. Двухфакторная аутентификация значительно повышает уровень безопасности — после ввода пароля требуется подтверждение входа с помощью второго устройства.

6. Примеры многофакторной аутентификации

Узнайте, как бизнесы используют многофакторную аутентификацию (MFA) в реальных ситуациях. Мы рассмотрим практические примеры, которые демонстрируют, как организации из разных отраслей успешно внедряют MFA:

Различные правила безопасности для групп пользователей в Volet

Volet использует MFA для настройки безопасности для разных групп пользователей. Сотрудники могут использовать только аппаратные OTP токены, а также для них настроены географические и IP-фильтры. В то же время, конечные пользователи имеют больше выбора, выбирая между аппаратными OTP токенами, 2FA-приложениями или чат-ботами в мессенджерах. Дополнительно транзакции конечных пользователей защищены благодаря функции подписи данных CWYS (Confirm What You See).

Корпоративная безопасность в Xchanging Italy

Xchanging Italy, часть DXC Technology, использует решение многофакторной аутентификации Protectimus для защиты доступа к большинству корпоративных программ. Это решение было выбрано для обеспечения эффективной защиты всех сервисов, чтобы избежать сложностей с интеграцией 2FA в каждую программу в отдельности. Protectimus Dynamic Strong Password Authentication (DSPA) безупречно интегрируется с Active Directory, превращая пароли пользователей в динамические двухфакторные пароли. Они объединяют обычный пароль с временным одноразовым паролем, генерируемым на основе времени (TOTP). Это позволяет обеспечить надежную защиту всех подключенных сервисов без необходимости установки дополнительного программного обеспечения на компьютерах сотрудников.

Защита доступа к VPN и email в SICIM

SICIM использует двухфакторную аутентификацию для повышения безопасности доступа к корпоративному VPN, а также для корпоративных почтовых ящиков сотрудников, обеспечивая надежную защиту конфиденциальной информации.

7. Методы многофакторной аутентификации

Многофакторная аутентификация (MFA) значительно усиливает цифровую безопасность, требуя от пользователей подтверждения своей личности с помощью различных методов. Существует несколько подходов, каждый из которых вносит уникальный вклад в улучшение процессов аутентификации. Ниже мы разделим эти методы на разные группы, раскрывая их особенности и области применения.

Аутентификация на основе знаний

Пароли: Несмотря на свою простоту, пароли часто используются в решениях MFA как первый шаг в процессе многофакторной аутентификации.

Секретные вопросы: Традиционные секретные вопросы теряют популярность из-за необходимости вводить одинаковую информацию. Динамические вопросы, основанные на данных в реальном времени, предлагают более безопасную и удобную альтернативу.

Аппаратные OTP-токены

Классические аппаратные OTP-токены: Физические OTP-токены, напоминающие брелоки или карты с небольшим дисплеем и кнопкой, генерируют одноразовые коды длиной 6 или 8 цифр. Классические OTP-токены имеют жестко запрограммированные секретные ключи, которые невозможно заменить конечным пользователем.

Программируемые аппаратные OTP-токены: Физические устройства, похожие на брелоки или карты, генерируют одноразовые коды для двухфакторной аутентификации. Отличие программируемых OTP-токенов заключается в их способности быть перепрограммированными с новым секретным ключом. Это удобно для бизнеса, ведь позволяет обновлять ключи при необходимости, повышая уровень безопасности и устраняя риски, связанные с передачей ключей.

Стандарт U2F: Использует USB- или NFC-токены вместе с приложениями, поддерживающими открытый стандарт U2F. Стандарт U2F позволяет легко настроить дополнительный фактор проверки подлинности на совместимых платформах.

SMS-аутентификация

Одноразовый пароль для подтверждения личности поступает в SMS-сообщении на доверенный номер. Несмотря на удобство, SMS аутентификация менее безопасна, так как злоумышленники могут перехватить сообщение или получить доступ к номеру из-за замены SIM-карты.

Приложения для двухфакторной аутентификации

Мобильные приложения для 2FA, такие как Protectimus SMART или Google Authenticator, генерируют одноразовые пароли (OTP), обеспечивая надежную альтернативу SMS-аутентификации.

Аутентификация через чат-боты в мессенджерах

Инновационный метод двухфакторной аутентификации использует MFA чат-ботов в популярных мессенджерах, таких как Facebook Messenger, Telegram и Viber для доставки одноразовых паролей (OTP). Этот подход решает несколько важных проблем: он обеспечивает более высокий уровень безопасности по сравнению с SMS-аутентификацией и является абсолютно бесплатным и простым в использовании как для клиентов, так и для их пользователей.

Push-уведомление для 2FA

Push-уведомления для двухфакторной аутентификации повышают безопасность и удобство MFA, заменяя коды доступа на оповещения. Этот метод эффективно борется с фишингом, но требует доступа к определенным данным на мобильных устройствах.

Email-аутентификация

Аутентификация через электронную почту работает подобно SMS-токенам, но коды отправляются на электронную почту. Это резервный метод для пользователей, не имеющих доступа к своим телефонам, который обеспечивает удобство и безопасность.

Биометрическая аутентификация

Биометрическая аутентификация использует уникальные характеристики, такие как отпечатки пальцев или черты лица. Это безопасный и удобный метод MFA, но не все устройства поддерживают эту технологию.

Аутентификация на основе местоположения и времени

Методы аутентификации на основе местоположения и времени обычно используются в сочетании с другими методами аутентификации и добавляют дополнительный уровень безопасности:

- Географические фильтры ограничивают доступ к аккаунтам, позволяя вход только из выбранных стран.

- Фильтрация IP-адресов обеспечивает доступ к аккаунтам только с указанных IP-адресов.

- Временные фильтры предоставляют доступ к аккаунтам только в определенные рабочие часы.

Эти методы многофакторной аутентификации обеспечивают многоуровневую защиту от несанкционированного доступа, учитывая различные потребности пользователей и вопросы безопасности. Организации могут выбирать комбинацию методов, которая лучше всего соответствует их требованиям к безопасности и удобству использования.

8. Внедрение многофакторной аутентификации в организациях

Внедрение многофакторной аутентификации (MFA) в организациях требует соблюдения основных практик для обеспечения максимальной безопасности:

- Приоритизация важных аккаунтов: Сначала сосредоточьтесь на защите ключевых аккаунтов, таких как аккаунты высшего руководства и сетевых администраторов, что соответствует юридическим требованиям и повышает операционную эффективность.

- Выбор практического решения для MFA: Выберите универсальное решение двухфакторной аутентификации, которое поддерживает различные методы доставки одноразовых паролей. Учитывайте такие факторы как стоимость, удобство, адаптивность, простота использования и интеграции.

- Выберите надежного поставщика MFA: Это ключ к успеху — выберите поставщика MFA, который соответствует вашим требованиям, легко внедряется, стабилен и готов помочь с интеграцией. Возможность интеграции в существующую IT-инфраструктуру имеет большое значение.

- Обучение пользователей: Четко объясните конечным пользователям важность MFA. Для сотрудников подчеркните, как это влияет на эффективность и прибыль компании. Для клиентов сделайте MFA максимально удобной и задумайтесь о возможных бонусах за добровольную активацию MFA.

Не забывайте, что MFA является важным инструментом защиты корпоративных и личных данных. Понимание преимуществ двухфакторной проверки подлинности помогает организациям принимать обоснованные решения и быстро внедрять эффективные средства безопасности.

Узнайте больше об этой теме в статье "5 шагов для подготовки вашего бизнеса к многофакторной аутентификации"..

9. Какие отрасли используют многофакторную аутентификацию

От финансового сектора до здравоохранения, образования, онлайн-игр, технологического сектора, государственных учреждений и энергетической отрасли многофакторная аутентификация становится важной линией обороны от несанкционированного доступа и потенциальных угроз безопасности. Давайте рассмотрим, как MFA применяется и какие преимущества она приносит в разных сферах.

Финансовые услуги

В финансовом секторе многофакторная аутентификация (MFA) является важнейшей технологией защиты от несанкционированного доступа. Внедрение 2FA, особенно с функцией подписания данных, например Confirm What You See (CWYS), обеспечивает надежную защиту доступа и транзакций. MFA предохраняет учетные записи пользователей и финансовые транзакции от фишинговых атак, угроз типа Man-in-the-Middle (MITM) и попыток подмены данных.

Образование

В учебных заведениях широко применяются решения двухфакторной аутентификации и OTP-токены. Эти инструменты играют ключевую роль в защите большого объёма конфиденциальных данных о студентах и сотрудниках. Использование 2FA в университетах, колледжах и школах становится надёжным барьером от несанкционированного доступа, обеспечивая безопасность важной образовательной информации.

Здравоохранение

В области здравоохранения, где защита данных пациентов имеет решающее значение, использование 2FA является важным элементом. Это не только помогает отвечать требованиям таких стандартов как HIPAA, PCI DSS, HITRUST, Joint Commission и NIST, но и обеспечивает безопасный доступ к данным пациентов и сотрудников больниц. Также использование аппаратных токенов Protectimus для электронной верификации визитов (Electronic Visit Verification, EVV) гарантирует надежную защиту от возможных нарушений в сфере предоставления услуг по уходу за пациентами на дому.

Онлайн-игры и азартные игры

Для платформ онлайн-игр, азартных игр и ставок на спорт двухфакторная аутентификация является основным средством защиты от мошенничества и использования похищенных учетных данных. Регулирование азартных игр в большинстве штатов требует от игровых платформ внедрения многофакторной аутентификации для своих пользователей. Использование 2FA позволяет таким платформам существенно повысить уровень безопасности, эффективно предотвращая несанкционированный доступ и финансовые махинации, а также обеспечивать надежную защиту аккаунтов пользователей.

Технологии и энергетика

В разных отраслях и сферах технологий многофакторная аутентификация стала неотъемлемой частью эффективной киберзащиты. Внедрение 2FA позволяет надежно защищать конфиденциальные проекты, финансовые системы, логистические процессы и персональные данные сотрудников. Эта технология служит щитом для пользовательских устройств, обеспечивая безопасный доступ и предотвращая утечки данных в условиях постоянно меняющегося цифрового мира.

Государственные органы

В государственном секторе реализация инициатив по модернизации IT-инфраструктуры требует надежных и современных решений безопасности. Многофакторная аутентификация (MFA) становится ключевым элементом, позволяющим сочетать высокий уровень защиты с удобством использования. По мере того как федеральные учреждения переходят к модели нулевого доверия, технологии 2FA играют важную роль в обеспечении безопасного доступа для миллионов пользователей и создании устойчивой обороны против киберугроз.

10. Часто задаваемые вопросы о двухфакторной аутентификации (2FA)

1. Где можно включить двухфакторную аутентификацию (2FA)?

- Почтовые аккаунты: Установите дополнительную защиту для своей электронной почты с помощью 2FA. Это особенно важно, ведь взломанный почтовый ящик может дать злоумышленникам доступ к восстановлению паролей и взлому других ваших учетных записей.

- Финансовые сервисы: Усильте защиту онлайн-банкинга, платёжных систем, криптовалютных бирж и других финансовых аккаунтов, включив двухфакторную аутентификацию.

- Аккаунты с привязанными платёжными данными: Защитите свои финансовые данные в сервисах вроде eBay и Amazon, включив двухфакторную аутентификацию. Это добавит дополнительный уровень безопасности для ваших платежей.

- Социальные сети: Защитите свои аккаунты в социальных сетях, таких как Facebook и Instagram, включив двухфакторную аутентификацию. Это поможет минимизировать риск несанкционированного доступа и возможного злоупотребления вашей личной информацией.

- Аккаунты с личными данными: Включите двухфакторную аутентификацию на аккаунтах, содержащих личную информацию, например, на myGov, чтобы предотвратить несанкционированный доступ и защитить конфиденциальные данные.

- Игровые платформы: Поскольку онлайн-игровые платформы собирают личные и финансовые данные для удаленной проверки личности и покупок игр, разумно защитить доступ к аккаунтам на таких платформах, как Steam, Epic Games и PlayStation, с помощью двухфакторной аутентификации.

Процесс настройки двухфакторной аутентификации может отличаться в зависимости от конкретного программного обеспечения или сервиса. Однако общие шаги остаются одинаковыми для большинства платформ.

2. Кто должен использовать двухфакторную аутентификацию?

Двухфакторная аутентификация (2FA) является важной мерой безопасности для каждого, независимо от уровня его онлайн-активности. Она необходима для тех, кто ставит во главу угла надежную защиту личных и бизнес данных..

Вот несколько групп пользователей, которым следует внедрить двухфакторную аутентификацию:

- Все пользователи онлайн-аккаунтов. Люди, у которых есть аккаунты на различных онлайн-платформах — от электронной почты и социальных сетей до банковских и сайтов для покупок, должны включить 2FA. Это касается как личных, так и профессиональных аккаунтов.

- Бизнес и сотрудники. Бизнесы должны внедрять 2FA для своих сотрудников, чтобы укрепить безопасность корпоративных аккаунтов и конфиденциальной информации. Это особенно важно для доступа к корпоративной электронной почте, инструментам для управления проектами, аккаунтам администраторов и другим бизнес-платформам.

- Сотрудники, которые работают удаленно. В эпоху удалённой работы компании с сотрудниками, работающими из дома или других мест, должны обязать использовать 2FA, особенно при подключении через VPN, RDP или VDI сервисы.

- Финансовые аккаунты. Поскольку банковские и финансовые аккаунты являются привлекательной целью для хакеров, активация 2FA является необходимостью. Как для частных лиц, так и для финансовых учреждений, предоставляющих такие услуги, важно обеспечить защиту пользователей и сотрудников с помощью многофакторной аутентификации (MFA).

- Пользователи социальных сетей. Аккаунты в социальных сетях, содержащие личную информацию, часто становятся целью киберпреступников. Активация 2FA на таких платформах, как Facebook, Twitter и Instagram, жизненно важна для предотвращения несанкционированного доступа.

- Электронная почта. Поскольку электронная почта является ключом к множеству других онлайн-аккаунтов (запросы на сброс пароля, восстановление аккаунта и т. д.), защита почты с помощью 2FA крайне важна. Это создает дополнительный барьер против несанкционированного доступа ко всему вашему онлайн-пространству.

- Студенты и образовательные учреждения. Студенты и пользователи образовательных платформ или систем управления обучением должны внедрить 2FA для защиты академической и личной информации. Образовательные учреждения должны поддерживать это, введя двухфакторную аутентификацию.

- Здравоохранение и конфиденциальная информация. Людям, чьи аккаунты содержат конфиденциальную медицинскую или личную информацию, следует в первую очередь использовать 2FA для защиты приватности и предотвращения кражи личных данных. Больницы и медицинские учреждения обязаны обеспечить внедрение 2FA для защиты данных пациентов.

- Пользователи криптовалют. Пользователи криптовалютных бирж и кошельков должны активировать 2FA для защиты своих цифровых активов. Биржи криптовалют должны обратить внимание на это и обеспечить дополнительный уровень защиты для своих пользователей из-за повышенного риска атак.

- Лица с ценными или конфиденциальными данными. Каждый, кто хранит ценные или конфиденциальные данные онлайн, такие как интеллектуальная собственность, служебная информация или секретные документы, должен использовать 2FA для снижения риска несанкционированного доступа.

В заключение, двухфакторная аутентификация — это универсальный и незаменимый инструмент для повышения безопасности в сети, который подходит для широкого круга пользователей и отраслей.

3. Легко ли настроить двухфакторную аутентификацию?

Да, двухфакторную аутентификацию (2FA) обычно легко настроить, хотя процесс может отличаться в зависимости от сервиса, на котором вы настраиваете 2FA. В большинстве случаев настройка включает следующие шаги:

- Войдите в свою учетную запись.

- Перейдите в настройки безопасности/аккаунта.

- Выберите метод двухфакторной аутентификации (MFA-приложение, SMS, email, 2FA-бот).

- Следуйте инструкциям на экране (отсканируйте QR-код или введите ключ настройки).

- Подтвердите настройки с помощью одноразового пароля.

- Сохраните резервные коды или настройте варианты восстановления доступа.

Всегда следуйте инструкциям платформы или сервиса, на котором вы настраиваете многофакторную аутентификацию.

4. Насколько эффективна двухфакторная проверка подлинности в повышении безопасности?

Двухфакторная аутентификация (2FA) является очень эффективным способом повышения безопасности. Она добавляет дополнительный уровень защиты к вашему паролю, что значительно усложняет несанкционированный доступ к вашим аккаунтам. Вот несколько основных причин, почему 2FA так эффективна:

- Снижает последствия кражи учетных данных и слабых паролей: Даже если ваш пароль слабый или произошел взлом или фишинговая атака, украденных паролей недостаточно без второго фактора аутентификации.

- Защищает от несанкционированного доступа: 2FA препятствует несанкционированному входу, даже если кто-то знает пароль или пытается войти из другого места.

- Временные коды: Приложения для аутентификации создают коды, действующие только в течение ограниченного времени, что повышает уровень безопасности, ограничивая их использование.

- Различные методы аутентификации: Поддержка SMS, приложений для аутентификации, электронной почты, чат-ботов или аппаратных токенов OTP позволяет пользователям выбирать метод в соответствии с их предпочтениями и потребностями безопасности.

- Соответствие стандартам и лучшим практикам: 2FA рекомендовано стандартами безопасности и является основным методом защиты чувствительной информации.

Однако 2FA не является абсолютной защитой. Пользователи должны соблюдать основные правила безопасности, избегать фишинга и выбирать надежный второй фактор, например, приложение для проверки подлинности с облачным резервным копированием или аппаратный токен 2FA для дополнительной надежности. В общем, 2FA остается важным и эффективным инструментом для повышения безопасности онлайн.

Углубите свои знания о многофакторной аутентификации, прочитав статью 6 мифов об MFA, в которые вы все еще верите.

5. Могу ли я использовать двухфакторную аутентификацию без смартфона?

Да, вы можете использовать двухфакторную аутентификацию (2FA) без смартфона. Хотя многие методы 2FA предполагают использование мобильных приложений, существуют альтернативные варианты, не требующие смартфона:

- Аппаратные OTP-токены: Некоторые сервисы предоставляют аппаратные токены, генерирующие одноразовые коды с ограниченным сроком действия. Эти устройства выступают в роли второго фактора аутентификации. Даже если выбранный вами сервис не предлагает собственные аппаратные токены, вы можете использовать программируемые устройства, такие как Protectimus Flex или Protectimus Slim. Обратите внимание: для программирования токена потребуется смартфон на Android. После настройки смартфон больше не нужен.

- Текстовые сообщения (SMS): Один из самых распространённых способов — получение кода подтверждения по SMS. Код отправляется на привязанный номер мобильного телефона, и вы вводите его при входе в систему.

- Подтверждение через звонок: Некоторые сервисы предлагают двухфакторную аутентификацию в виде голосового звонка. Вы получаете автоматический звонок, в котором диктуется код подтверждения, и вводите его для входа.

- Подтверждение по электронной почте: Ещё один способ — получение кода подтверждения на указанный вами адрес электронной почты. Введите этот код, чтобы завершить процесс аутентификации.

- Резервные коды: Некоторые платформы позволяют сгенерировать резервные коды и сохранить их в безопасном месте. Они пригодятся, если вы не сможете получить код через основной метод двухфакторной аутентификации.

Углубите свои знания о способах доставки и генерации одноразовых паролей с помощью нашей подробной статьи Плюсы и минусы различных типов и методов двухфакторной аутентификации.

6. Что делать, если я потеряю доступ к устройству двухфакторной аутентификации?

Если вы теряете доступ к устройству для двухфакторной аутентификации (2FA), выполните следующие действия.

- Используйте облачное резервное копирование (если доступно): Если вы пользуетесь приложением для 2FA, таким как Protectimus Smart, с включённым облачным бэкапом, вы легко сможете восстановить свои токены и вернуть доступ к аккаунтам.

- Используйте резервные коды: Проверьте наличие резервных кодов, предоставленных при настройке, и используйте их для входа.

- Попробуйте альтернативные методы 2FA: Проверьте, предлагает ли сервис другие способы подтверждения — например, SMS, электронную почту или голосовой звонок — и воспользуйтесь ими.

- Изучите варианты восстановления доступа: Многие сервисы предлагают процедуры восстановления учетной записи. Подтвердите свою личность одним из предложенных способов или следуйте инструкциям, предусмотренным для восстановления доступа.

- Свяжитесь с поддержкой: Если восстановить доступ не удалось, обратитесь в службу поддержки для получения помощи.

Чтобы избежать проблем в будущем:

- Используйте безопасное приложение для 2FA: Используйте приложение для двухфакторной аутентификации с зашифрованным облачным резервным копированием для легкого восстановления на новом устройстве.

- Сохраняйте резервные коды: Безопасно храните все резервные коды, предоставленные при настройке 2FA.

- Используйте несколько методов 2FA: Настройте различные методы 2FA для дополнительной гибкости.

- Обновляйте контактную информацию: Держите актуальными данные для восстановления, такие как электронная почта и номер телефона.

7. Можно ли взломать двухфакторную аутентификацию?

Двухфакторная аутентификация (2FA) значительно повышает уровень безопасности, но не является абсолютно защищенной от взлома. Существуют способы обхода 2FA, однако они обычно нуждаются в более сложных методах, чем простая кража пароля. Вот некоторые потенциальные угрозы:

- Фишинговые атаки в реальном времени: Киберпреступники могут использовать фишинговые техники, чтобы обманом заставить пользователей предоставить как пароль, так и второй фактор аутентификации. Это может происходить через поддельные веб-сайты или вредоносные электронные письма.

- Атаки «человек посередине»: В таких атаках злоумышленник перехватывает и изменяет коммуникацию между двумя сторонами. Это может позволить ему захватить как пароль, так и 2FA код.

- Перехват номера (SIM Swapping): Если злоумышленник убедит вашего мобильного оператора перенести номер на другую SIM-карту, он сможет получать 2FA-коды, отправленные через SMS.

- Кейлогеры: Вредоносное программное обеспечение или кейлогер на вашем устройстве могут перехватывать как пароль, так и 2FA-код при их вводе.

- Атака методом подбора (Credential Stuffing): Если злоумышленник получил список скомпрометированных паролей, он может попытаться использовать их вместе с перехваченными 2FA на других сервисах.

- Социальная инженерия: Злоумышленники могут обманом заставить пользователей или службу поддержки предоставить доступ или сбросить настройки 2FA.

Хотя существуют определенные риски, внедрение двухфакторной проверки подлинности (2FA) значительно повышает уровень защиты и затрудняет взлом для злоумышленников. Для максимизации эффективности 2FA важно использовать несколько разных методов аутентификации. Кроме того, пользователи должны избегать передачи кодов, быть осторожными с подозрительными ссылками, регулярно обновлять программное обеспечение и системы, а также оставаться бдительными по поводу фишинговых атак.

Для дополнительной защиты пользователи могут принять проактивные меры, такие как внедрение подписи данных CWYS (Confirm What You See) для борьбы с фишингом. Более надежные методы, такие как аппаратные токены, обеспечивают повышенный уровень безопасности по сравнению с использованием только SMS. Для укрепления общей безопасности важно применять 2FA для каждого аккаунта, использовать надежные пароли и избегать входов через посторонние сервисы.

Хотя важно понимать, что ни одна мера безопасности не гарантирует полной защиты, очевидно, что использование 2FA остается лучшей практикой для усиления безопасности в интернете.

Углубитесь в тонкости этой темы, прочитав статью Уязвимости 2FA, о которых вам следует знать.

8. В чем разница между MFA и двухфакторной аутентификацией (2FA)?

2FA и MFA могут казаться взаимозаменяемыми терминами, но между ними существует тонкое различие. Двухфакторная аутентификация (2FA) включает использование двух факторов для аутентификации пользователя — обычно это пароль и второй фактор, такой как одноразовый пароль (OTP) или push-уведомление. В свою очередь, многофакторная аутентификация (MFA) является более широким понятием, охватывающим использование двух или более факторов для аутентификации пользователя. MFA выходит за рамки 2FA, включив в себя такие методы, как биометрия, фильтры по местоположению и времени, или смарт-карты, помимо традиционных факторов, таких как пароли и OTP. По сути, 2FA является подмножеством MFA, подчеркивая, что MFA предлагает более широкий выбор вариантов аутентификации, предоставляя больше гибкости и уровней безопасности, выходящих за рамки двух факторов.

11. Инструкции для пользователей Protectimus

1. Пошаговая инструкция по настройке Protectimus MFA

Настройка многофакторной аутентификации (MFA) Protectimus и её интеграция в вашу инфраструктуру включает несколько простых шагов. Важно отметить, что конкретный процесс может несколько отличаться в зависимости от сервиса, который вы защищаете, и от того, выбираете ли вы облачный сервис MFA или локальную платформу MFA Protectimus.

Рекомендуем начать тестирование системы двухфакторной аутентификации Protectimus, настроив облачный сервис. Переход между облачными и локальными серверами аутентификации прост и требует лишь незначительных изменений в файле конфигурации.

Для начала работы с облачным сервисом MFA Protectimus:

- Создайте аккаунт Protectimus:

Перейдите на SAAS сервис Protectimus и зарегистрируйте аккаунт. - Получите доступ к панели управления:

Войдите в свой аккаунт Protectimus и откройте панель управления. - Добавить ресурс:

Перейдите в раздел «Ресурсы» и нажмите «Добавить ресурс». Укажите имя ресурса по вашему выбору; остальные параметры являются необязательными. - Интегрируйте облачный сервис многофакторной аутентификации Protectimus с вашей системой:

Процесс интеграции может отличаться в зависимости от защищаемой системы. Доступ к инструкциям по интеграции для различных систем можно найти на странице документации.

2. Какие методы аутентификации поддерживает Protectimus?

Protectimus предлагает различные методы аутентификации, соответствующие стандарту OATH и призванные удовлетворить различные потребности в безопасности. Каждый метод разработан для конкретных задач, обеспечивая комплексный и гибкий подход к многофакторной аутентификации для личных и корпоративных нужд.

АППАРАТНЫЕ TOTP ТОКЕНЫ

- OTP токены с возможностью программирования, являющейся аппаратной альтернативой приложениям для 2FA.

- Доступны в стандартном виде банковской карты и мини-формате.

- Поддерживает алгоритм TOTP (RFC 6238) с поддержкой SHA-1.

- Идеально подходит для корпоративного использования с Google Authenticator, Microsoft Azure MFA, а также для личного использования на разных платформах.

- Надежные водостойкие аппаратные OTP токены с высоким уровнем защиты.

- Использует алгоритм TOTP с поддержкой SHA-1.

- Идеально подходит для корпоративного использования с сервисом Protectimus MFA и другими системами MFA, если у вас есть возможность добавить секретные ключи к этой системе.

- Программируемый аппаратный TOTP токен в формате брелока.

- Поддерживает алгоритм TOTP (RFC 6238) SHA-1.

- Подходит как для корпоративного, так и личного использования в различных сервисах аутентификации.

- Классический аппаратный TOTP токен с поддержкой алгоритма SHA-256.

- Оснащен LED-дисплеем с шестью цифрами и индикатором времени.

- Подходит для корпоративного использования с сервисом Protectimus MFA и системами, поддерживающими добавление секретных ключей.

2FA ПРИЛОЖЕНИЕ PROTECTIMUS SMART

2FA аутентификатор Protectimus SMART

- Бесплатное приложение для 2FA на iOS и Android.

- Зашифрованное облачное резервное копирование, PIN-код и биометрическая защита.

- Поддерживает различные алгоритмы генерации одноразовых паролей, зашифрованное облачное резервное копирование и настраиваемую длину OTP.

- Идеален для личного использования на любых сайтах, поддерживающих 2FA, а также для корпоративного использования с Protectimus или другими сервисами аутентификации.

БЕСПЛАТНЫЕ МЕТОДЫ ДОСТАВКИ OTP

- Бесплатная доставка OTP с помощью чат-ботов в мессенджерах, что является надежной альтернативой SMS.

- Поддерживает алгоритмы HOTP и OCRA и функцию подписи данных.

- Подходит для корпоративного использования с MFA-сервисом Protectimus.

- Бесплатная доставка одноразовых паролей по электронной почте с алгоритмами HOTP и подписью данных.

- Подходит для корпоративного использования с MFA-сервисом Protectimus.

- Доставка одноразовых паролей через SMS.

- Поддержка алгоритмов HOTP и подписи данных.

- Подходит для корпоративного использования с MFA-сервисом Protectimus.

3. Можно ли использовать Protectimus как для личных, так и для бизнес-аккаунтов?

Конечно! Protectimus предлагает решения как для личного, так и для корпоративного использования, предоставляя широкий выбор удобного ПО для двухфакторной аутентификации и методов аутентификации, включая аппаратные токены, мобильные приложения и сервисы доставки одноразовых паролей (OTP). Такое разнообразие вариантов обеспечивает гибкость для различных сценариев. Хотя многие продукты Protectimus ориентированы на бизнес, также есть отличные решения, подходящие для индивидуальных пользователей.

Для личного использования отличным выбором является бесплатное приложение для двухфакторной аутентификации Protectimus SMART OTP, которое поддерживает зашифрованное облачное резервное копирование. Это отличное решение для защиты личных аккаунтов на сайтах, поддерживающих 2FA. Кроме того, программируемые аппаратные токены Protectimus Slim и Protectimus Flex идеально подходят как для личного, так и для корпоративного использования. Они легко интегрируются почти с любым сервисом, таким как Google, Dropbox, GitHub, Microsoft, Facebook и множество криптовалютных бирж, и могут быть альтернативой приложению для 2FA.

Кроме того, Protectimus предлагает простое решение для двухфакторной аутентификации для Windows и RDP. Установка занимает всего несколько минут, и решение поддерживает до 10 пользователей бесплатно. Это решение будет полезно как для бизнеса, так и для частных пользователей, которые хотят повысить безопасность своих личных аккаунтов Windows.

В бизнес-среде Protectimus предлагает надежную платформу многофакторной аутентификации (MFA) с разнообразными аппаратными и программными решениями. Это обеспечивает комплексный подход к защите корпоративных систем и приложений.

4. Соответствует ли Protectimus требованиям отраслевых стандартов безопасности?

Protectimus отвечает отраслевым стандартам безопасности, что подтверждается сертификациями, свидетельствующими об эффективности наших решений для многофакторной аутентификации. Одним из таких признаний является сертификация OATH от Инициативы по Открытой Аутентификации. OATH — ведущая отраслева организация, нацеленная на развитие надежной аутентификации, которая проводит программу сертификации OATH. Эта программа тщательно проверяет и сертифицирует продукцию поставщиков MFA, гарантируя, что она соответствует установленным критериям, описанным в профилях сертификации OATH.

Более того, Protectimus с гордостью обладает статусом сертифицированного партнёра Citrix Ready, что подтверждает совместимость нашего решения двухфакторной аутентификации с продуктами Citrix. Этот статус присваивается по результатам тщательной оценки со стороны экспертов Citrix и свидетельствует о высокой надежности и совместимости решений Protectimus. Как партнёр Citrix Ready, Protectimus официально рекомендован для беспроблемной интеграции с продуктами Citrix.

5. Как настроить Protectimus для различных приложений и аккаунтов?

Настройка Protectimus для различных приложений и аккаунтов – это просто:

Простая интеграция в любую IT-инфраструктуру: Protectimus обеспечивает лёгкое и быстрое подключение двухфакторной аутентификации ко всем системам вашей инфраструктуры благодаря широкому выбору MFA-плагинов. Кроме того, даже на бесплатном тарифе доступен удобный API, что делает процесс интеграции максимально понятным. Разработчики также могут воспользоваться SDK на популярных языках программирования, таких как Java, PHP и Python. Если нужного плагина не окажется в списке, команда разработчиков Protectimus всегда готова помочь с подключением любого сервиса. Такой подход гарантирует надёжную двухфакторную защиту всей вашей инфраструктуры.

Удобная группировка и управление пользователями: Protectimus упрощает управление группами пользователей посредством использования ресурсов. В одном аккаунте можно создавать несколько ресурсов, каждый из которых имеет отдельных администраторов. Например, требования к защите для конечных пользователей и администраторов вашей системы могут быть разными. Один ресурс можно настроить для конечных пользователей, предлагая различные варианты токенов, таких как аппаратные токены, приложения для 2FA или подключение к чат-боту Protectimus в мессенджерах. Другой ресурс в той же учетной записи будет предназначен для администраторов, разработчиков и технической поддержки, где применяются более строгие требования к проверке подлинности, в частности использование только аппаратных токенов и фильтрация по времени и месту. Такой подход позволяет эффективно управлять различными группами пользователей, каждая из которых имеет свои специфические требования к безопасности в зависимости от доступа к чувствительным данным.

6. Какие варианты поддержки доступны, если возникают проблемы с Protectimus?

Мы понимаем, насколько важна своевременная помощь, поэтому наша служба поддержки создана с учётом ваших потребностей.

Поддержка 8/5

Наша команда всегда готова помочь вам в рабочие часы в будние дни. Поддержка доступна для всех платных тарифных планов (Starter, Business, Custom, Platform, Cluster) без дополнительных затрат. Вы можете связаться с нами по электронной почте support@protectimus.com, по телефону или через удобную форму обратной связи на сайте. Кроме того, в панели управления Protectimus Platform доступна система тикетов, которая обеспечивает быстрый и организованный отклик.

Расширенные опции поддержки (за дополнительную плату)

Для тех, кто нуждается в дополнительной поддержке, мы предлагаем расширенные варианты обслуживания:

- Поддержка 24/5: Помощь доступна 24 часа в сутки, пять дней в неделю.

- Поддержка 24/7: Круглосуточная поддержка без выходных — семь дней в неделю.

С нашей расширенной поддержкой, вы также получаете доступ к экстренному номеру для немедленной помощи в критических ситуациях. Это гарантирует, что вы получите именно тот уровень поддержки, который соответствует вашим потребностям.

7. Совместим ли Protectimus с популярными платформами и сервисами?

Разумеется! Решение многофакторной аутентификации (MFA) от Protectimus совместимо с широким спектром популярных платформ и сервисов. Мы предлагаем готовые модули для быстрой интеграции, а также возможность интеграции через API. Продукты Protectimus легко внедряются в разнообразные системы и приложения, обеспечивая надежную защиту данных на таких платформах, как MacOS, Windows (локально и через удалённый доступ по RDP), Ubuntu, OWA, ADFS, Active Directory, LDAP, Roundcube, а также любые системы с поддержкой протокола RADIUS. Если у вас возникнут вопросы или сложности, наша команда разработчиков всегда готова прийти на помощь.

8. Как долго работают токены Protectimus и как их заменить?

Аппаратные OTP-токены Protectimus имеют срок службы, покрываемый гарантией, — 12 месяцев и 2 недели с момента отправки. Гарантия действует при условии нормальной эксплуатации и отсутствии механических повреждений. Как правило, такие токены служат от 3 до 5 лет — в зависимости от заряда батареи и частоты генерации одноразовых паролей. Обратите внимание: если токены работают исправно, возврат или обмен невозможен. Аппаратные токены предназначены для обеспечения информационной безопасности и содержат встроенные секретные ключи, которые не могут быть переданы другому клиенту.

9. Как восстановить доступ к моей учетной записи, если я потеряю смартфон или токен Protectimus?

Если вы потеряли устройство или токен Protectimus, обратитесь за помощью к вашему администратору.

Если вы являетесь администратором и потеряли доступ к своему аккаунту Protectimus, пожалуйста, свяжитесь с нашей службой поддержки для получения дальнейшей помощи.

- 1. Что такое многофакторная аутентификация (MFA)?

- 2. Факторы многофакторной аутентификации

- 3. Как работает многофакторная аутентификация

- Этапы процесса многофакторной аутентификации:

- 4. Значение многофакторной аутентификации

- 5. От каких угроз защищает многофакторная аутентификация

- Фишинг

- Брутфорс

- Использование кейлогеров

- Использование ворованных учетных данных

- Перехват сеанса

- Социальная инженерия

- Атаки типа "Человек посередине"

- Скомпрометированные пароли

- 6. Примеры многофакторной аутентификации

- Различные правила безопасности для групп пользователей в Volet

- Корпоративная безопасность в Xchanging Italy

- Защита доступа к VPN и email в SICIM

- 7. Методы многофакторной аутентификации

- Аутентификация на основе знаний

- Аппаратные OTP-токены

- SMS-аутентификация

- Приложения для двухфакторной аутентификации

- Аутентификация через чат-боты в мессенджерах

- Push-уведомление для 2FA

- Email-аутентификация

- Биометрическая аутентификация

- Аутентификация на основе местоположения и времени

- 8. Внедрение многофакторной аутентификации в организациях

- 9. Какие отрасли используют многофакторную аутентификацию

- Финансовые услуги

- Образование

- Здравоохранение

- Онлайн-игры и азартные игры

- Технологии и энергетика

- Государственные органы

- 10. Часто задаваемые вопросы о двухфакторной аутентификации (2FA)

- 1. Где можно включить двухфакторную аутентификацию (2FA)?

- 3. Легко ли настроить двухфакторную аутентификацию?

- 4. Насколько эффективна двухфакторная проверка подлинности в повышении безопасности?

- 5. Могу ли я использовать двухфакторную аутентификацию без смартфона?

- 6. Что делать, если я потеряю доступ к устройству двухфакторной аутентификации?

- 7. Можно ли взломать двухфакторную аутентификацию?

- 8. В чем разница между MFA и двухфакторной аутентификацией (2FA)?

- 11. Инструкции для пользователей Protectimus

- 1. Пошаговая инструкция по настройке Protectimus MFA

- 2. Какие методы аутентификации поддерживает Protectimus?

- 3. Можно ли использовать Protectimus как для личных, так и для бизнес-аккаунтов?

- 4. Соответствует ли Protectimus требованиям отраслевых стандартов безопасности?

- 5. Как настроить Protectimus для различных приложений и аккаунтов?

- 6. Какие варианты поддержки доступны, если возникают проблемы с Protectimus?

- 7. Совместим ли Protectimus с популярными платформами и сервисами?

- 8. Как долго работают токены Protectimus и как их заменить?

- 9. Как восстановить доступ к моей учетной записи, если я потеряю смартфон или токен Protectimus?