> Palo Alto Networks VPN 2FA

Palo Alto Networks VPN 2FA

В этом руководстве показано, как настроить двухфакторную аутентификацию (2FA/MFA) для Palo Alto Networks VPN с помощью Облачного решения двухфакторной аутентификации Protectimus или Локальной 2FA платформы Protectimus.

Protectimus интегрируется с Palo Alto GlobalProtect VPN через протокол аутентификации RADIUS.

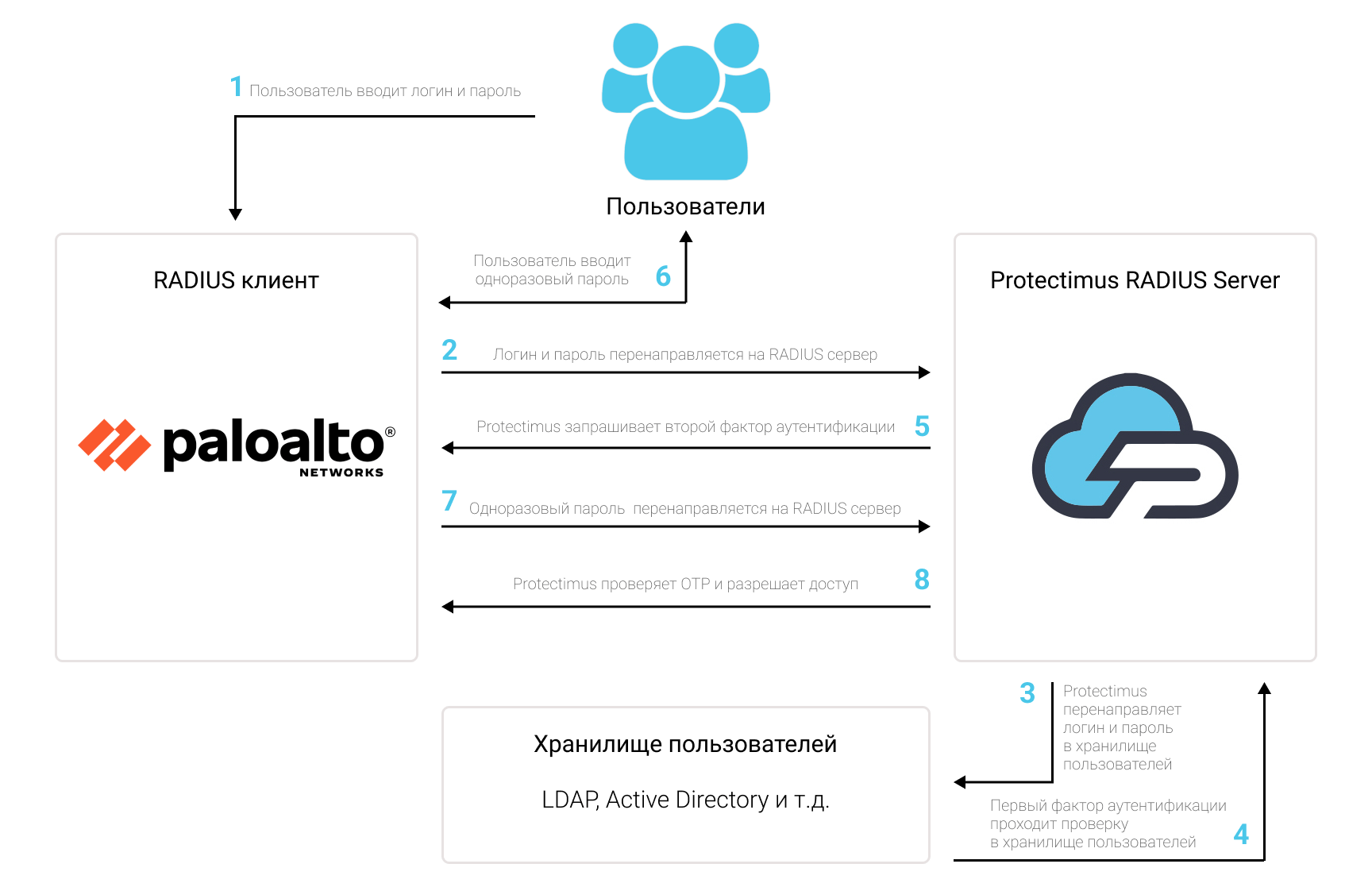

В этом сценарии решение двухфакторной аутентификации Protectimus для Palo Alto GlobalProtect VPN выступает в роли RADIUS-сервера, а Palo Alto Networks VPN берет на себя роль RADIUS-клиента. Схему работы решения Protectimus для двухфакторной аутентификации в Palo Alto Networks VPN вы увидите ниже.

1. Как работает двухфакторная аутентификация (2FA) для Palo Alto Networks VPN

Двухфакторная аутентификация (2FA), также известная как многофакторная аутентификация (MFA), является важной мерой безопасности для Palo Alto GlobalProtect VPN. 2FA защитит аккаунты пользователей, которые подключаются к корпоративным ресурсам через Palo Alto GlobalProtect VPN, от таких угроз, как фишинг, брутфорс, подмена данных, социальная инженерия, кейлоггеры, атаки типа «человек посередине» и тому подобных угроз.Вот как работает двухфакторная аутентификация для Palo Alto GlobalProtect VPN:

- Когда пользователь инициирует вход в Palo Alto GlobalProtect VPN, защищенный двухфакторной аутентификацией, в первую очередь он вводит первый фактор аутентификации — свой стандартный пароль и логин (то, что он знает).

- Затем пользователю будет предложено ввести второй фактор аутентификации — одноразовый пароль, для генерации которого потребуется OTP токен (то, что есть у пользователя — обычно это смартфон или физический OTP-токен в виде брелка).

Таким образом, чтобы получить доступ к учетной записи Palo Alto GlobalProtect VPN, защищенной двухфакторной аутентификацией, мошенник должен получить доступ к двум факторам аутентификации, различающимся по своей природе. Это довольно сложная задача. Более того, одноразовый пароль на основе времени остается активным только в течение 30 секунд, что делает взлом более сложным и практически невозможным.

2. Как настроить двухфакторную аутентификацию (2FA) в Palo Alto Networks VPN

Интеграция двухфакторной аутентификации Protectimus с Palo Alto Networks VPN возможна по протоколу RADIUS:

- Зарегистрируйтесь в Облачном сервисе двухфакторной аутентификации или установите Локальную платформу Protectimus и задайте базовые настройки.

- Установите и настройте компонент Protectimus RADIUS Server.

- Настройте политики аутентификации в Palo Alto Networks VPN.

2.1. Зарегистрируйтесь и задайте базовые настройки

- Зарегистрируйтесь в Облачном сервисе Protectimus и активируйте API или установите Локальную платформу Protectimus (если вы устанавливаете платформу Protectimus на Windows, поставьте галочку напротив пункта RProxy во время установки).

- Создайте ресурс.

- Добавьте пользователей.

- Добавьте токены или активируйте Портал самообслуживания пользователей.

- Назначите токены пользователям.

- Назначте токены с пользователями на ресурс.

2.2. Установите и настройте Protectimus RADIUS Server

Подробная инструкция по установке и настройке Protectimus RADIUS Server доступна здесь.2.3. Добавьте Protectimus в качестве RADIUS сервера для Palo Alto Networks VPN

- Войдите в интерфейс администратора Palo Alto Networks.

- На вкладке Device, перейдите в Server Profiles, а потом нажмите RADIUS.

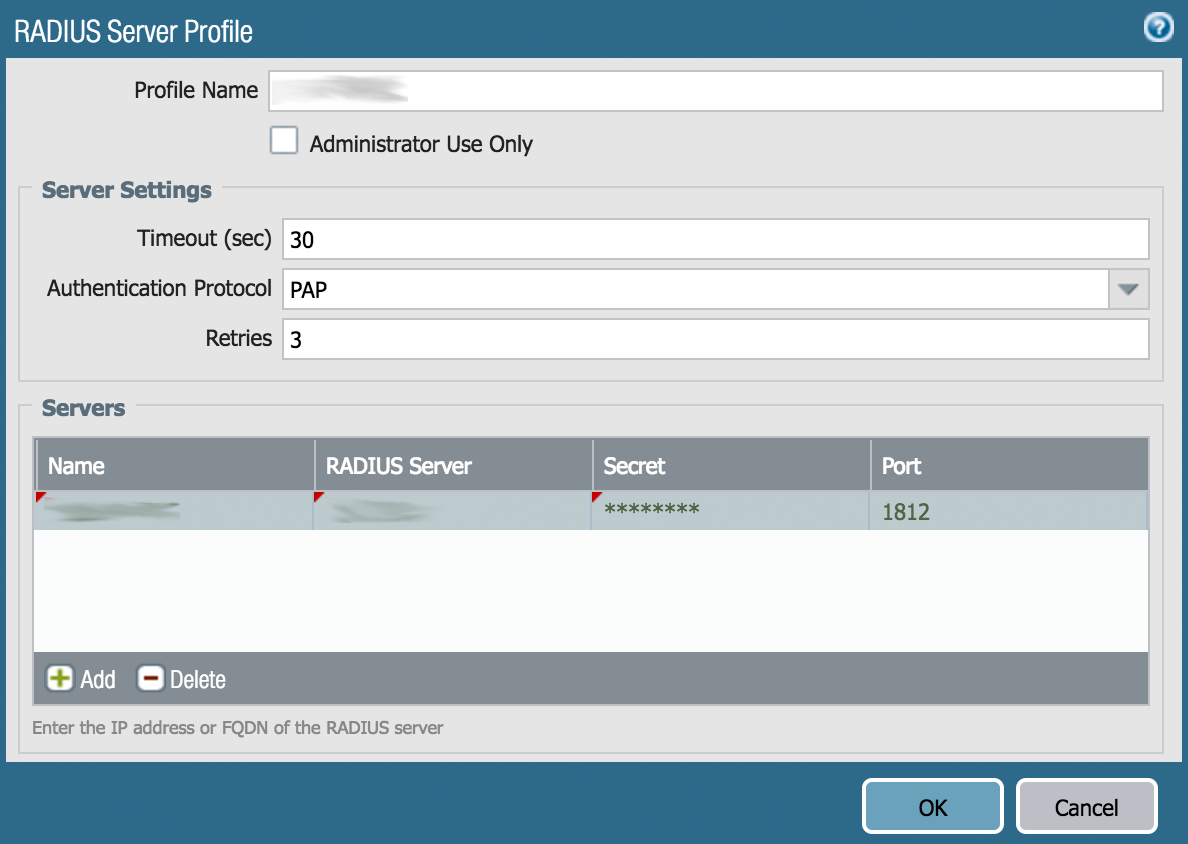

- Нажмите кнопкуAdd, чтобы добавить новый профиль RADIUS сервера. Вы увидите следующее окно:

- В поле Profile Name укажите имя вашего RADIUS сервера, например, Protectimus RADIUS, или придумайте любое другое название.

- В поле Timeout укажите хотя бы 30 секунд.

- В поле Authentication Protocol укажите PAP.

ОБРАТИТЕ ВНИМАНИЕ! Пользователям PAN-OS 7.x нужно установить протокол в CLI с помощью этой команды:

set authentication radius-auth-type pap

- Нажмите на кнопку Servers —> Add, чтобы добавить RADIUS сервер. Затем введите следующие данные:

| Server | Укажите любое имя для своего RADIUS-сервера — Protectimus RADIUS или любое другое имя по вашему желанию. |

| RADIUS Server | IP сервера, на котором установлен компонент Protectimus RADIUS Server. |

| Secret | Укажите созданный вами секретный ключ в файле Protectimus radius.yml (свойство radius.secret). |

| Port | Укажите 1812 (или тот порт, который вы указали в файле Protectimus radius.yml при настройке Protectimus RADIUS Server). |

- Нажмите OK и сохраните новый профиль RADIUS сервера.

2.4. Создайте Authentication Profile в Palo Alto Networks

- Перейдите во вкладку Device и выберите Authentication Profile.

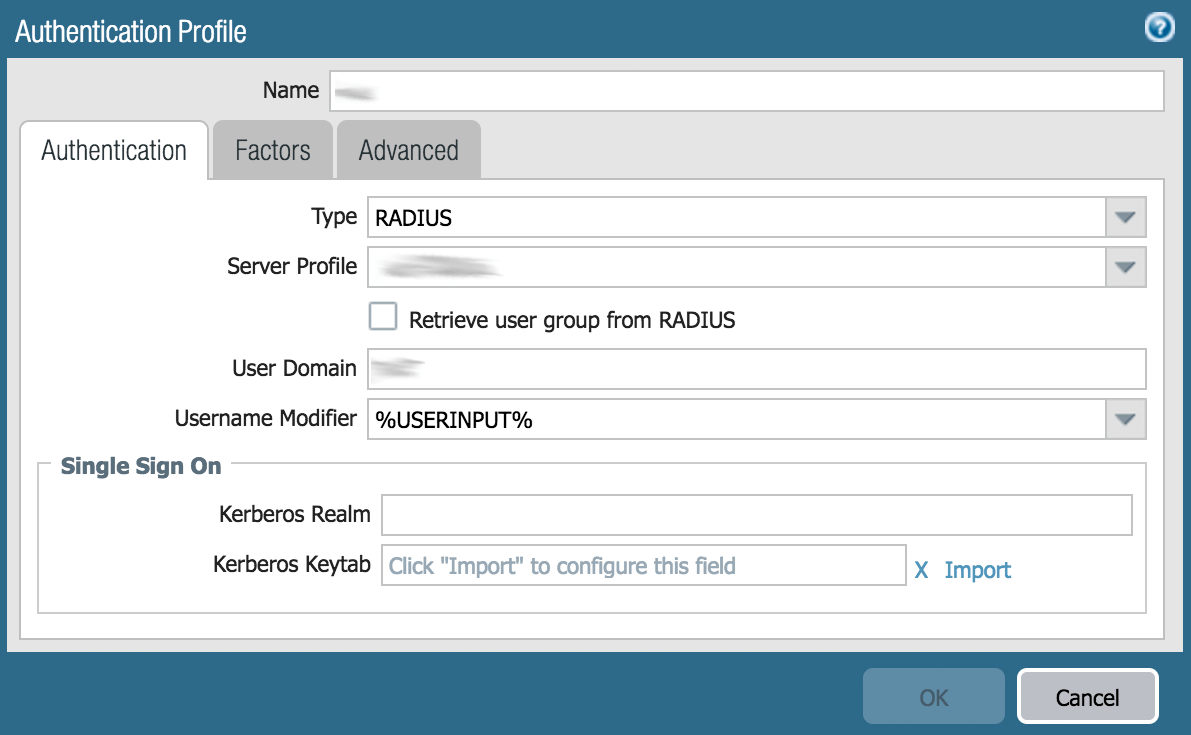

- Нажмите Add, чтобы создать новый профиль аутентификации (Authentication Profile), вы увидите следующее окно:

- Введите следующие данные:

| Name | Введите PROTECTIMUS или выберите любое другое имя. |

| Type | Выберите RADIUS из выпадающего списка. |

| Server Profile | Выберите Protectimus RADIUS из раскрывающегося списка (или другое имя, которое вы указали при создании профиля сервера RADIUS на шаге 2.3). |

- Оставьте остальные параметры как они указаны по умолчанию.

- Затем перейдите во вкладку Advanced и выберите группу all, или же выберите конкретную группу, к которой будет применяться этот профиль аутентификации.

- Нажмите OK и сохраните профиль аутентификации (Authentication profile), который вы создали.

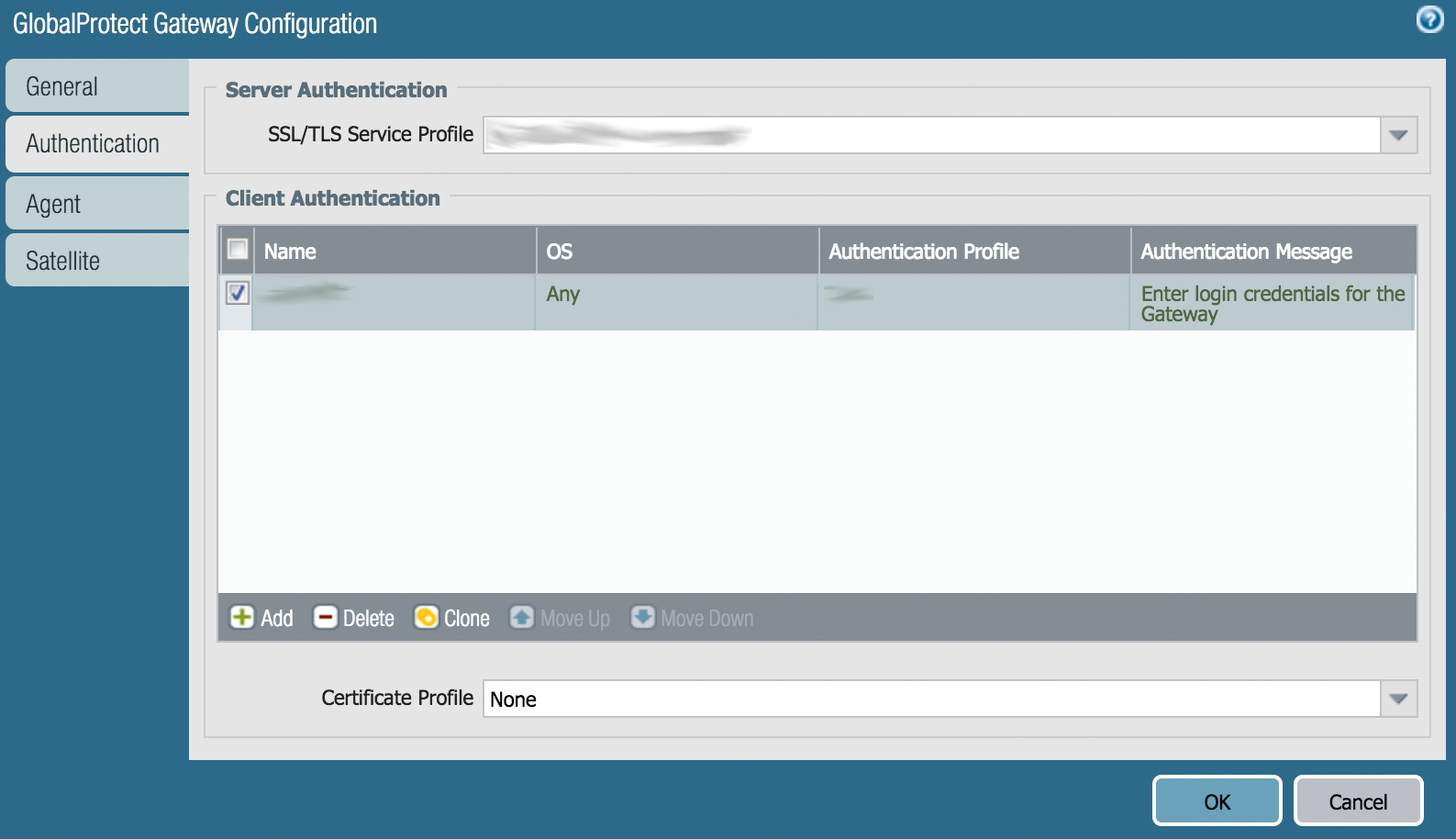

2.5. Привяжите Authentication Profile к порталу или шлюзу Palo Alto GlobalProtect.

Вы можете настроить несколько конфигураций проверки подлинности клиентов (client authentication configurations) для портала и шлюзов Palo Alto GlobalProtect. Для каждой конфигурации проверки подлинности клиента можно указать профиль аутентификации (Authentication Profile), который будет применяться к конечным точкам конкретной ОС.В этом пункте мы описали, как привязать ваш профиль аутентификации (Authentication Profile) к нужному порталу или шлюзу Palo Alto GlobalProtect VPN. Дополнительные сведения о настройке порталов (Portals) и шлюзов (Gateways) см. в документации PaloAlto Networks GlobalProtect Portals и GlobalProtect Gateways.

- Перейдите в Network —> GlobalProtect —> Gateways или Portals.

- Нажмите на название настроенного вами шлюза или портала GlobalProtect, чтобы открыть окно свойств.

- В открывшемся окне выберите вкладку Authentication.

- Выберите SSL/TLS Service Profile или создайте новый (для этого нажмите Add).

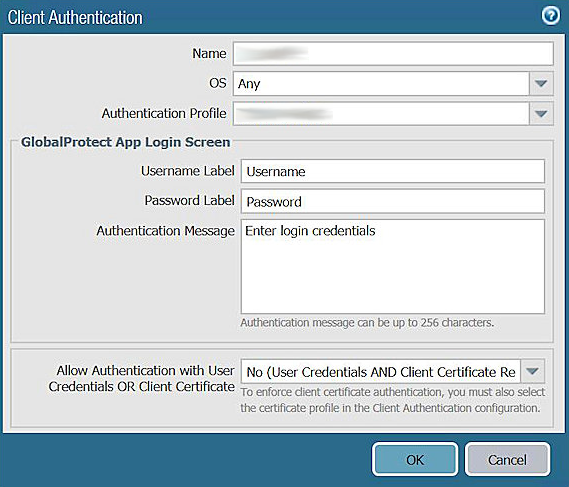

- Нажмите на название текущей записи в разделе Client Authentication, чтобы изменить ее, или создайте новую, нажав кнопку Add.

- В открывшемся окне укажите следующую информацию.

| Name | Введите любое имя. |

| OS | Any |

| Authentication Profile | Выберите профиль аутентификации (Authentication Profile), который вы создали ранее на Шаге 2.4. |

- Нажмите ОК, чтобы сохранить настройки.

Last updated on 2022-11-04