> FortiGate VPN 2FA

FortiGate VPN 2FA

В этом руководстве показано, как настраивается двухфакторная аутентификация для FortiGate VPN через протокол RADIUS. Для этого мы предлагаем интегрировать Fortinet FortiGate VPN с системой многофакторной аутентификации Protectimus.

Настройте двухфакторную аутентификацию для Forticlient VPN, чтобы защитить учетные записи ваших пользователей и конфиденциальные корпоративные данные от несанкционированного доступа. Сегодня двухфакторная аутентификация это обязательная мера кибербезопасности, особенно если речь идет о безопасности VPN-подключения. Двухфакторная аутентификация для Fortinet FortiGate VPN — эффективный инструмент защиты от брутфорса, подмены данных, социальной инженерии, фишинга, кейлоггеров, атак типа «человек посередине» и т. д.

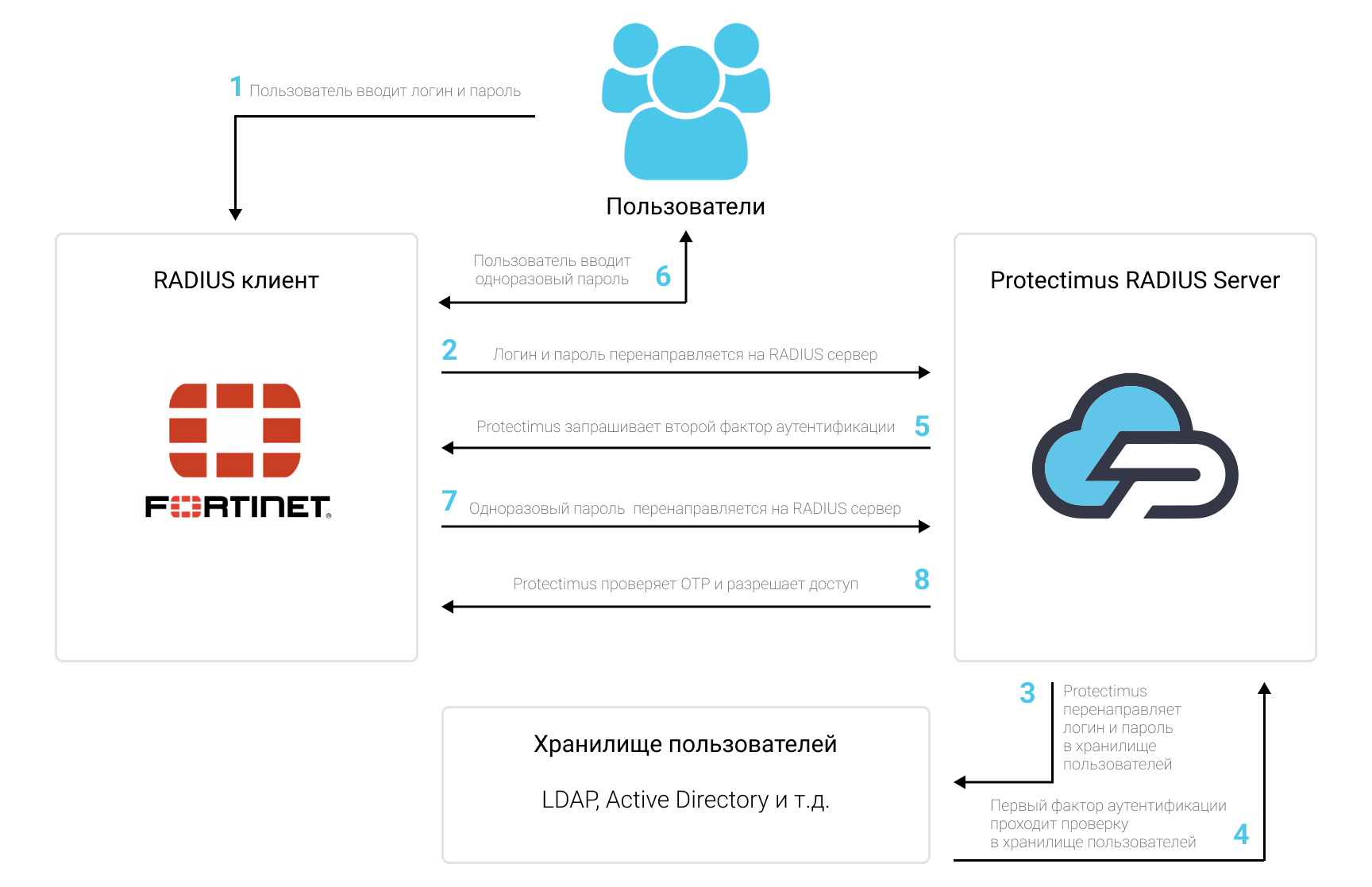

1. Как работает двухфакторная аутентификация для Fortinet FortiGate VPN

После настройки двухфакторной аутентификации в FortiGate VPN, ваши конечные пользователи будут вводить два разных фактора аутентификации, чтобы получить доступ к своим учетным записям.- Первый фактор аутентификации — стандартный пароль и логин (то, что знает пользователь).

- Второй фактор аутентификации — это одноразовый код, сгенерированный с помощью OTP-токена или телефона (того, что есть у пользователя).

Двухфакторная аутентификация (2FA) для Fortinet FortiGate VPN в препятствует получению несанкционированного доступа к учетной записи пользователя, поскольку практически невозможно взломать оба фактора аутентификации одновременно. Еще больше усложняет задачу хакерам то, что одноразовый код действует только в течение 30 секунд.

Ниже вы найдете подробную инструкцию по настройке двухфактоной аутентификации в Fortinet Fortigate VPN через RADIUS с помощью Облачного сервиса двухфакторной аутентификации Protectimus Cloud или Локальной платформы двухфакторной аутентификации Protectimus On-Premise.

2. Как настроить двухфакторную аутентификацию (2FA) в FortiGate VPN

Интеграция двухфакторной аутентификации Protectimus с Fortinet FortiGate VPN возможна по протоколу RADIUS:

- Зарегистрируйтесь в Облачном сервисе двухфакторной аутентификации или установите Локальную платформу Protectimus и задайте базовые настройки.

- Установите и настройте компонент Protectimus RADIUS Server.

- Настройте политики аутентификации в Fortinet FortiGate VPN.

2.1. Зарегистрируйтесь и задайте базовые настройки

- Зарегистрируйтесь в Облачном сервисе Protectimus и активируйте API или установите Локальную платформу Protectimus (если вы устанавливаете платформу Protectimus на Windows, поставьте галочку напротив пункта RProxy во время установки).

- Создайте ресурс.

- Добавьте пользователей.

- Добавьте токены или активируйте Портал самообслуживания пользователей.

- Назначите токены пользователям.

- Назначте токены с пользователями на ресурс.

2.2. Установите и настройте Protectimus RADIUS Server

Подробная инструкция по установке и настройке Protectimus RADIUS Server доступна здесь.2.3. Добавьте Protectimus в качестве RADIUS сервера для Fortinet FortiGate

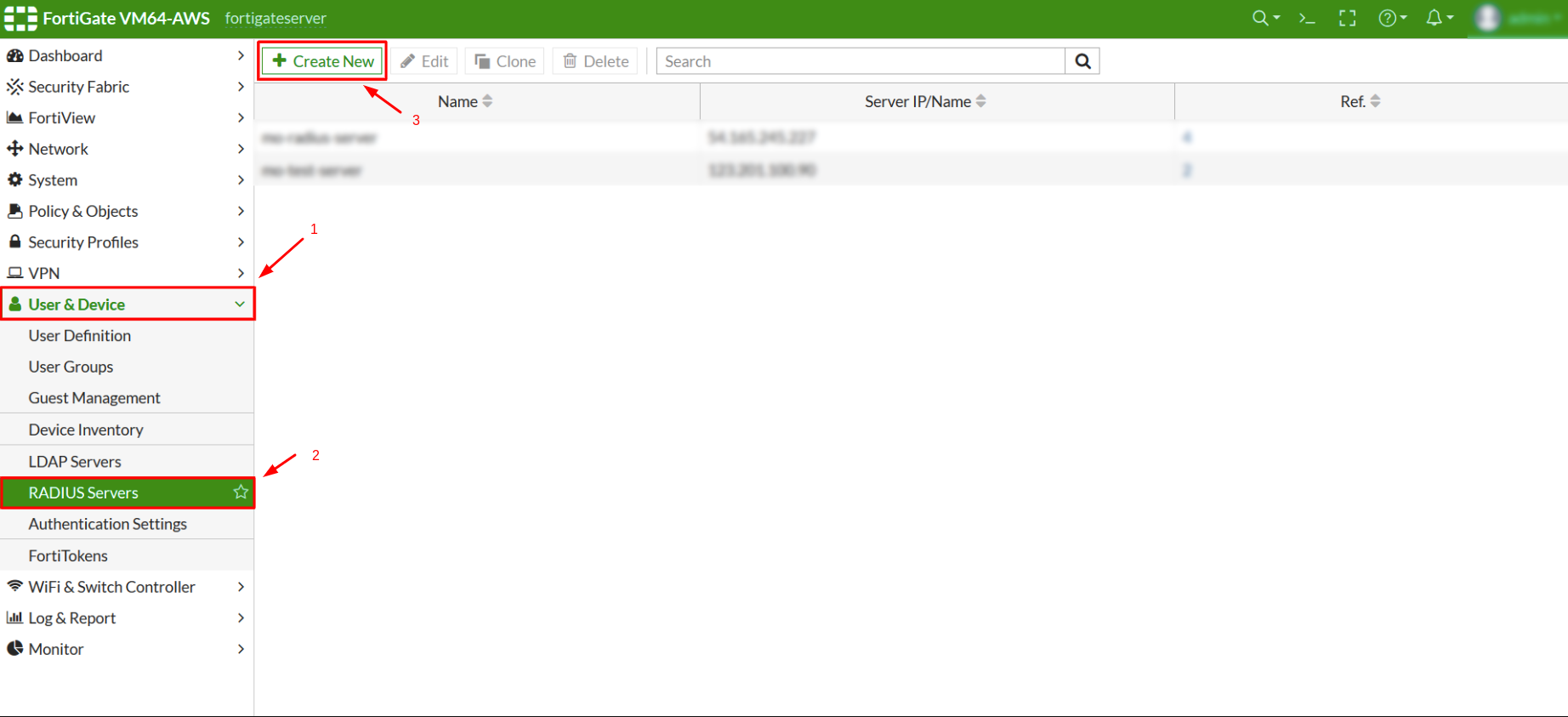

- Войдите в свою учетную запись Fortinet FortiGate и перейдите в консоль администратора Admin console.

- Перейдите к User & Device —> RADIUS Servers, затем выберите Create New, чтобы начать добавление нового сервера RADIUS.

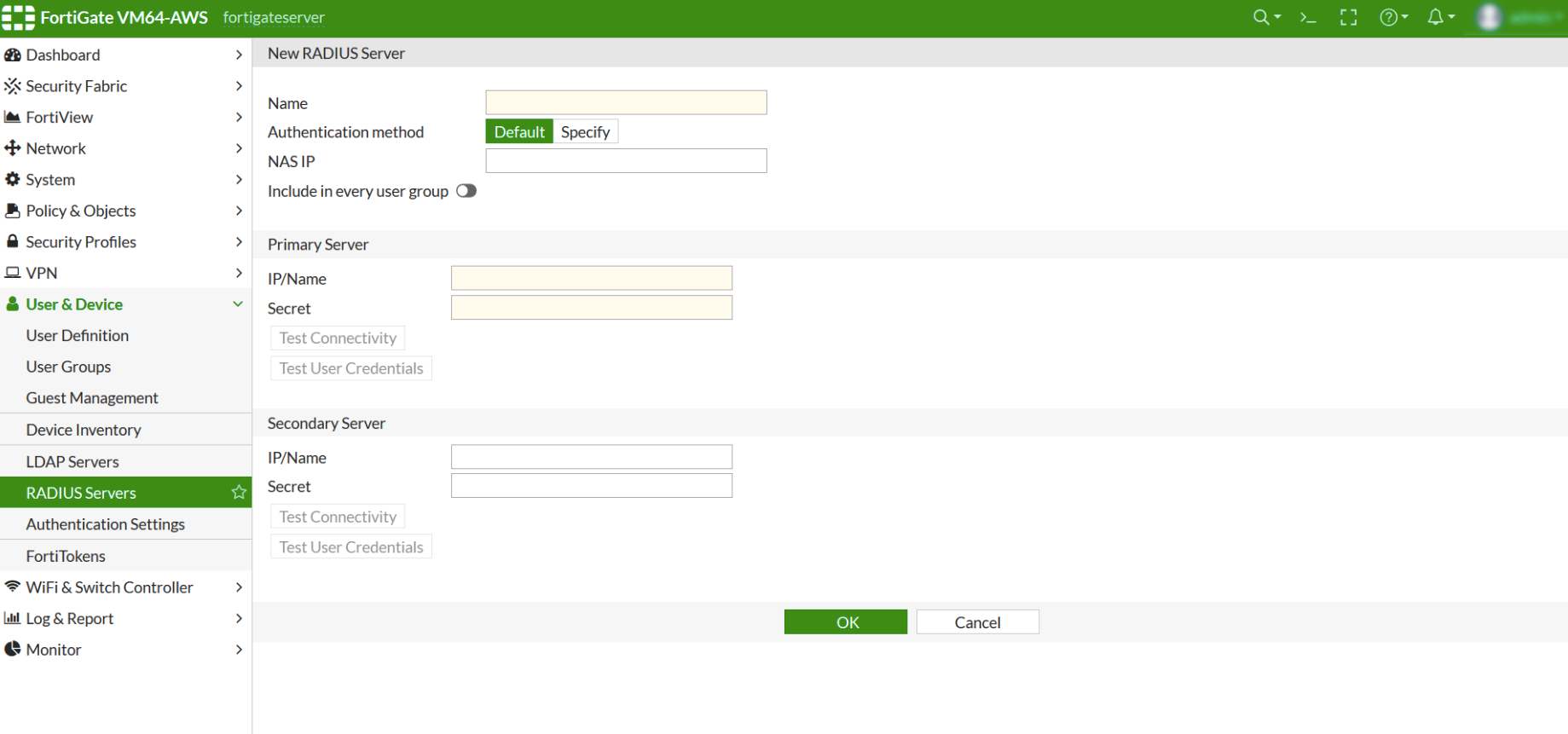

- Вы увидите меню, позволяющее добавить новый RADIUS сервер.

- Задайте следующие параметры, чтобы добавить новый RADIUS сервер.

| Name | Придумайте имя для своего RADIUS-сервера. |

| Authentication Method | Нажмите Specify, затем выберите PAP из выпадающего списка. |

| Primary Server IP / Name | IP сервера, на котором установлен компонент Protectimus RADIUS Server. |

| Primary Server Secret | Укажите созданный вами секретный ключ в файле Protectimus radius.yml (свойство radius.secret). |

| Secondary Server IP / Name | Опционально |

| Secondary Server Secret | Опционально |

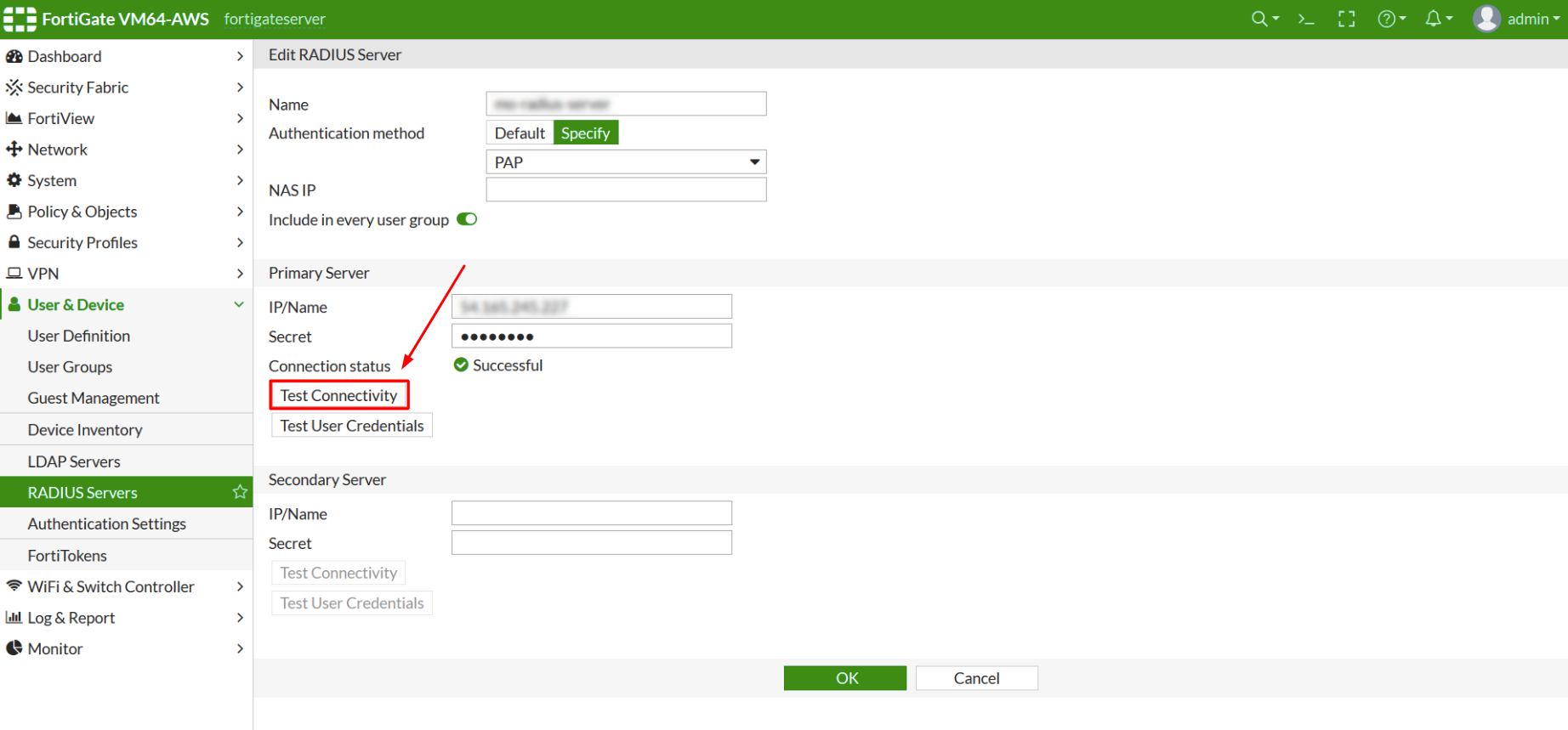

- Нажмите Test Connectivity, чтобы убедиться, что IP-адрес RADIUS-сервера и секрет указаны правильно, и что соединение между FortiGate VPN и Protectimus RADIUS Server установлено.

- Если все в порядке, нажмите OK, чтобы сохранить настройки.

2.4. Создайте группу пользователей

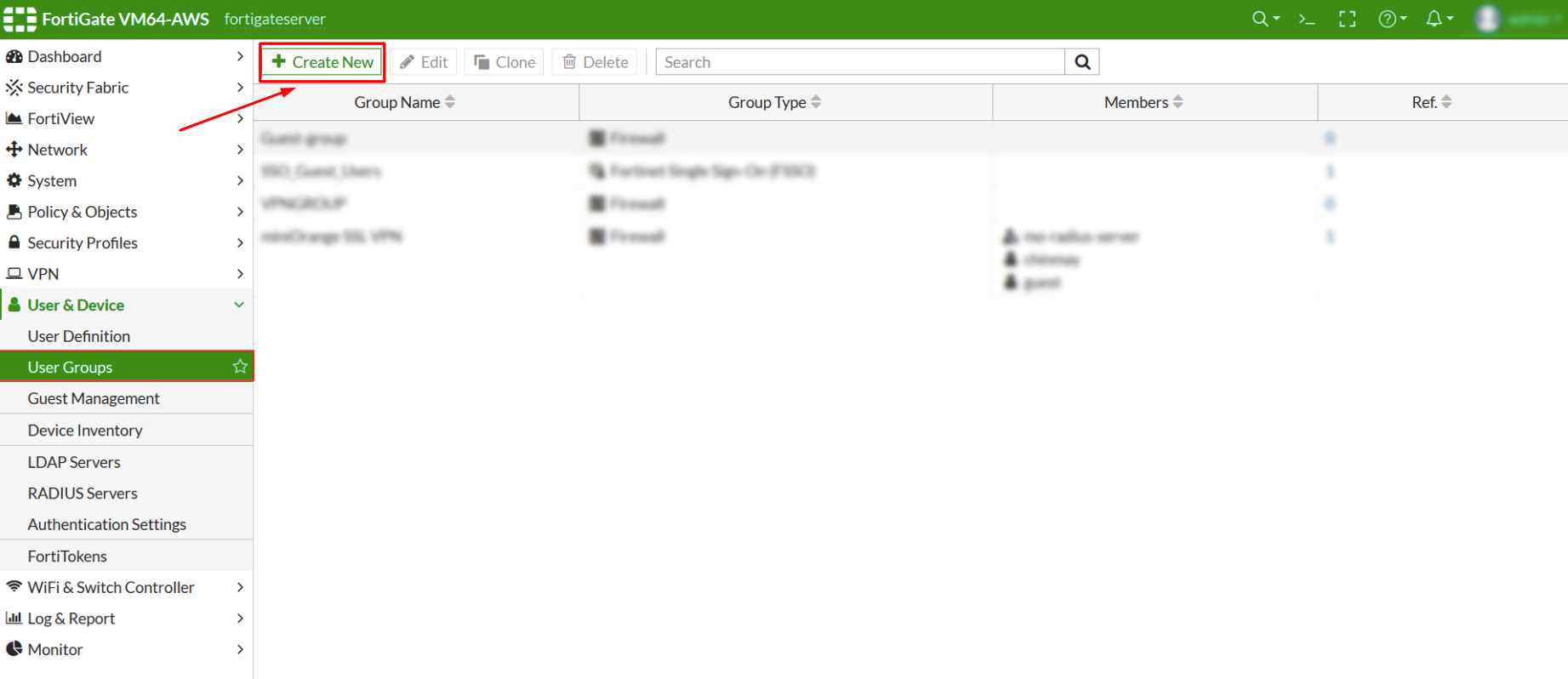

- Перейдите в User & Device —> User Groups.

- Нажмите Create New.

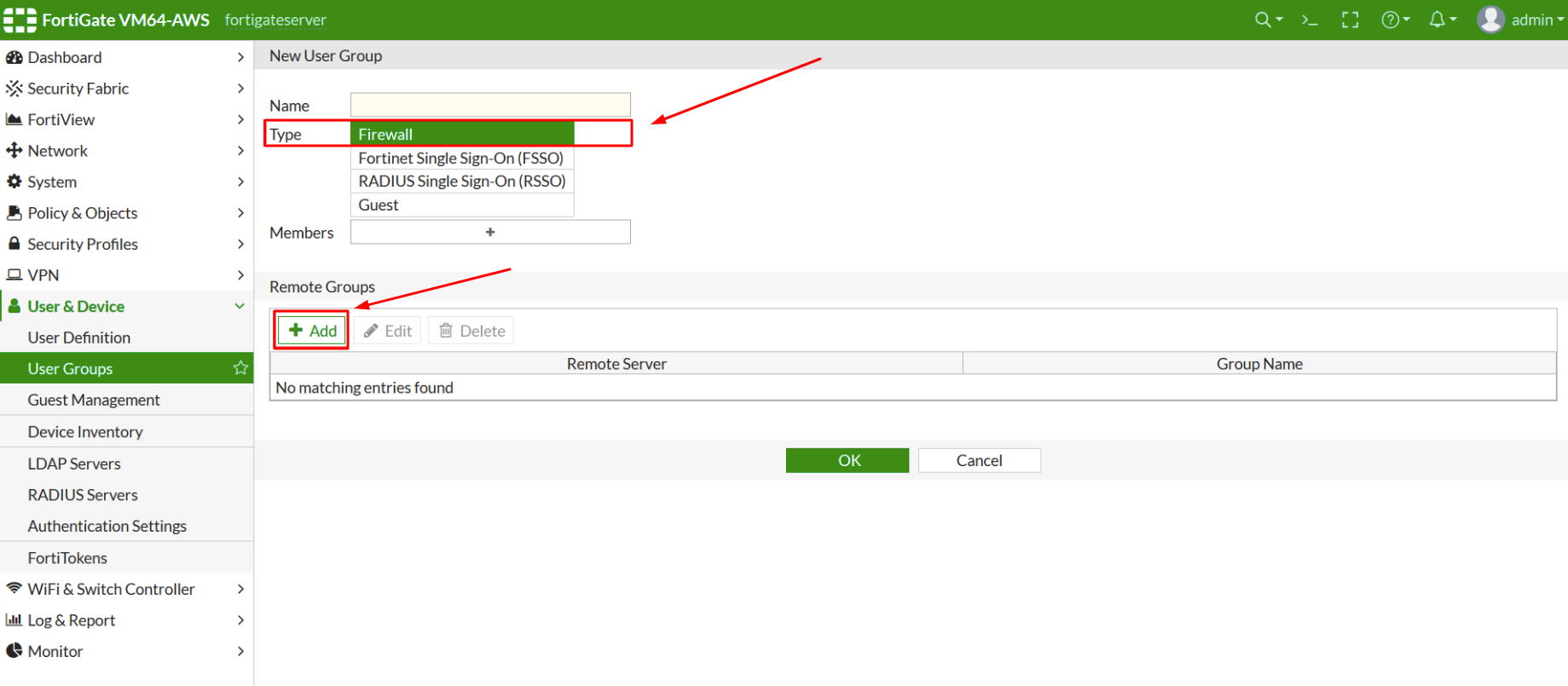

- В поле Type выберите Firewall. Затем найдите секцию Remote Groups, нажмите Add, и выберите Protectimus Radius Server в качестве Remote Server.

- Чтобы сохранить настройки нажмите OK.

2.5. Свяжите созданную группу пользователей с FortiGate VPN

ВНИМАНИЕ! Используйте IPsec Wizard чтобы добавить новый IPSec Tunnel, если вы еще не настроили IPSec Tunnel.

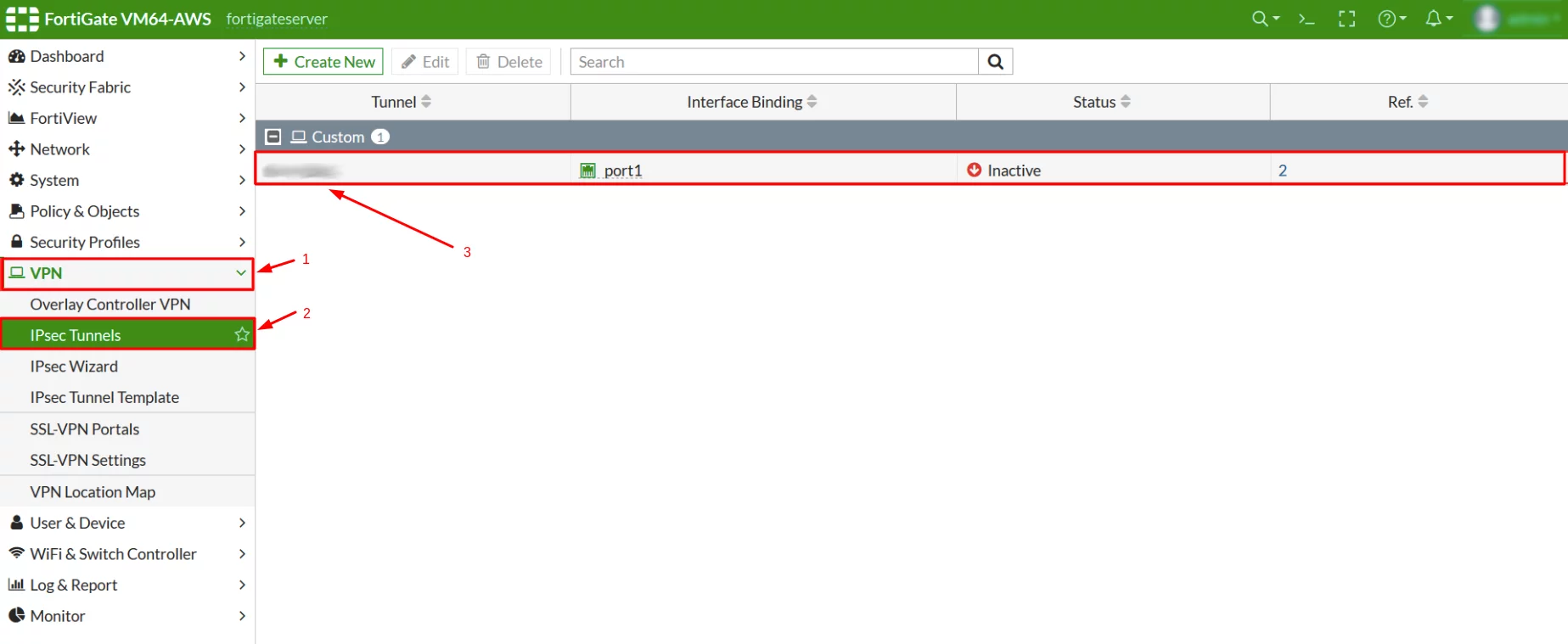

- Перейдите в VPN —> IPSec Tunnels и выберите IPSec Tunnel, который вы создали.

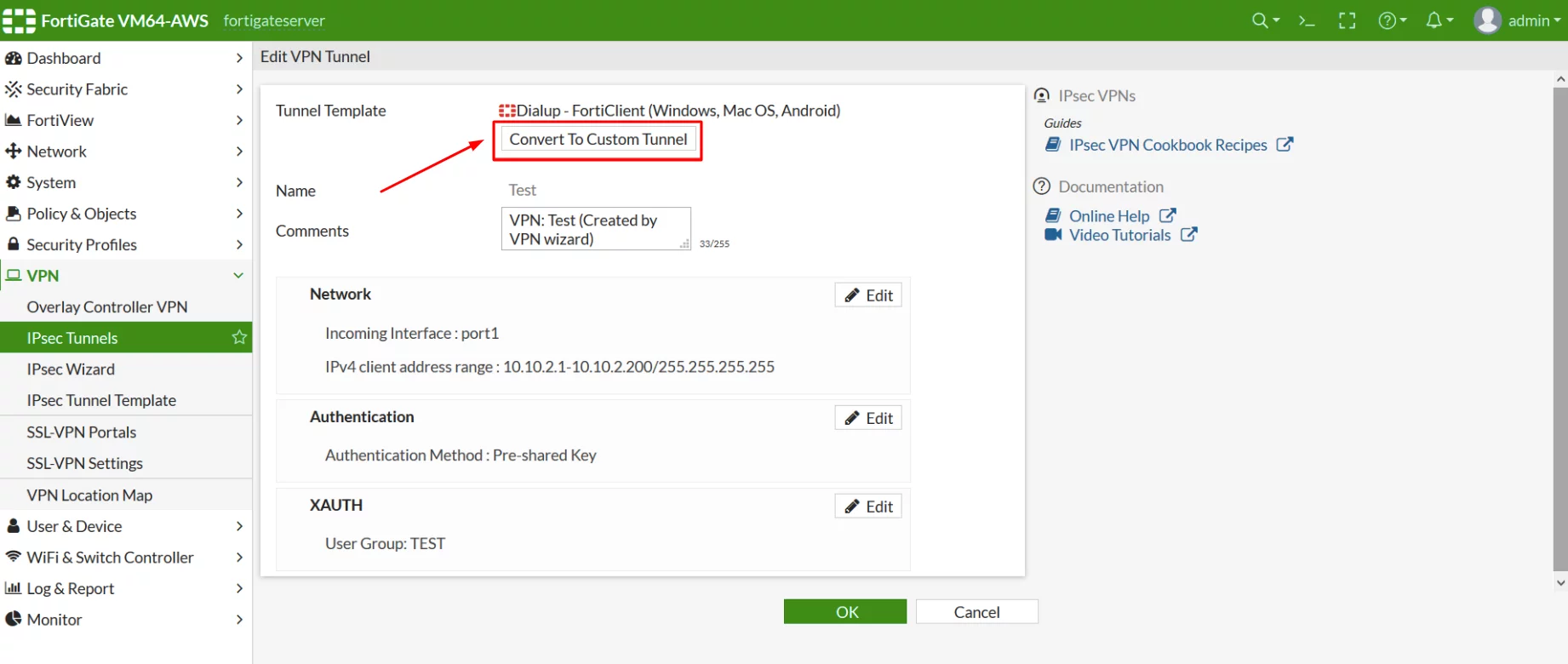

- Нажмите на Convert To Custom Tunnel если это необходимо.

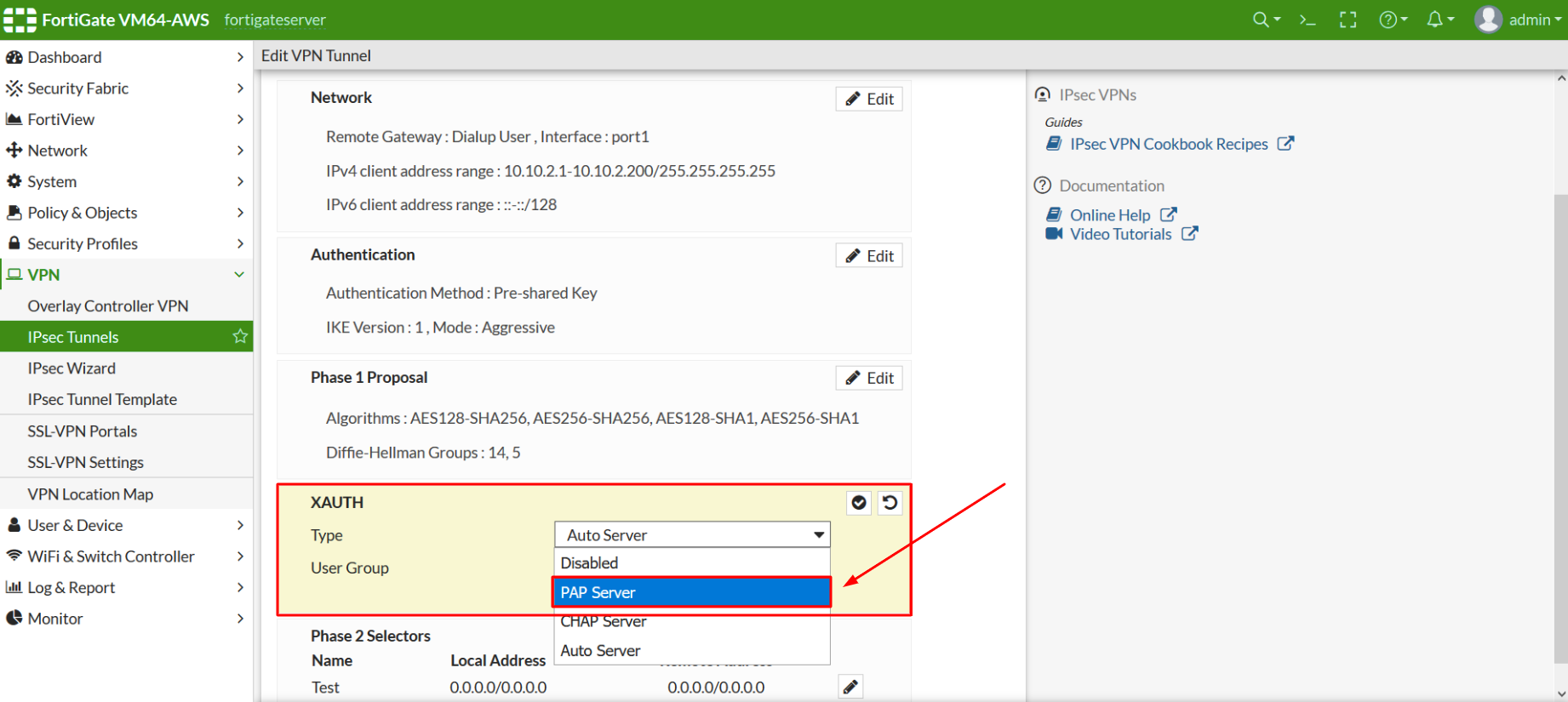

- Перейдите в раздел XAuth и нажмите Edit.

- Выберите PAP Server в выпадающем списке.

- Выберите группу пользователей, которую вы создали на шаге 2.4.

- Нажмите OK и сохраните настройки.

2.6. Синхронизируйте интервал времени, который используют Fortinet FortiGate и Protectimus RADIUS Server

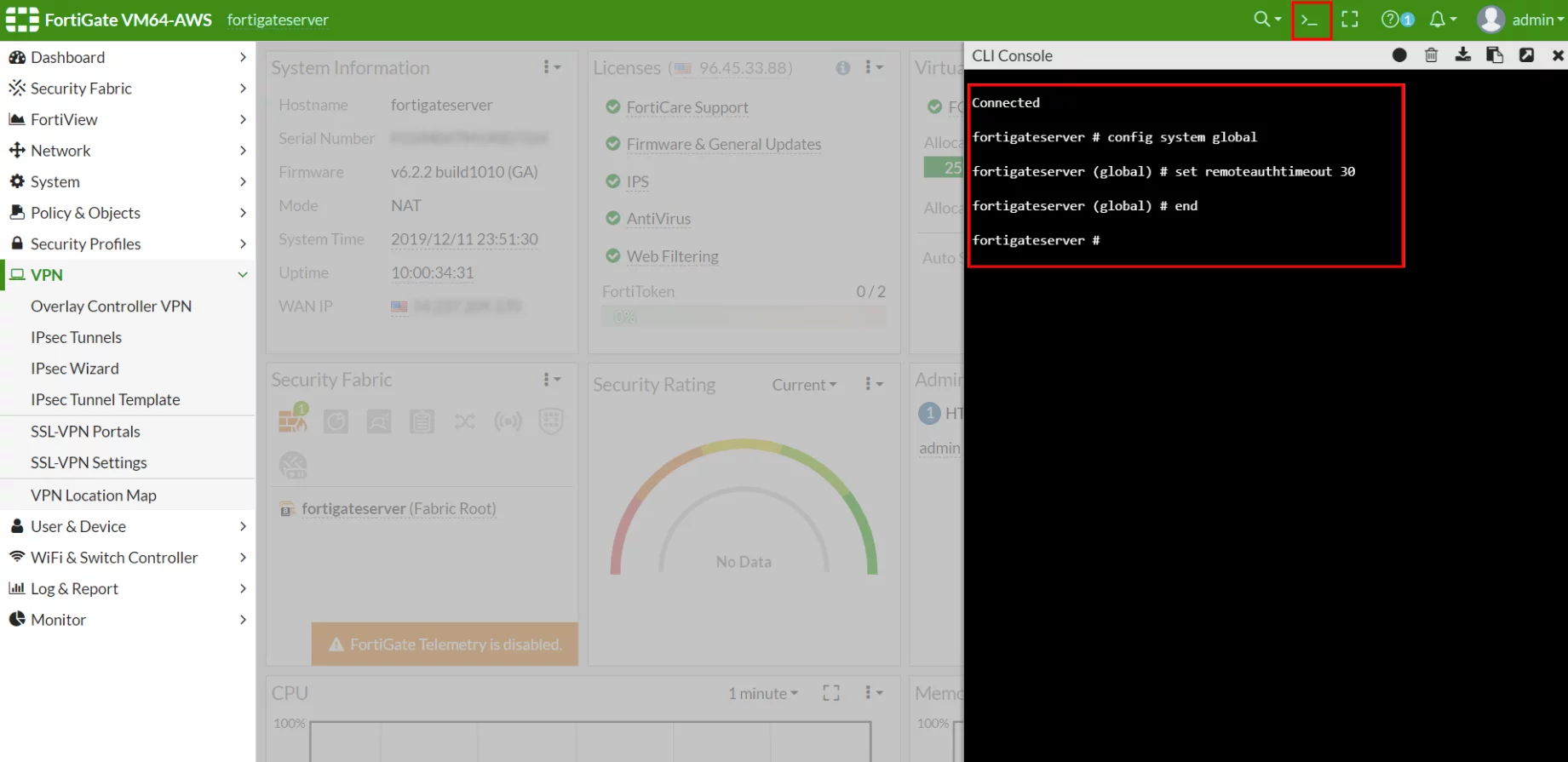

- Интервал времени, который FortiGate VPN использует по умолчанию, составляет 5 секунд. Вам нужно увеличить этот интервал времени до 30 секунд.

- Для этого подключитесь к интерфейсу командной строки устройства.

- И выполните команды, которые показаны ниже:

2.7. Протестируйте работает ли двухфакторная аутентификация для Fortigate VPN

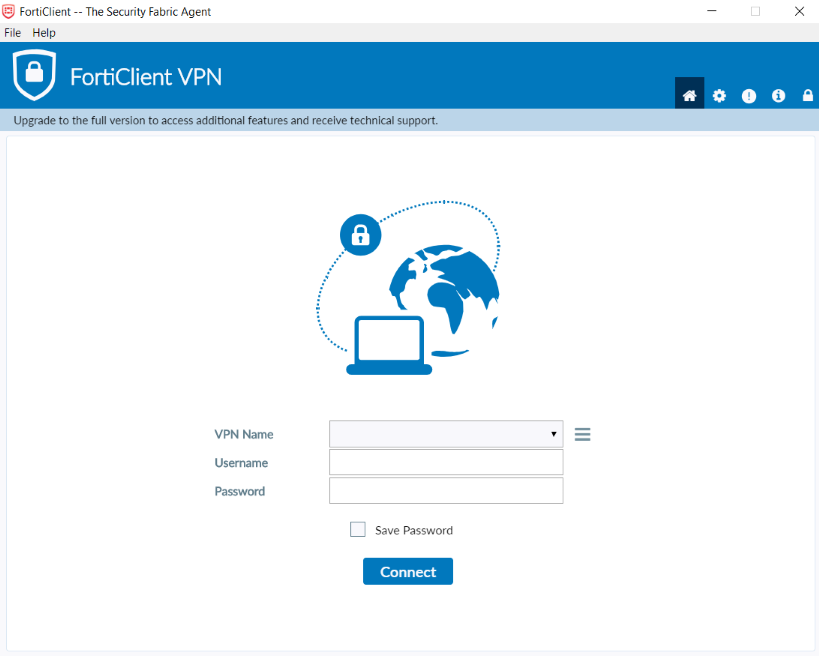

- Войдите в Forticlient и введите ваши имя пользователя и пароль.

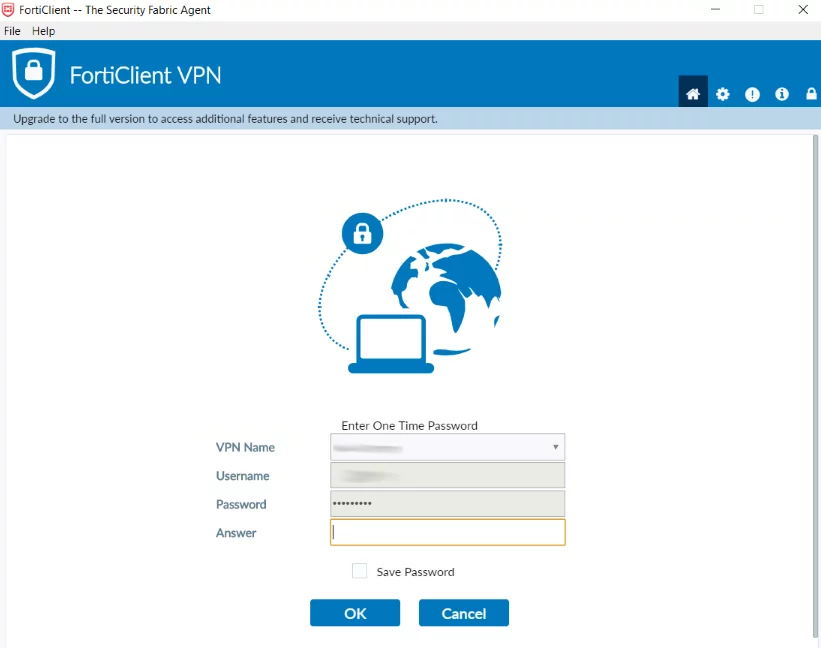

- Вам будет предложено ввести одноразовый пароль, если вы успешно настроили двухфакторную аутентификацию для Fortigate VPN.

- Введите свой одноразовый код из токена двухфакторной аутентификации, и вы получите доступ к Fortigate VPN.

ВНИМАНИЕ! При настройке подключения IPSec VPN в FortiClient используйте Pre-Shared key туннеля IPSec, который был создан ПОСЛЕДНИМ. В работе Fortinet могут возникнуть проблемы, если на сервере FortiGate добавлено несколько туннелей IPSec.

Интеграция двухфакторной аутентификации в Fortinet FortiGate VPN завершена. Если у вас есть вопросы, обратитесь в службу поддержки клиентов Protectimus.