> Aruba ClearPass 2FA

Aruba ClearPass 2FA

В этом руководстве показано, как настроить двухфакторную аутентификацию для защиты доступа к свитчам Aruba.

Для этого необходимо провести интеграцию Aruba Networks ClearPass с решением многофакторной аутентификации (MFA) Protectimus. Вы можете использовать облачный сервис двухфакторной аутентификации Protectimus или локальную MFA платформу Protectimus, которая устанавливается в собственном окружении или в частном облаке клиента.

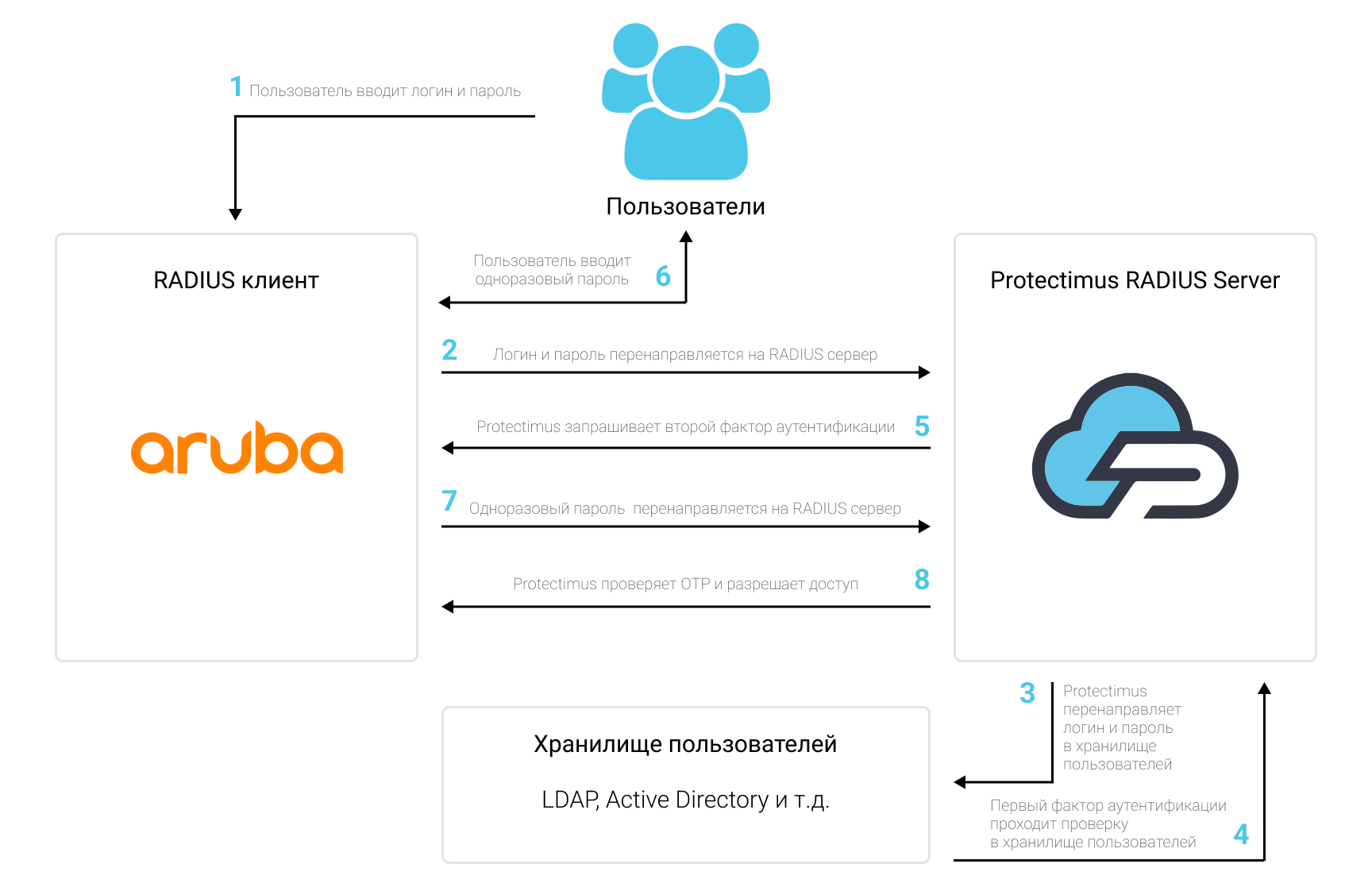

Сервер двухфакторной аутентификации Protectimus коммуницирует с сетевым оборудованием Aruba по протоколу аутентификации RADIUS. Компонент Protectimus RADIUS Server выступает в роли RADIUS-сервера:

- Protectimus RADIUS Server принимает входящий запрос на аутентификацию по протоколу RADIUS.

- Далее он обращается к хранилищу пользователей (Active Directory и т. д.), чтобы подтвердить логин и пароль пользователя.

- Следующий шаг — проверка одноразового пароля, для этого Protectimus RADIUS Server обращается к серверу двухфакторной аутентификации Protectimus.

- Если оба фактора аутентификации верны, Protectimus RADIUS Server разрешает пользователю подключиться к свитчу Aruba.

Схема работы решения двухфакторной аутентификации Protectimus для сетевой техники Aruba представлена на рисунке ниже.

1. Как работает двухфакторная аутентификация для сетевой техники Aruba

Двухфакторная аутентификация (2FA / MFA) защищает учетные записи пользователей от таких атак как брутфорс, фишинг, кейлоггеры, атаки человек-посередине, социальная инженерия, подмена данных и т. д.После того, как вы настроите двухфакторную аутентификацию для свитчей Aruba, чтобы подключиться к сетевой технике Aruba, пользователи будут использовать два разных фактора аутентификации.

- Первый фактор — логин и пароль (то, что пользователь знает);

- Второй фактор — одноразовый пароль, который генерируется с помощью аппаратного OTP токена или смартфона (того, что принадлежит пользователю).

Чтобы хакнуть аккаунт пользователя, злоумышленнику нужно получить доступ сразу к двум паролям, что практически невозможно. При этом на взлом и использование одного из этих паролей у злоумышленника есть только 30 секунд.

2. Как настроить двухфакторную аутентификацию (2FA) для Aruba ClearPass

Интеграция двухфакторной аутентификации Protectimus с Aruba ClearPass возможна по протоколу RADIUS:

- Зарегистрируйтесь в Облачном сервисе двухфакторной аутентификации или установите Локальную платформу Protectimus и задайте базовые настройки.

- Установите и настройте компонент Protectimus RADIUS Server.

- Настройте политики аутентификации в Aruba ClearPass.

2.1. Зарегистрируйтесь и задайте базовые настройки

- Зарегистрируйтесь в Облачном сервисе Protectimus и активируйте API или установите Локальную платформу Protectimus (если вы устанавливаете платформу Protectimus на Windows, поставьте галочку напротив пункта RProxy во время установки).

- Создайте ресурс.

- Добавьте пользователей.

- Добавьте токены или активируйте Портал самообслуживания пользователей.

- Назначите токены пользователям.

- Назначте токены с пользователями на ресурс.

2.2. Установите и настройте Protectimus RADIUS Server

Подробная инструкция по установке и настройке Protectimus RADIUS Server доступна здесь.2.3. Добавьте Protectimus в качестве RADIUS сервера в Aruba ClearPass

Существует два варианта настройки двухфакторной аутентификации для свитчей Aruba через RADIUS:- Настройка через веб-интерфейс. Доступна для более старых версий Aruba ClearPass.

- Настройка через командную строку. Двухфакторную аутентификацию для более новых версий свитчей Aruba можно настроить только через командную строку.

Настройка двухфакторной аутентификации для свитчей Aruba через WebUI

- В веб-интерфейсе консоли Aruba Networks ClearPass выберите Configuration —> Security —> Authentication —> Servers.

- Выберите RADIUS Server, чтобы отобразился список RADIUS серверов.

- Задайте имя сервера в поле Name, например, Protectimus, и нажмите Add.

- Нажмите на имя сервера, который вы только что создали, и задайте необходимые параметры, включая IP-адрес; затем установите галочку напротив значения Mode, чтобы активировать сервер.

- Нажмите Apply.

- Выберите Server Group, чтобы отобразился список групп серверов.

- Задайте имя новой группы сервера в поле Name, например, corp_radius, и нажмите Add.

- Нажмите на имя группы серверов, которую вы только что создали, и настройте необходимые параметры.

- В разделе Servers, выберите New чтобы добавить сервер в группу.

- Выберите сервер (например, Protectimus) из выпадающего меню и нажмите Add Server.

- Нажмите Apply.

- Перейдите в Configuration —> Management —> Administration.

- В разделе Management Authentication Servers, задайте роль сервера, например, root, в секции Default Role.

- Установите галочку напротив значения Mode, чтобы активировать настройки.

- В разделе Server Group, выберите только что созданную группу серверов, то есть corp_radius.

- Нажмите Apply.

Настройка двухфакторной аутентификации для свитчей Aruba через CLI

Как добавить новый RADIUS сервер

aaa authentication-server radius Protectimus

host <ipaddr>

enableКак добавить новую группу серверов

aaa server-group corp_radius

auth-server ProtectimusКак задать роль для группы серверов

aaa authentication mgmt

default-role root

enable

server-group corp_radiusИнтеграция двухфакторной аутентификации в Palo Alto Networks VPN завершена. Если у вас есть вопросы, обратитесь в службу поддержки клиентов Protectimus.