> Pulse Connect Secure SSL VPN 2FA

Pulse Connect Secure SSL VPN 2FA

В этом руководстве показано, как настроить двухфакторную аутентификацию (2FA/MFA) для Pulse Connect Secure SSL VPN с помощью решения многофакторной аутентификации Protectimus.

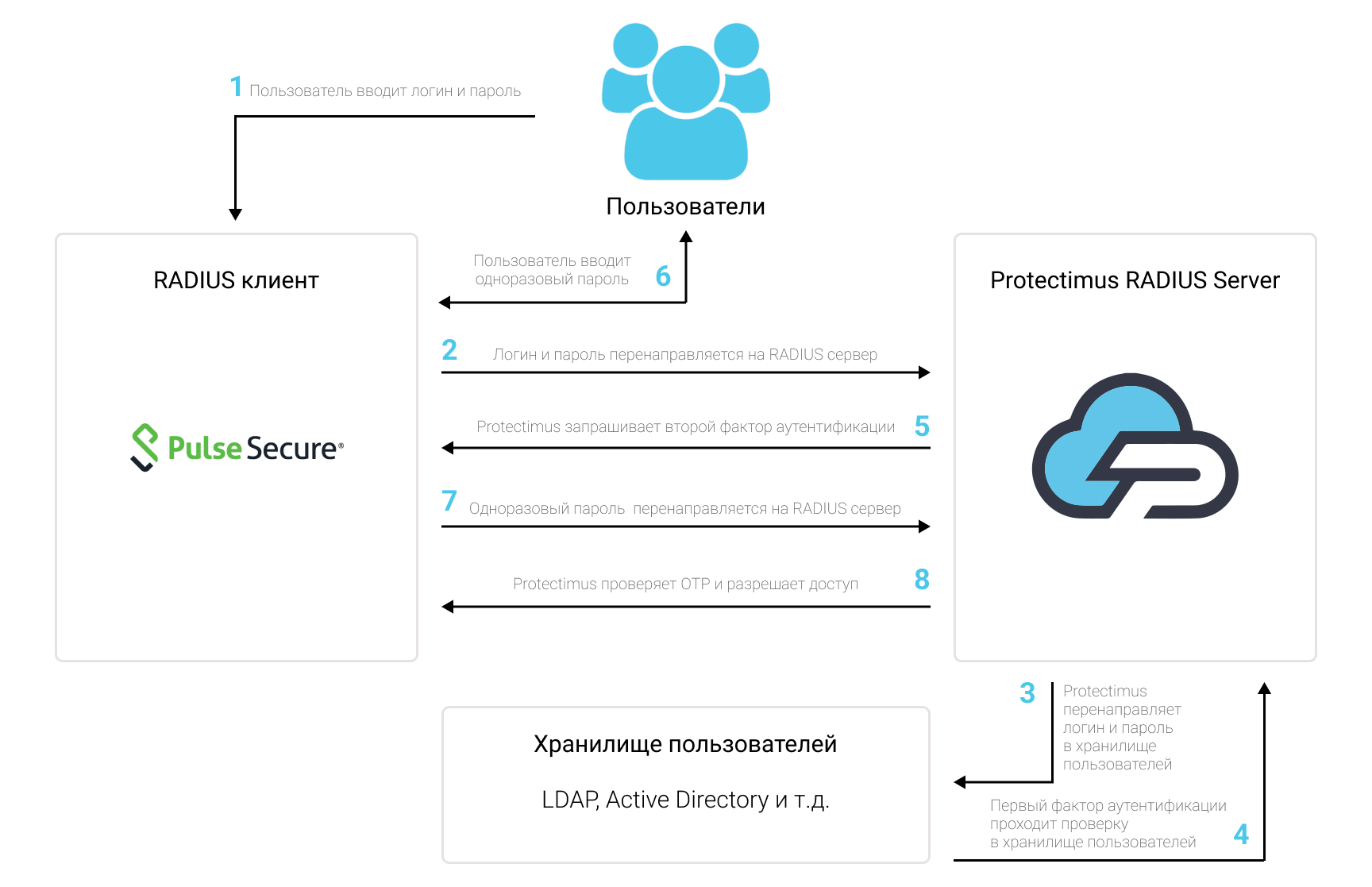

Система двухфакторной аутентификации Protectimus интегрируется с Pulse Connect Secure SSL VPN через протокол аутентификации RADIUS.

В этом сценарии Облачный сервис двухфакторной аутентификации или Локальная платформа Protectimus выступает в качестве RADIUS-сервера, а Pulse Connect Secure SSL VPN берет на себя роль RADIUS-клиента.

Схема работы решения Protectimus для двухфакторной аутентификации в Pulse Connect Secure SSL VPN представлена ниже.

1. Как работает двухфакторная аутентификация (2FA) для Pulse Connect Secure SSL VPN

Двухфакторная аутентификация (2FA/MFA) защищает учетные записи пользователей Pulse Connect Secure SSL VPN от фишинга, брутфорса, кейлоггеров, атак «человек посередине», подмены данных, социальной инженерии и других подобных хакерских приемов.После того как вы подключите двухфакторную аутентификацию, чтобы войти в свои учетные записи, пользователи Pulse Secure VPN будут использовать два разных фактора аутентификации.

- Первый фактор — это логин и пароль (то, что знает пользователь);

- Второй фактор — это одноразовый пароль, сгенерированный с помощью аппаратного OTP-токена или приложения 2FA (того, что есть у пользователя).

Чтобы взломать учетную запись Pulse Connect Secure SSL VPN, защищенную двухфакторной аутентификацией, хакеру нужны оба фактора одновременно. Более того, у хакера есть всего 30 секунд, чтобы взломать и использовать одноразовый пароль на основе времени. Выполнить эти условия практически невозможно, что и делает двухфакторную аутентификацию такой эффективной.

2. Как настроить двухфакторную аутентификацию (2FA) для Pulse Connect Secure SSL VPN

Интеграция двухфакторной аутентификации Protectimus с Pulse Connect Secure SSL VPN возможна по протоколу RADIUS:

- Зарегистрируйтесь в Облачном сервисе двухфакторной аутентификации или установите Локальную платформу Protectimus и задайте базовые настройки.

- Установите и настройте компонент Protectimus RADIUS Server.

- Настройте политики аутентификации в Pulse Connect Secure SSL VPN.

2.1. Зарегистрируйтесь и задайте базовые настройки

- Зарегистрируйтесь в Облачном сервисе Protectimus и активируйте API или установите Локальную платформу Protectimus (если вы устанавливаете платформу Protectimus на Windows, поставьте галочку напротив пункта RProxy во время установки).

- Создайте ресурс.

- Добавьте пользователей.

- Добавьте токены или активируйте Портал самообслуживания пользователей.

- Назначите токены пользователям.

- Назначте токены с пользователями на ресурс.

2.2. Установите и настройте Protectimus RADIUS Server

Подробная инструкция по установке и настройке Protectimus RADIUS Server доступна здесь.2.3. Добавьте Protectimus в качестве RADIUS сервера для Pulse Connect Secure SSL VPN

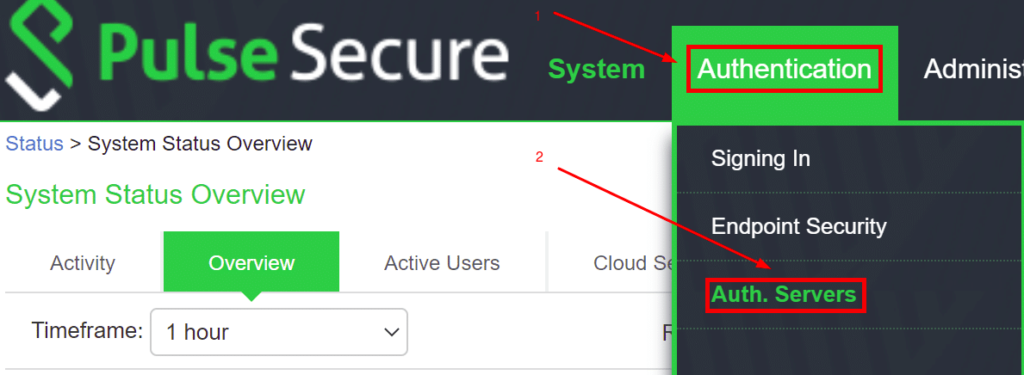

- Откройте панель администрирования Pulse Secure.

- Перейдите к Authentication —> Auth. Servers.

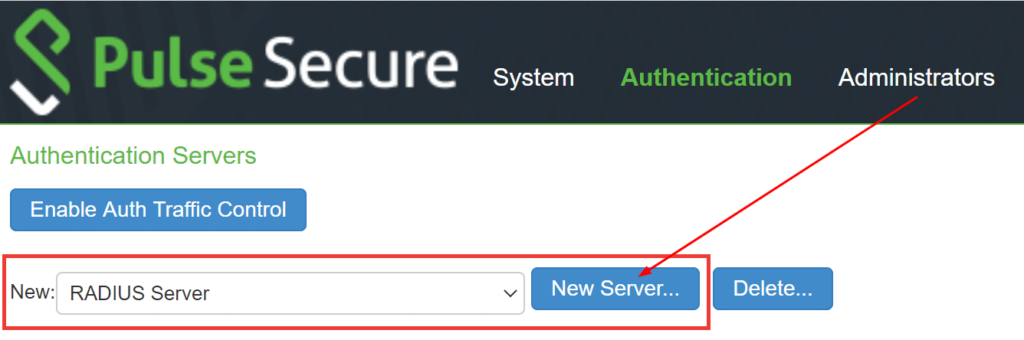

- Выберите RADIUS Server в выпадающем списке и кликните на New Server….

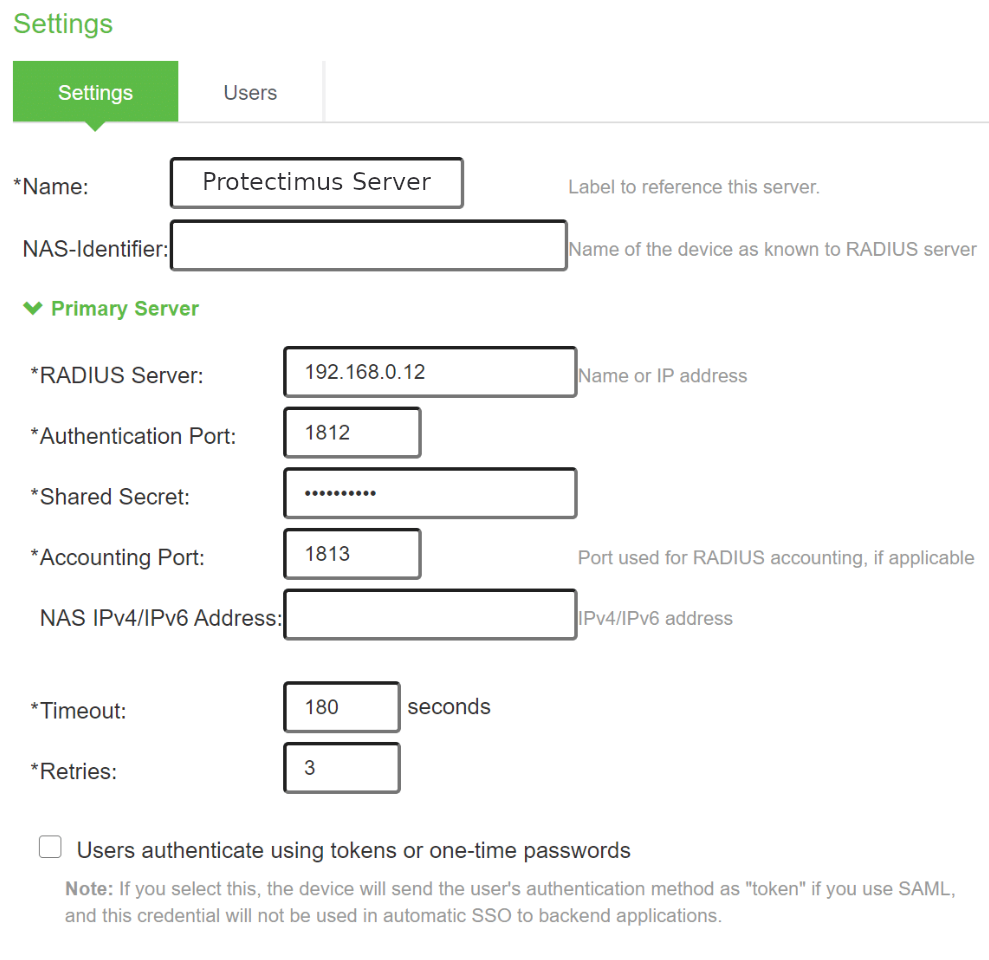

- Заполните необходимые поля на вкладке Settings. См. таблицу и изображение ниже.

| Name | Придумайте имя для своего RADIUS-сервера, например, Protectimus Server. |

| RADIUS Server | Введите IP-адрес сервера, на котором установлен компонент Protectimus RADIUS Server. |

| Authentication Port | Укажите 1812 (или тот порт, который вы указали в файле Protectimus radius.yml при настройке Protectimus RADIUS Server). |

| Shared Secret | Укажите созданный вами секретный ключ в файле Protectimus radius.yml (свойство radius.secret). |

| Timeout | Установите значение 180 секунд. |

| Retries | Установите значение 3. |

- Оставьте значения по умолчанию для всех остальных полей и нажмите Save Changes.

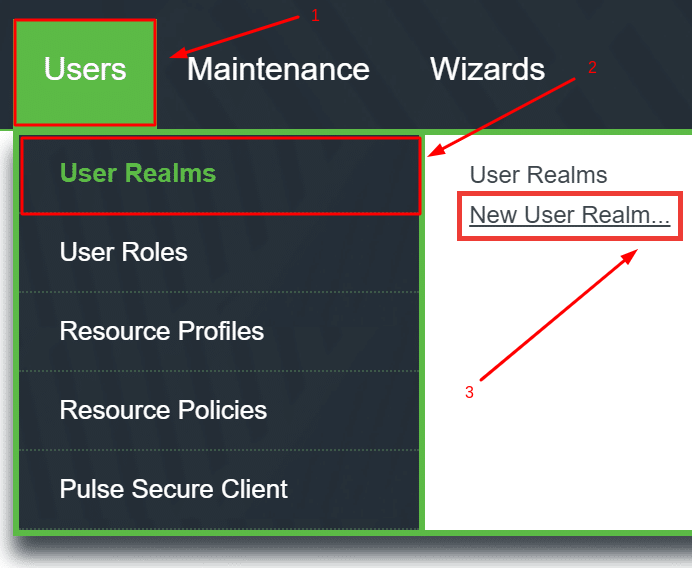

- Перейдите к Users —> User Realms —> New User Realm….

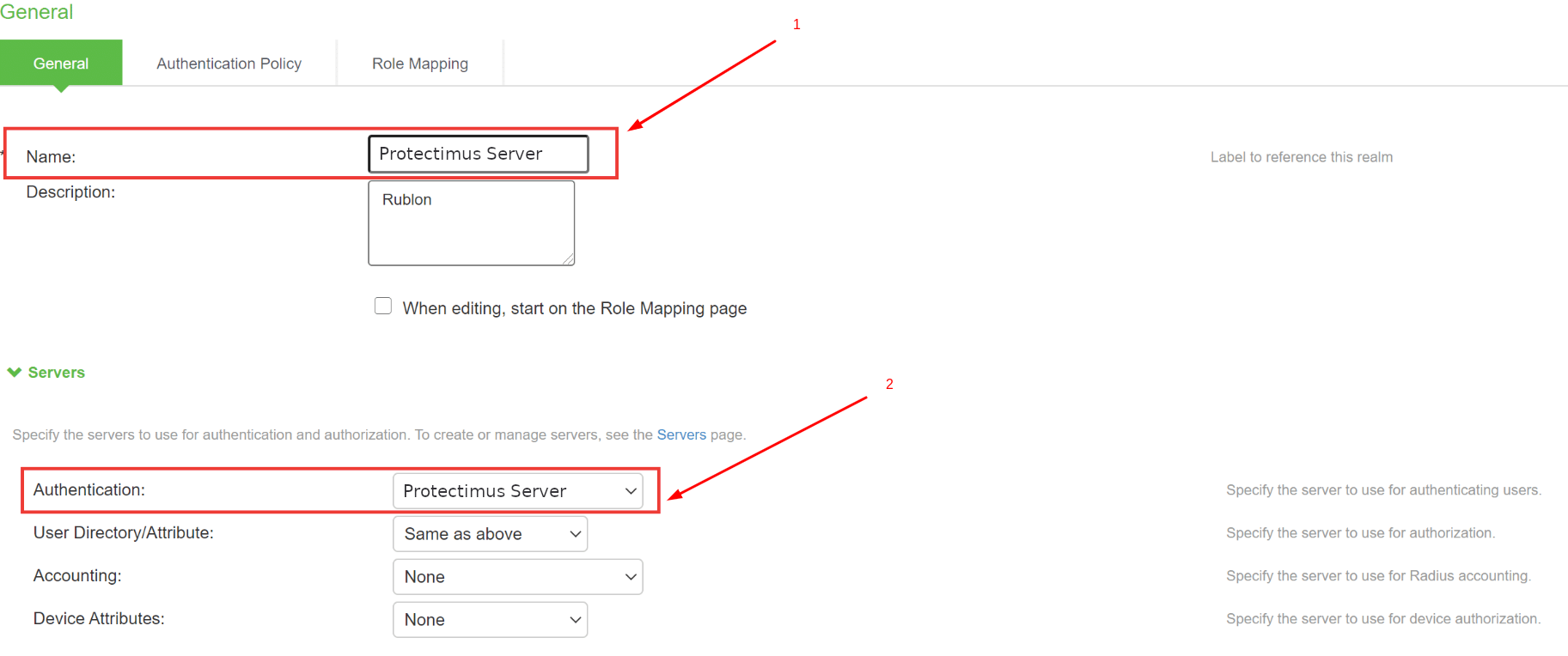

- Придумайте название для новой области аутентификации (realm), например, e.g. Protectimus Server.

- Выберите ранее созданный сервер аутентификации (Protectimus Server) в раскрывающемся списке Authentication.

- Нажмите Save Changes, чтобы сохранить настройки.

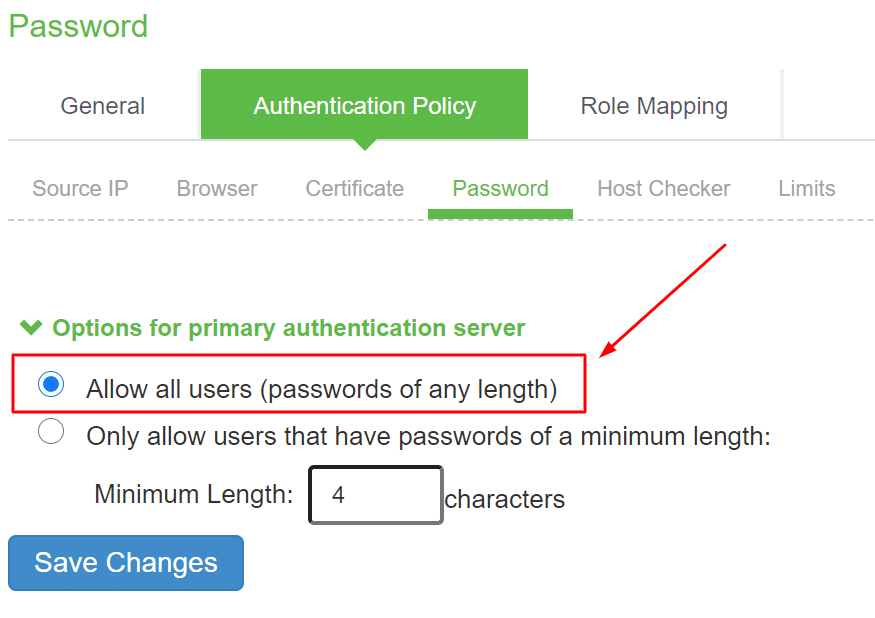

- Перейдите к Authentication Policy —> Password.

- Выберите Allow all users (passwords of any length) и нажмите Save Changes.

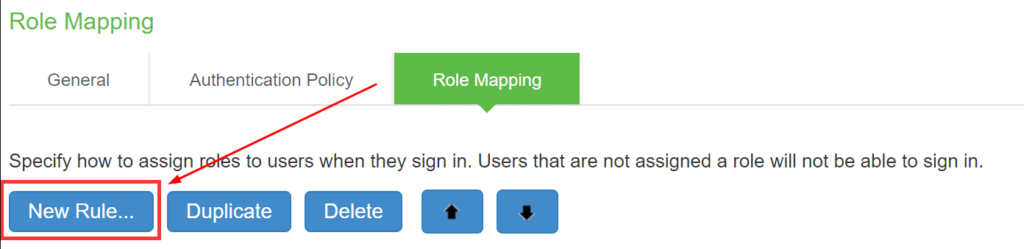

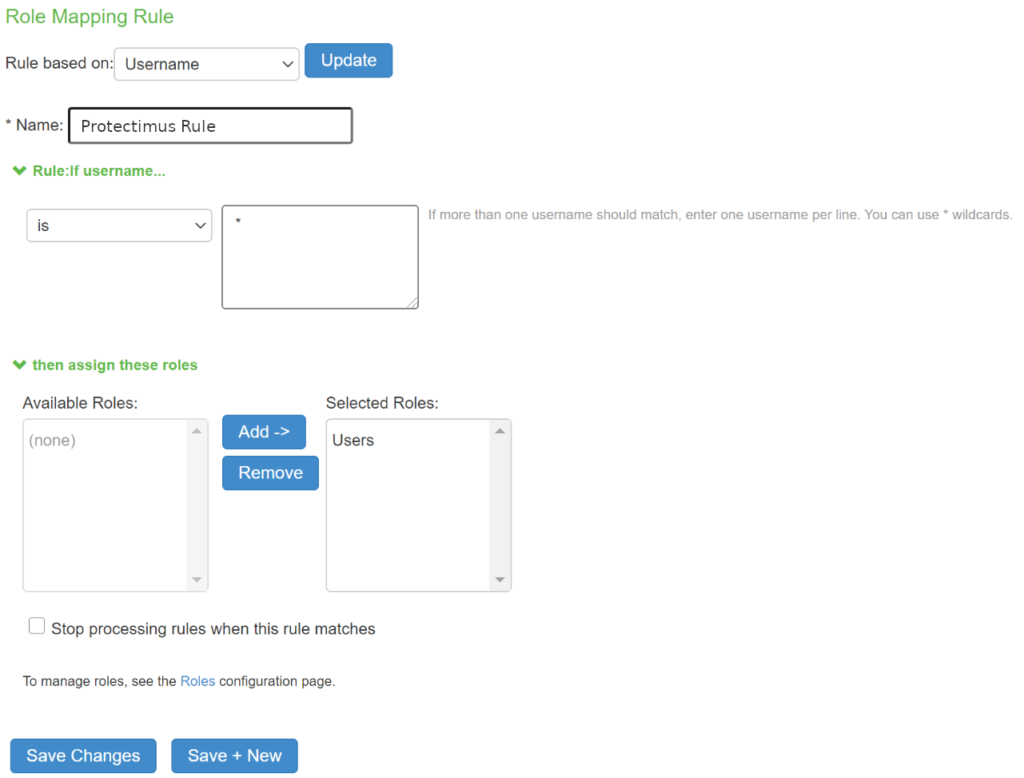

- Перейдите во вкладку Role Mapping и нажмите New Rule….

- Придумайте название для нового правила, например, Protectimus Rule.

- Для Rule:If username… установите значение is *.

- Выберите Users в списке Available Roles и нажмите Add —>.

- Нажмите Save Changes, чтобы сохранить настройки.

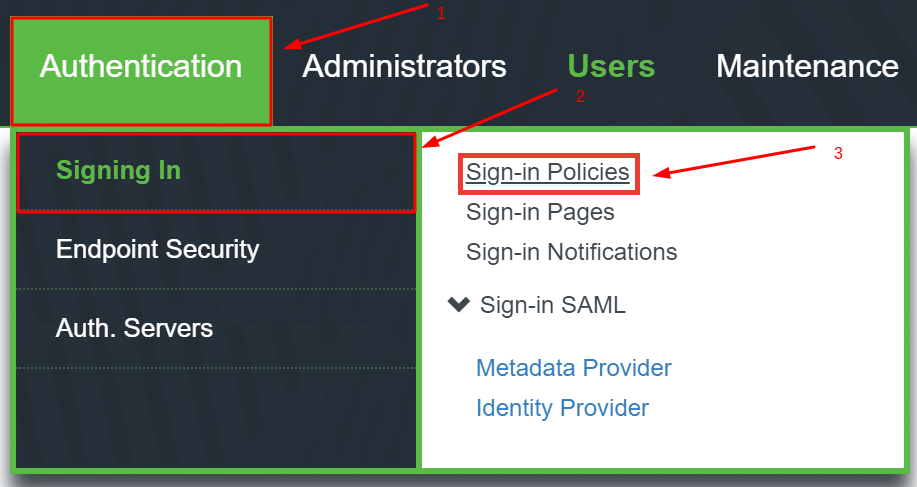

- Перейдите к Authentication —> Signing In —> Sign-in Policies.

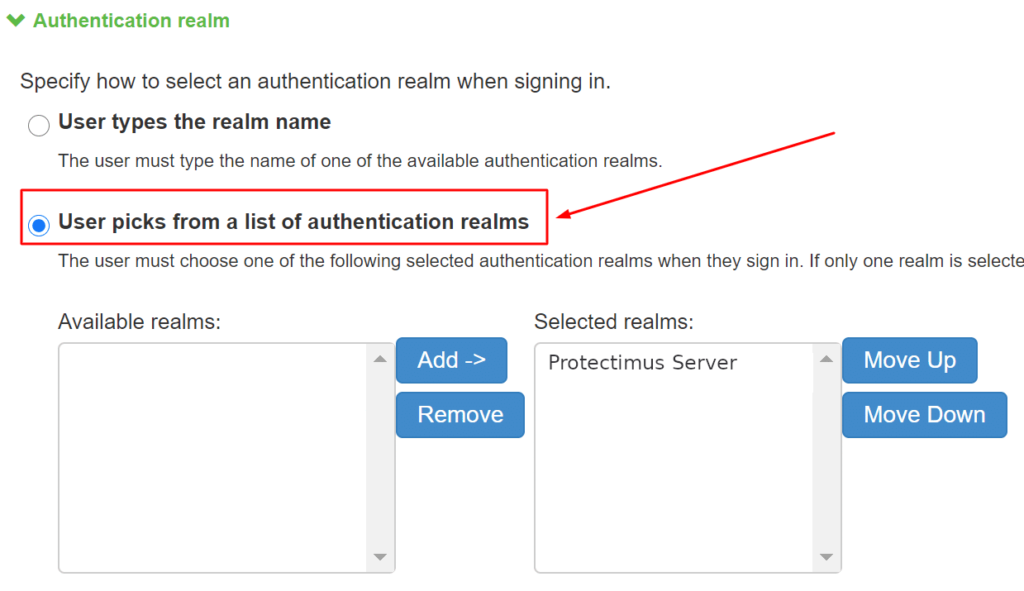

- Кликните на URL-адрес */ в таблице User URLs.

- Выберите User picks from a list of authentication realms и выберите область аутентификации Protectimus Server, которую вы создали ранее. Для этого выберите Protectimus Server в списке Available realms и нажмите Add —>.

- Нажмите Save Changes, чтобы сохранить настройки.

Интеграция двухфакторной аутентификации в Palo Alto Networks VPN завершена. Если у вас есть вопросы, обратитесь в службу поддержки клиентов Protectimus.