> On-Premise платформа

On-Premise платформа

Локальная платформа двухфакторной аутентификации Protectimus может быть установлена на частном сервере или в частном облаке клиента.Для обеспечения бесперебойной работы сервера двухфакторной аутентификации, разверните кластер из нескольких серверов (рекомендуем использовать минимум 3 ноды). Для распределения нагрузки понадобится Load Balancer.

- Требования для установки на частном сервере: Java (JDK версии 8); СУБД PostgreSQL (версия 10 и выше)

- Требования для установки в частном облаке: 2 Core (CPU), 8 GB (MEM); ОС: Linux/Windows; Disk: 20GB; Load Balancer.

Вы можете установить Платформу Protectimus с помощью инсталлятора для Windows или из Docker-образа.

1. Установка Платформы Protectimus из Docker-образа

- Для установки On-premise платформы Protectimus необходимо скачать и установить docker, docker-compose:

- Docker: https://docs.docker.com/engine/install/

- Docker-compose: https://docs.docker.com/compose/install/

- Склонировать git репозиторий: https://github.com/protectimus/platform-linux.git

- Перейти в каталог platform-linux/platform и запустить:

docker-compose up -d- За процессом разворачивания платформы можно наблюдать используя команду:

docker-compose logs -f- После завершения процесса запуска, платформа будет доступна по адресу: https://localhost:8443

2. Установка платформы на ОС Windows при помощи инсталлятора

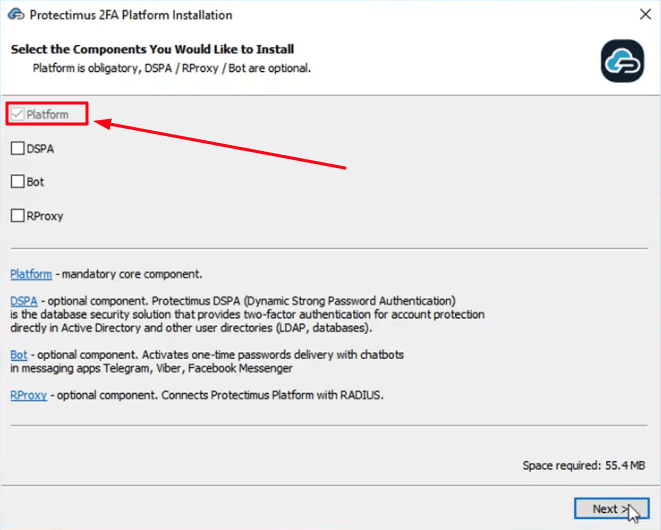

- Загрузите и запустите установщик On-premise платформы Protectimus. Выберите пункт Platform. Если вы планируете использовать компоненты DSPA или RProxy (необходим для интеграции по протоколу RADIUS) и/или доставку OTP паролей через чат-ботов в мессенджерах Telegram, Facebook Messenger, Viber, поставьте галочки напротив соответствующих компонентов. Нажмите Next.

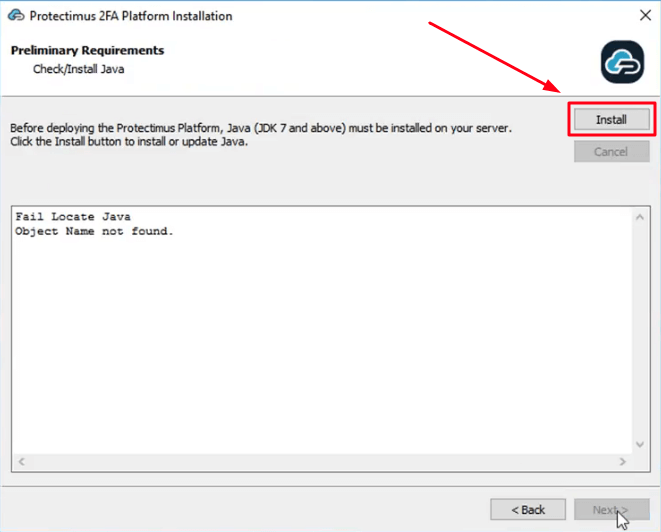

- Перед развертыванием платформы Protectimus, на вашем сервере должна быть установлена Java. Нажмите кнопку Install, чтобы проверить наличие Java. Если Java еще не установлена, последняя версия JDK будет установлена автоматически.

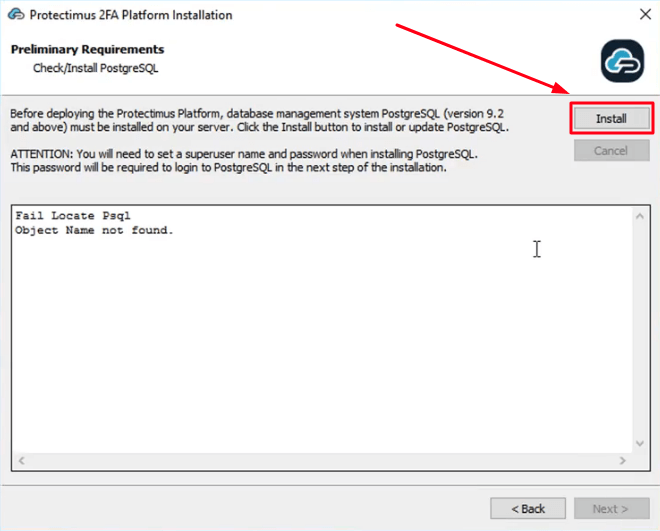

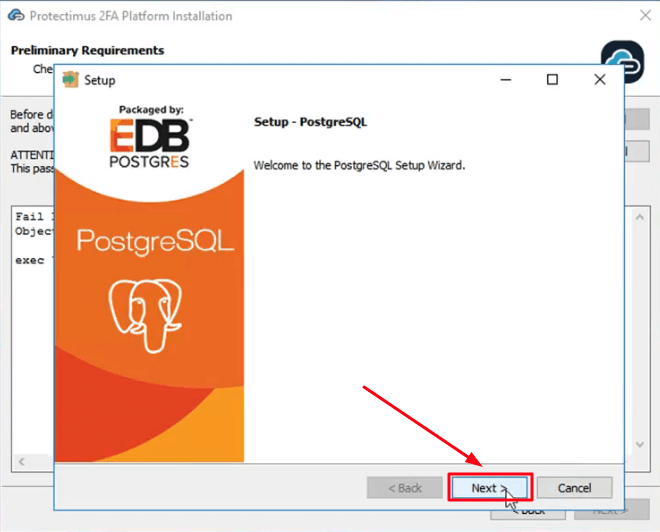

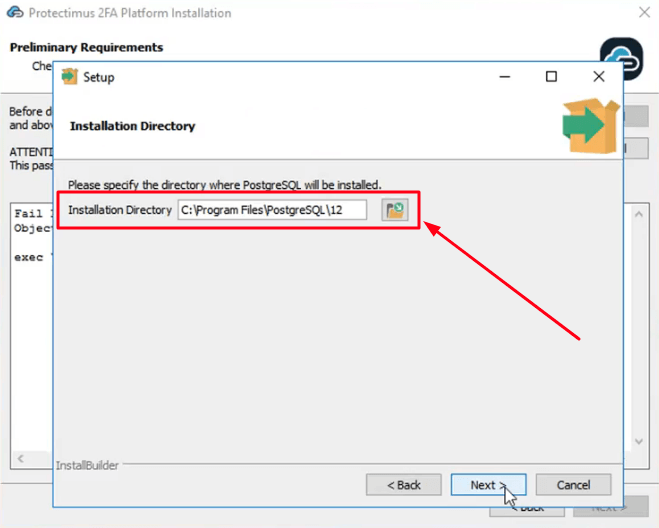

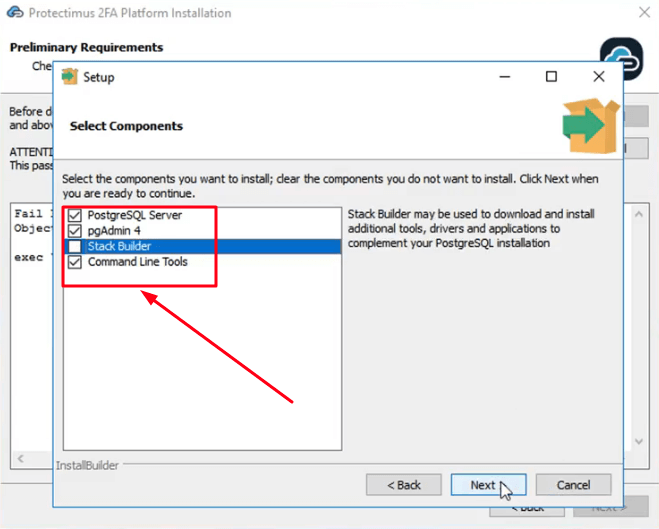

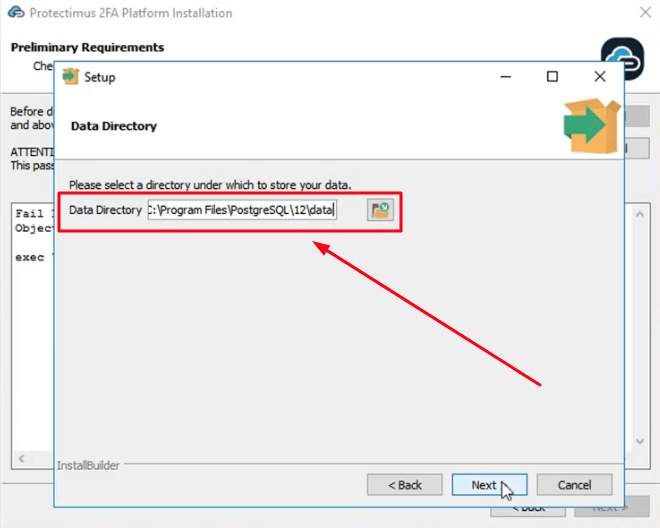

- Также на вашем сервере должна быть установлена система управления базами данных PostgreSQL (версия 9.2 и выше). Нажмите кнопку Install, чтобы проверить наличие PostgreSQL. Если PostgreSQL еще не установлена, последняя версия PostgreSQL будет установлена автоматически.

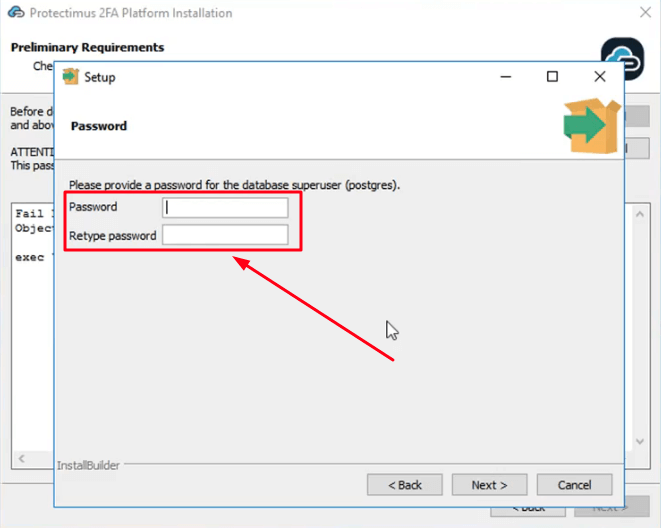

ВНИМАНИЕ: Во время установки вам нужно будет задать имя суперпользователя (superuser name) и пароль. Этот логин и пароль понадобится вам для входа в PostgreSQL позже.

Пожалуйста, запомните свое имя суперпользователя (в данном случае postgres) и пароль, который вы добавите на этом этапе. Это имя и пароль потребуются для входа в PostgreSQL позже.

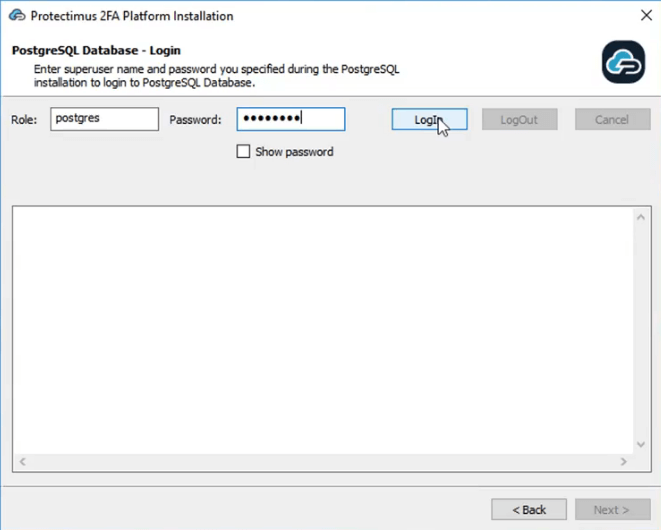

- Войдите в базу данных PostgreSQL. Введите имя суперпользователя и пароль, которые вы указали при установке PostgreSQL, и нажмите LogIn. Затем нажмите Next, чтобы продолжить установку.

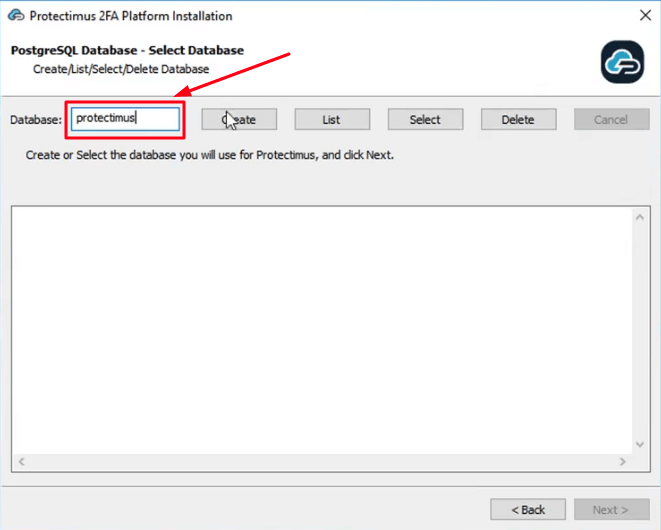

- Создайте и выберите базу данных, которую вы будете использовать для локальной платформы Protectimus.

- Создайте новую базу данных. Введите желаемое имя базы данных и нажмите Create.

- Проверьте, создалась ли база данных, с помощью кнопки List.

- Нажмите Select, выберите только что созданную базу данных и нажмите Next.

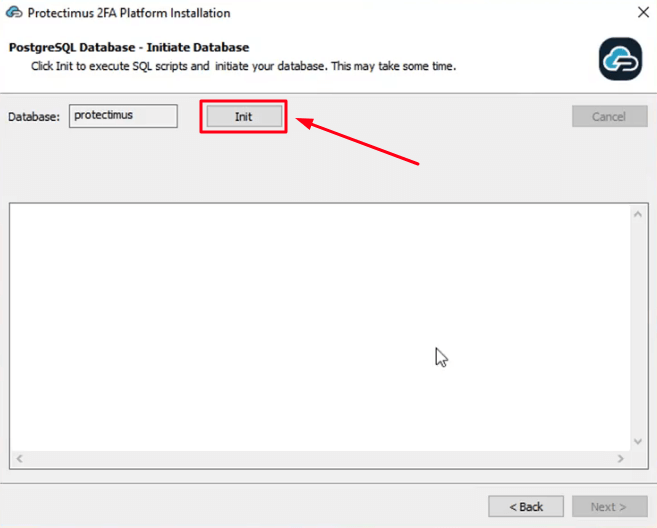

- Запустите базу данных. Нажмите Init, чтобы выполнить сценарии SQL и запустить базу данных. Это может занять некоторое время.

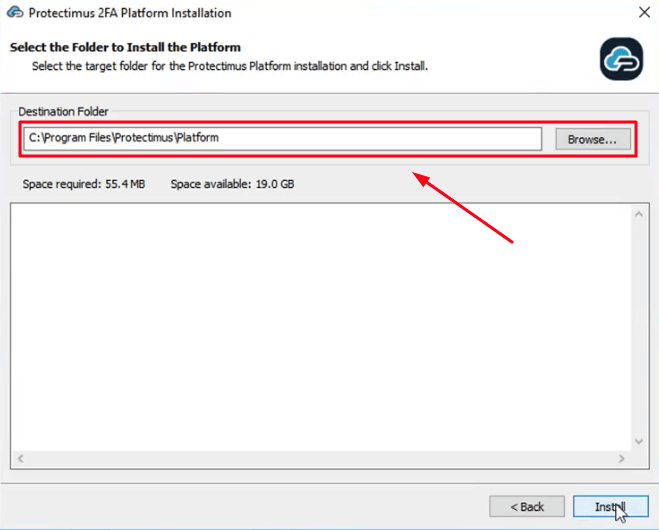

- Выберите папку для установки локальной платформы Protectimus и нажмите Install.

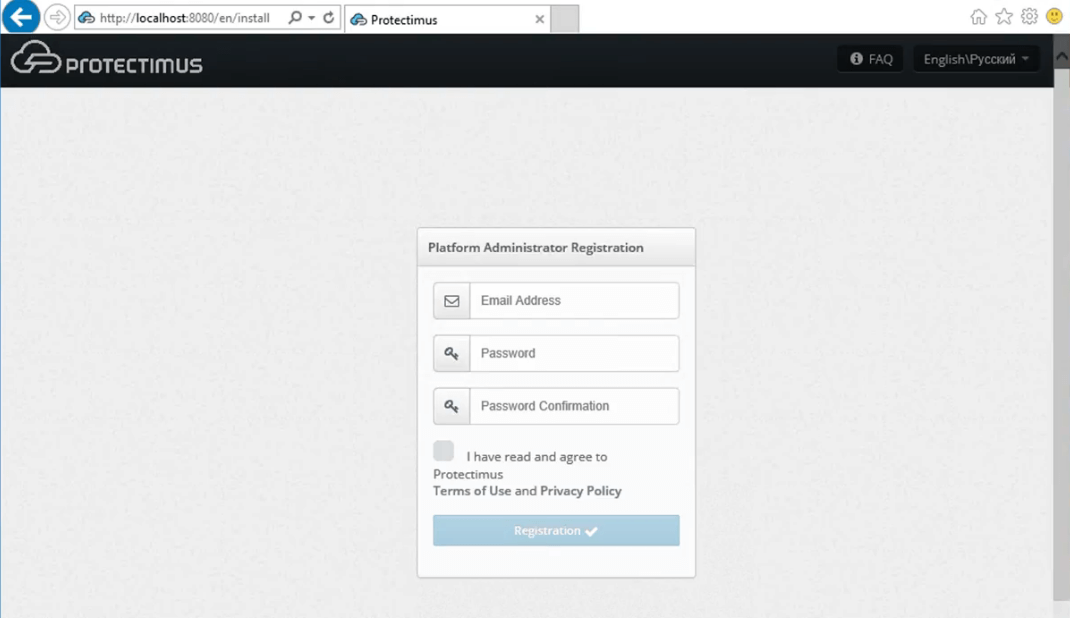

Сервер будет запущен на порту 8080, а платформа будет доступна по адресу http://localhost:8080. Ссылка откроется автоматически после установки. После запуска платформы вам необходимо зарегистрироваться в системе.

Сервер будет запущен на порту 8080, а платформа будет доступна по адресу http://localhost:8080. Ссылка откроется автоматически после установки. После запуска платформы вам необходимо зарегистрироваться в системе.

3. Оплата и активация лицензии

После успешного тестирования платформы Protectimus вам понадобится лицензия. Для этого перейдите по адресу http://platform_path/licensing, выберите нужный вариант и получите лицензионный ключ.Используя полученный ключ, вы можете оплатить и загрузить лицензию онлайн. Для этого выполните следующие действия:

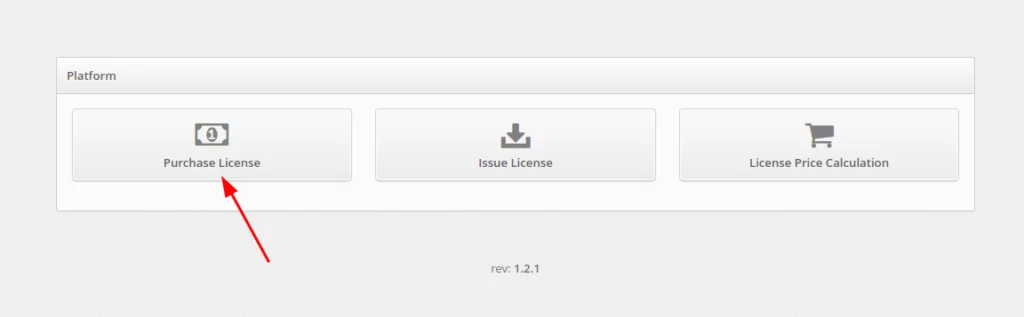

- Перейдите по ссылке https://service.protectimus.com/ru/platform и нажмите на кнопку Приобрести лицензию.

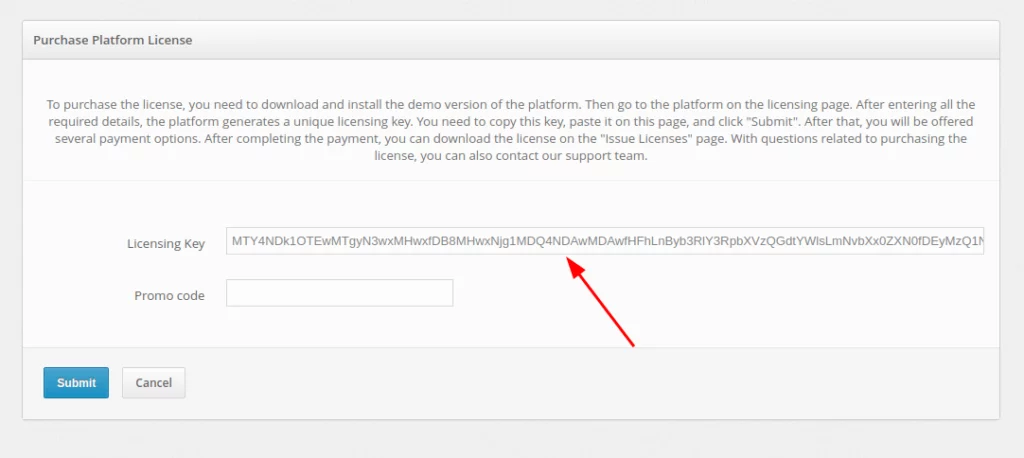

- Введите ваш лицензионный ключ в поле Ключ лицензирования и нажмите кнопку Отправить.

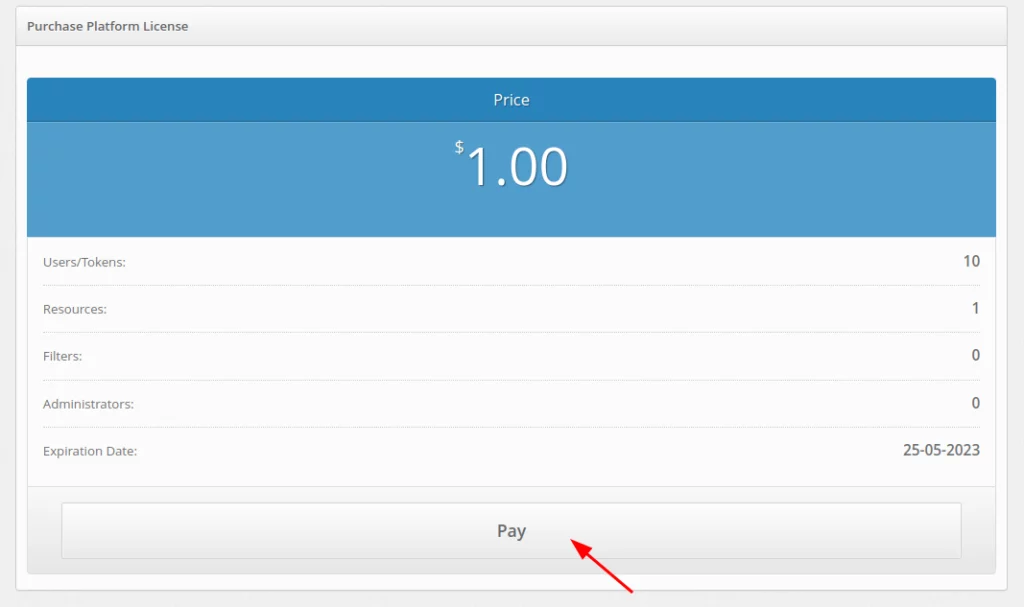

- На следующем шаге нажмите на кнопку Оплатить.

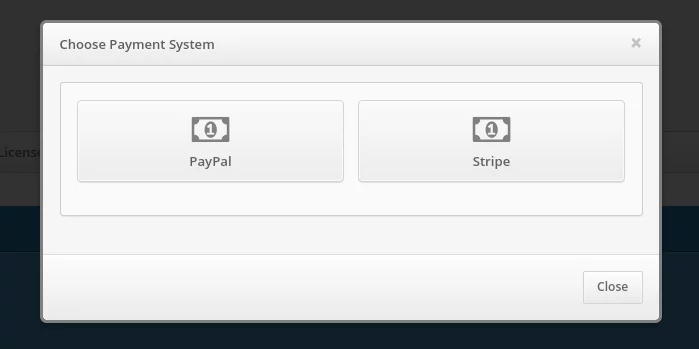

- Выберите способ оплаты. Если вам необходим альтернативный способ оплаты, свяжитесь со службой поддержки клиентов Protectimus.

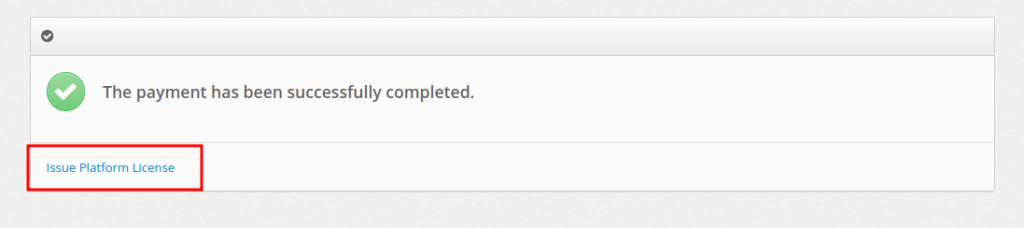

- После успешной оплаты нажмите на кнопку Выдача лицензии для платформы.

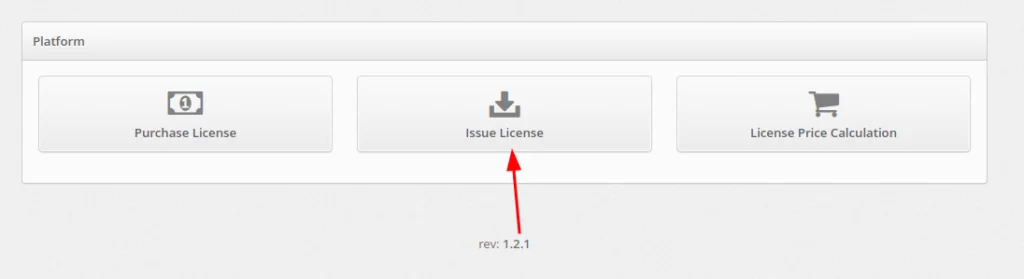

Вы также можете сделать это на странице https://service.protectimus.com/ru/platform, нажав кнопку Выдача лицензии.

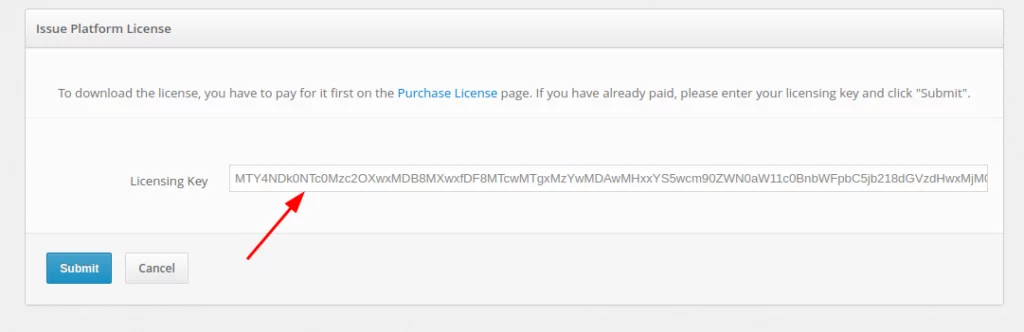

- Введите ключ в поле Ключ лицензирования и нажмите кнопку Отправить. После этого файл лицензии будет загружен.

- После получения файла лицензии загрузите его на сервер и укажите путь к файлу лицензии в параметре licence.file.path в файле с именем protectimus.platform.properties.

4. Регистрация в системе Protectimus

Установщик автоматически откроет регистрационную форму по адресу http://localhost:8080. Пожалуйста, создайте учетную запись и войдите в систему для настройки необходимых параметров.

5. Синхронизация пользователей с вашей службой каталогов

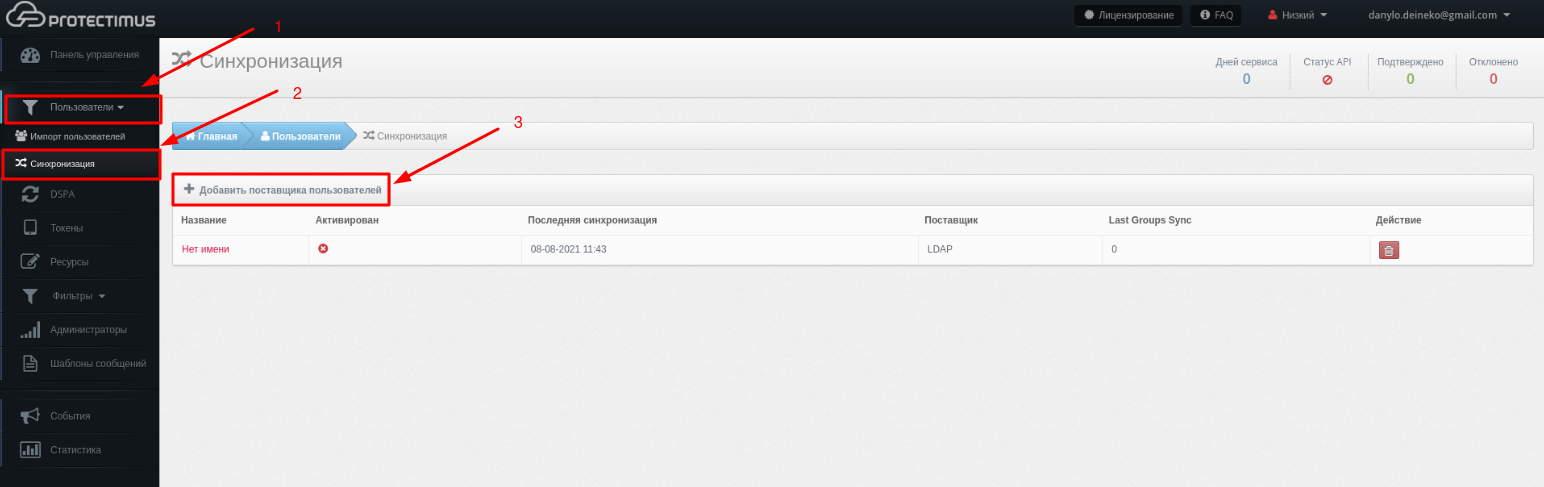

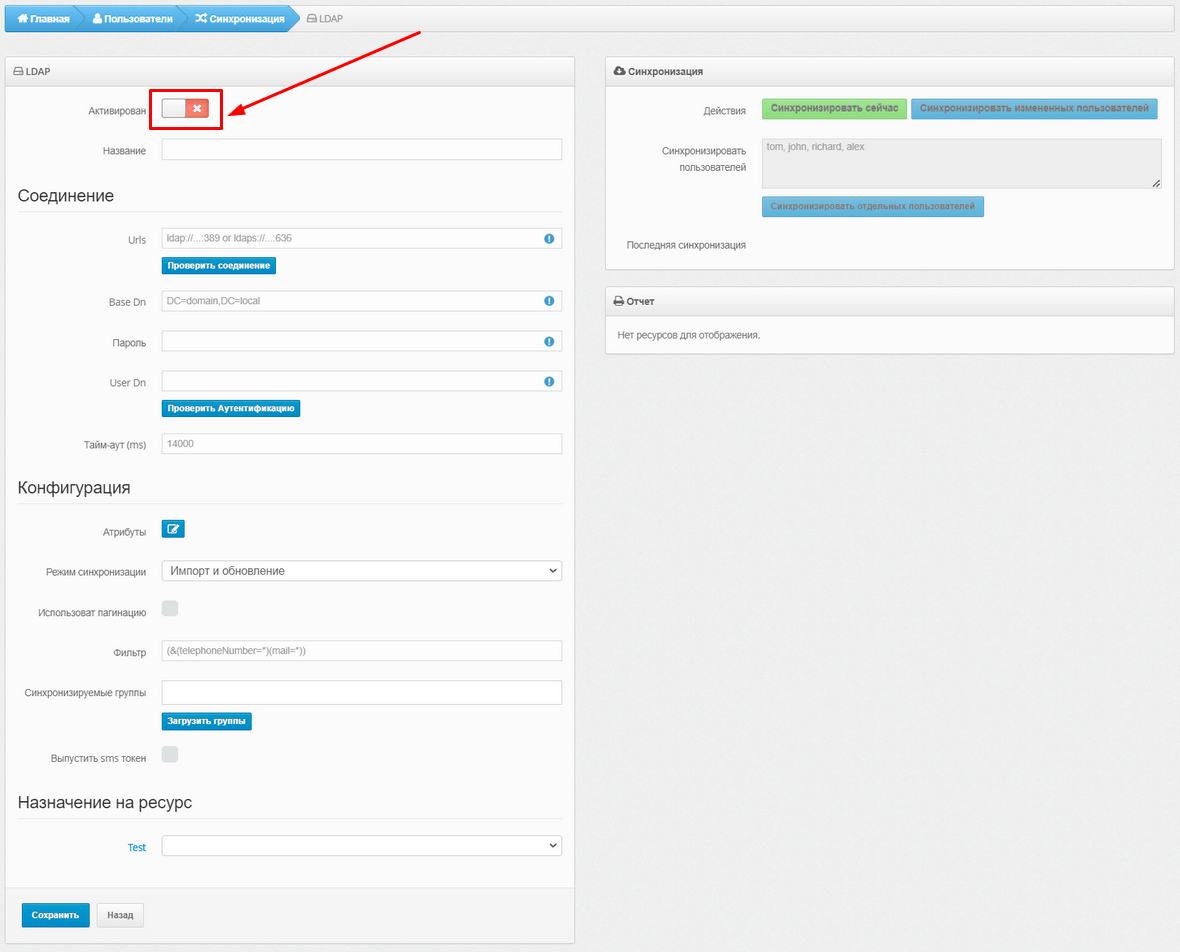

- Войдите в свою учетную запись в Protectimus и нажмите: Пользователи — Синхронизация — Добавить поставщика пользователей

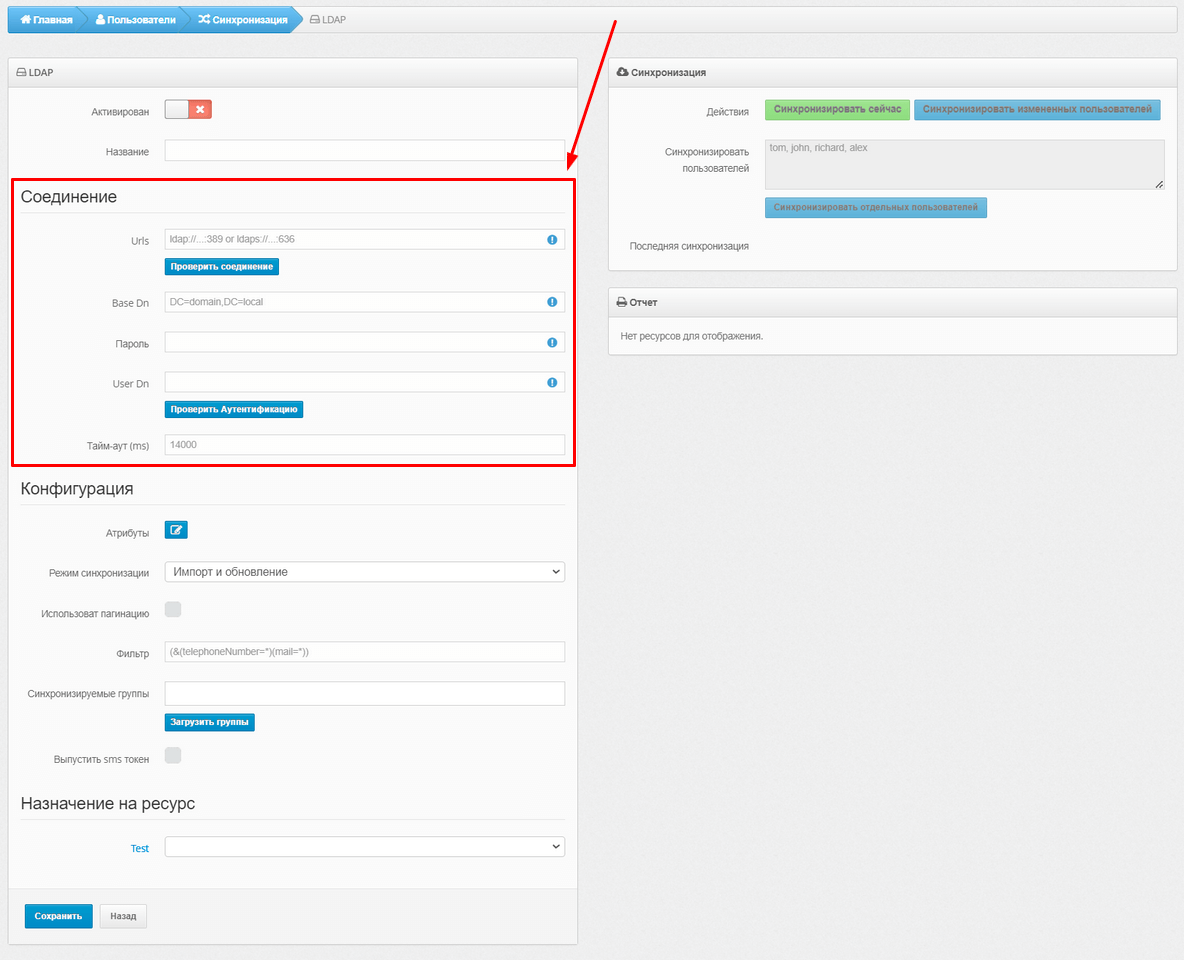

- В разделе Соединение заполните данные о службе каталогов.

Основные настройки:

| Поле | Значение | Примечание |

| Urls | Url адрес подключения к вашему серверу LDAP | Пример: ldaps://dc1.domain.local:636

Для DSPA необходимо использовать именно ldaps соединение, также нужно импортировать SSL сертификат.Стандартный способ: |

| Base DN | Полный DN каталога, в котором находятся ваши пользователи | Пример:

|

| Пароль | Пароль указанного пользователя | |

| User Dn | DN или userPrincipalName администратора или пользователя, который имеет доступ к информации пользователей | Пример:

For DSPA, the user must have rights to change passwords |

| Тайм-аут (ms) | Таймаут соединения |

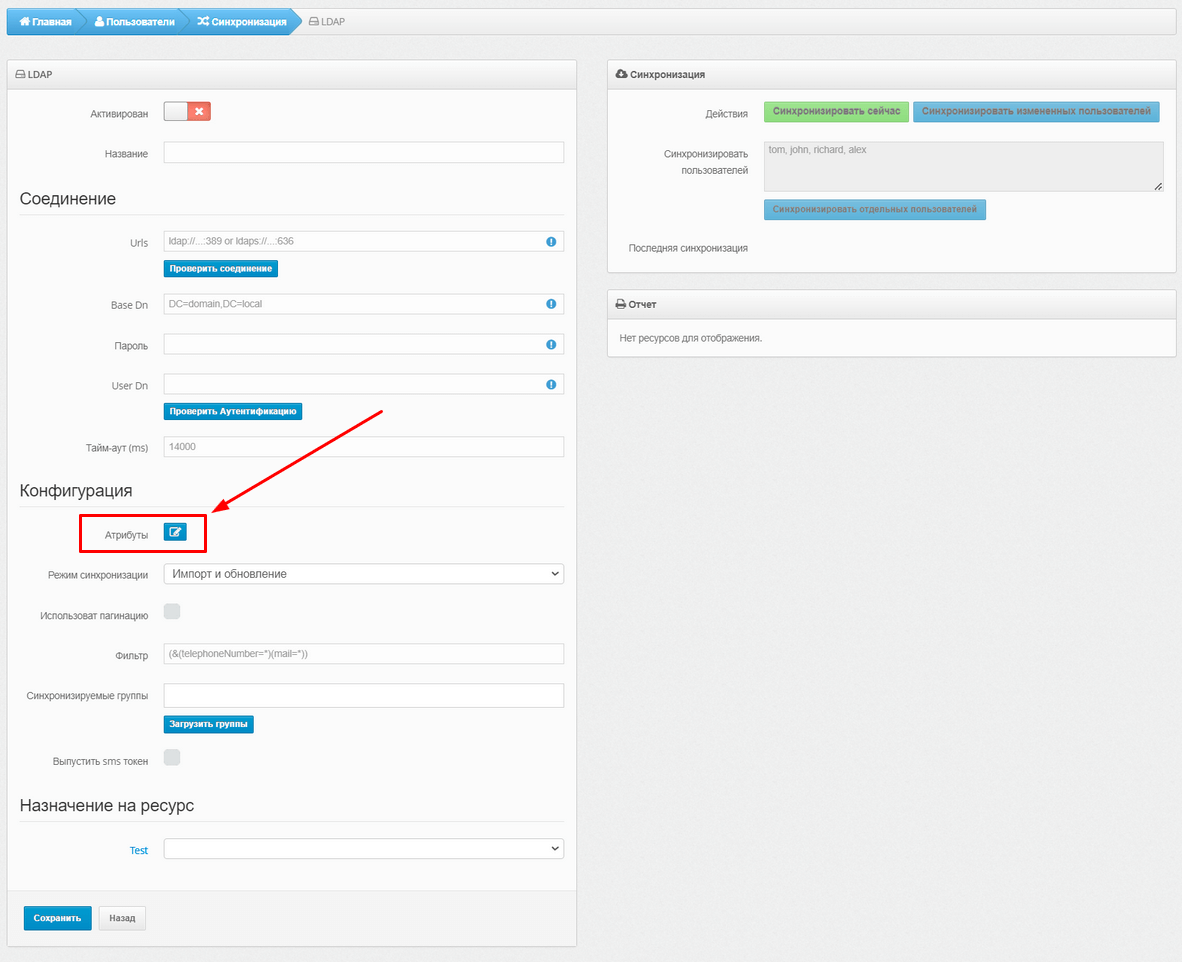

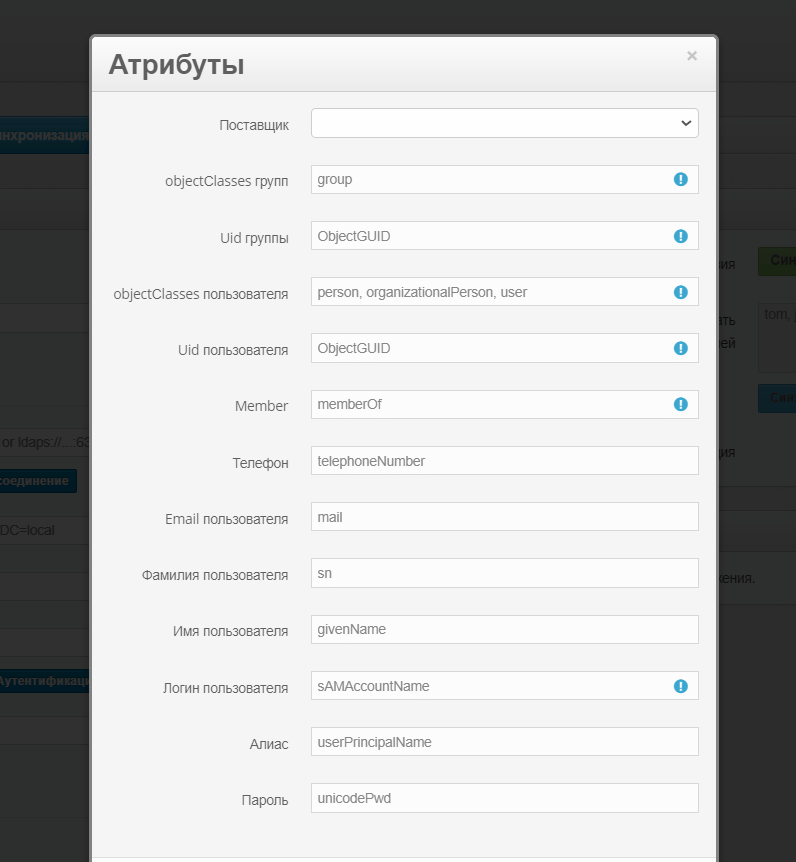

- После внесения информации о вашем каталоге пользователей, добавьте атрибуты синхронизации.

Нажмите кнопку Атрибуты.

Затем добавьте атрибуты, как показано в примере.

- После успешного добавления поставщика пользователей вам необходимо импортировать пользователей в систему Protectimus и синхронизировать их с вашим каталогом пользователей.

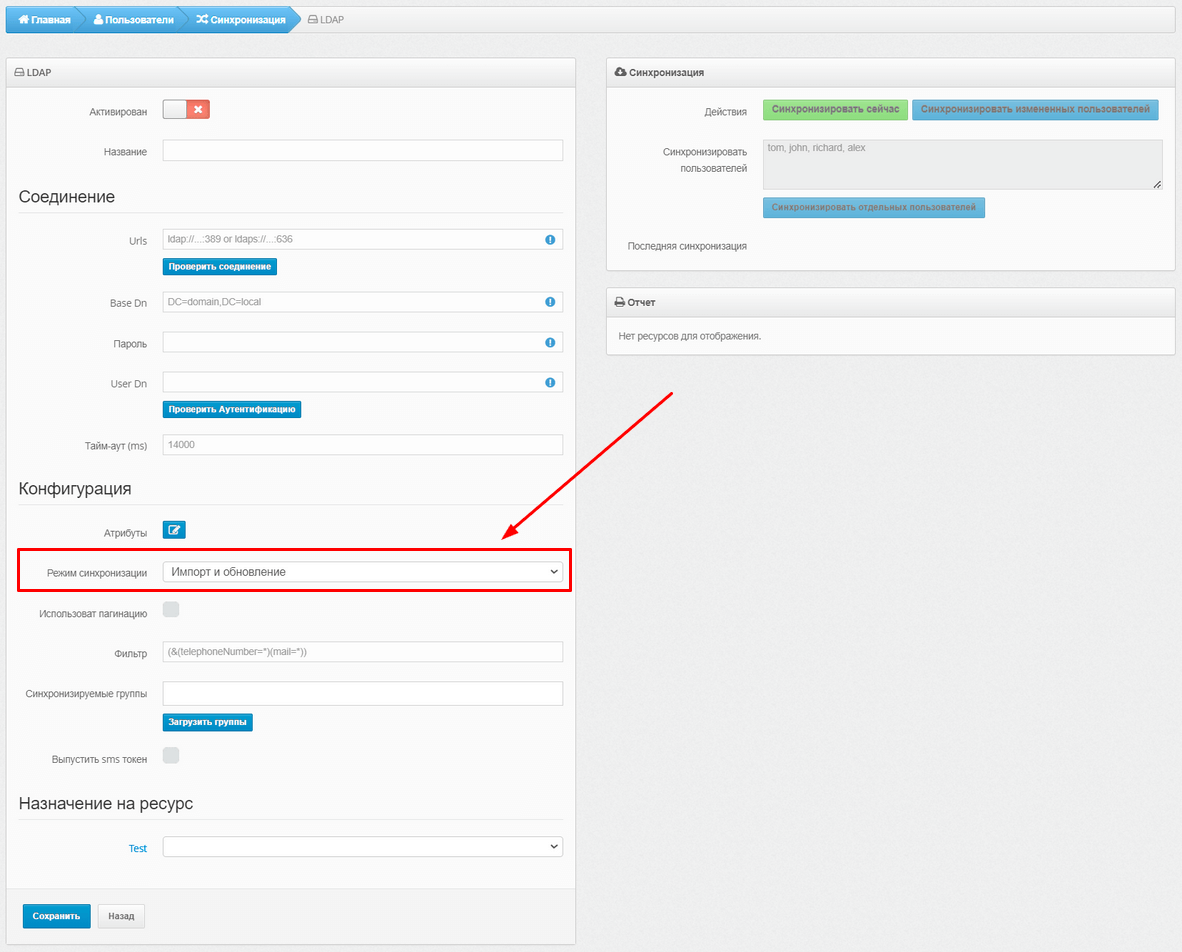

В поле Режим синхронизации выберите, как вы хотите импортировать своих пользователей.

Есть три варианта настроек импорта пользователей:- Только импорт — данные пользователей никогда не будут обновляться.

- Импорт и обновление — данные пользователей будут обновляться, когда это возможно.

- Импорт, обновление и удаление — данные пользователей будут обновляться, когда это возможно. Пользователи Protectimus, а также назначенные им программные токены будут удалены при удалении пользователя из внешнего пользовательского хранилища.

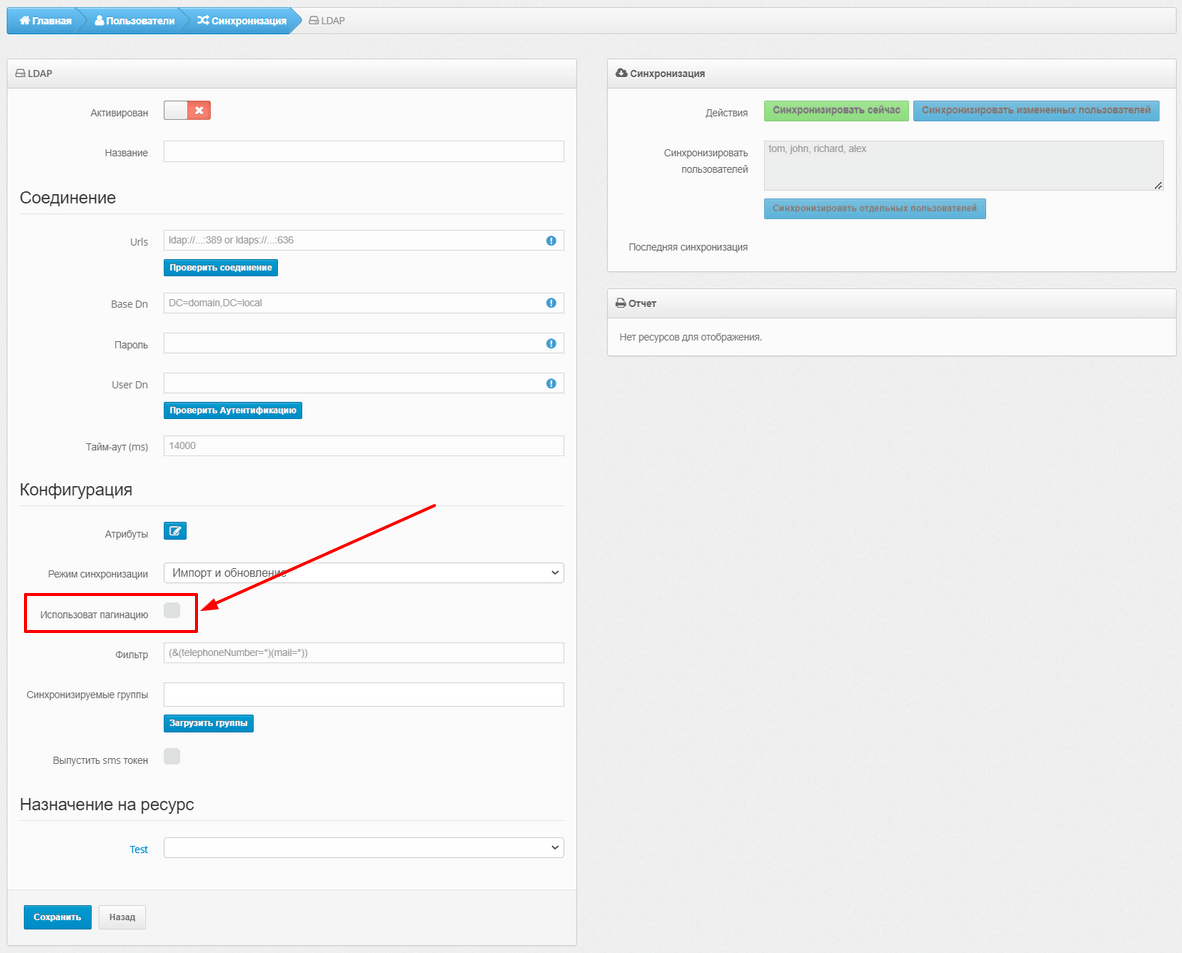

- Теперь задайте настройку Использовать пагинацию.

Когда включена опция Использовать пагинацию, и количество записей превышает 200 или 500, для извлечения данных будет использовано несколько запросов. Это нужно потому, что LDAP по умолчанию ограничивает количество возвращаемых записей.

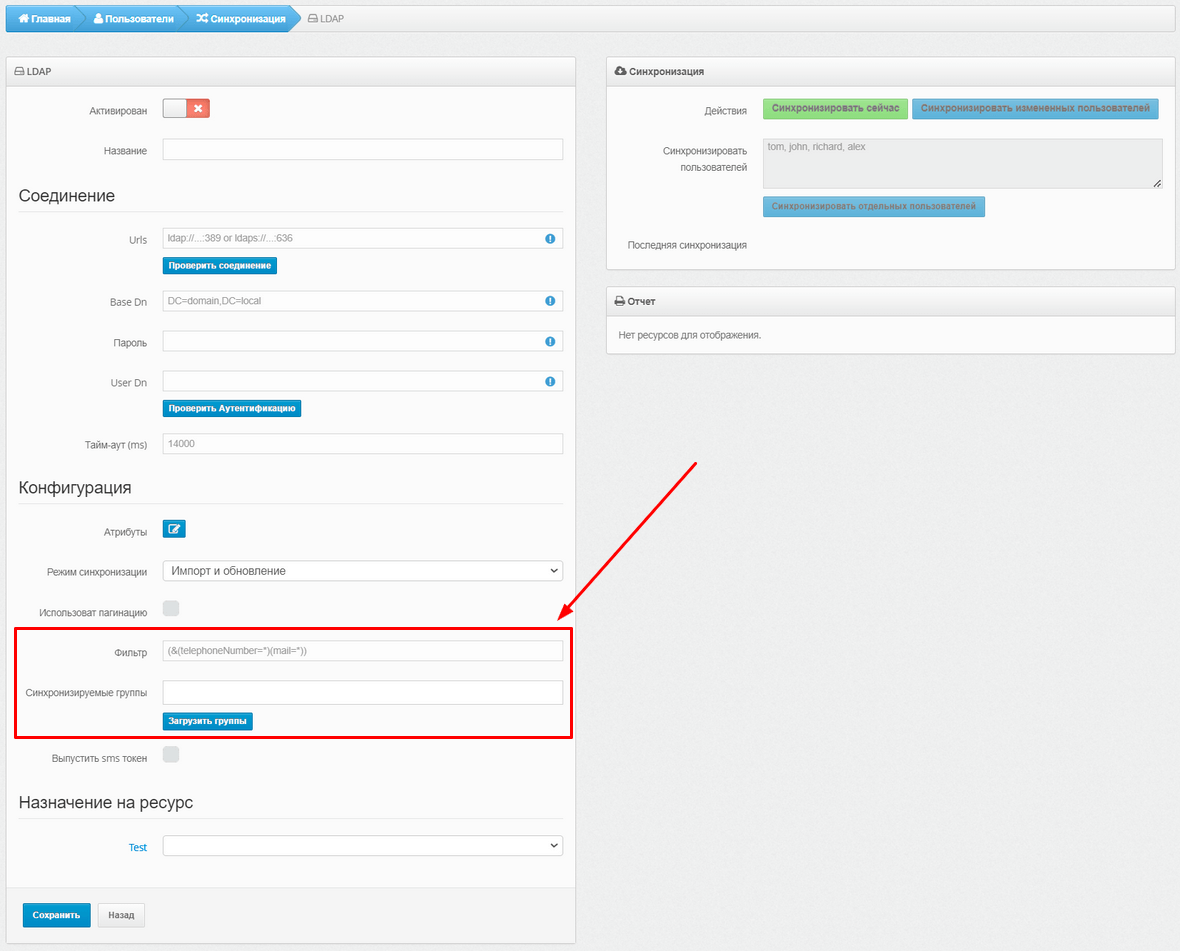

- Настройте Фильтр который будет применен при синхронизации.

Используйте этот фильтр чтобы выбрать только тех пользователей, которых вы хотите синхронизировать.

Например, чтобы импортировать только тех пользователей, у которых указаны атрибуты telephoneNumber и mail, настройте такой фильтр:

(&(telephoneNumber=*)(mail=*))

Для импорта пользователей из определенной группы выберите нужную группу.

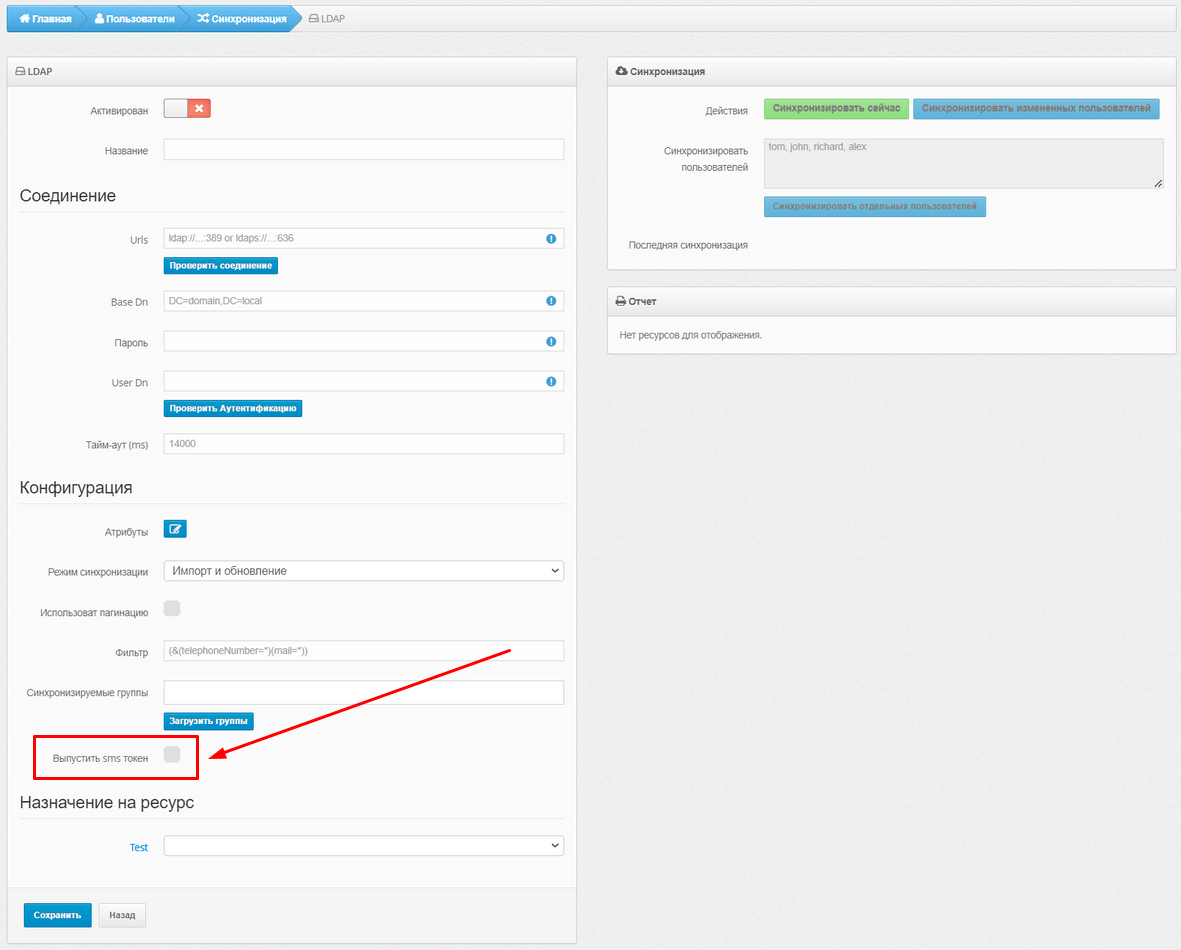

- Далее задайте настройку Выпустить SMS токен.

Если активирована опция Выпустить SMS токен, во время синхронизации вашим пользователям будут выпущены и назначены SMS-токены.

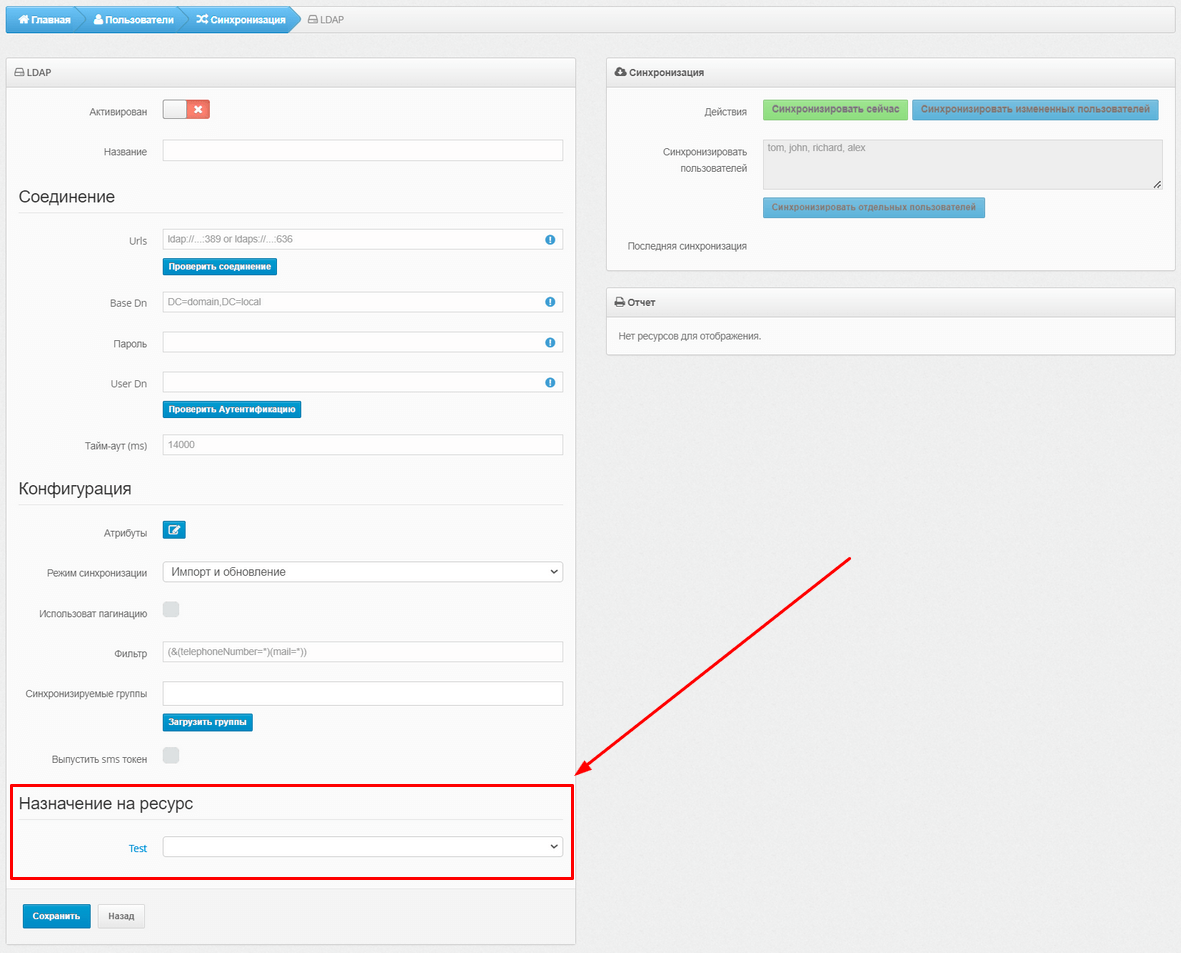

- В разделе Назначение на ресурс вы можете выбрать ресурс, на который будут назначены пользователи при синхронизации.

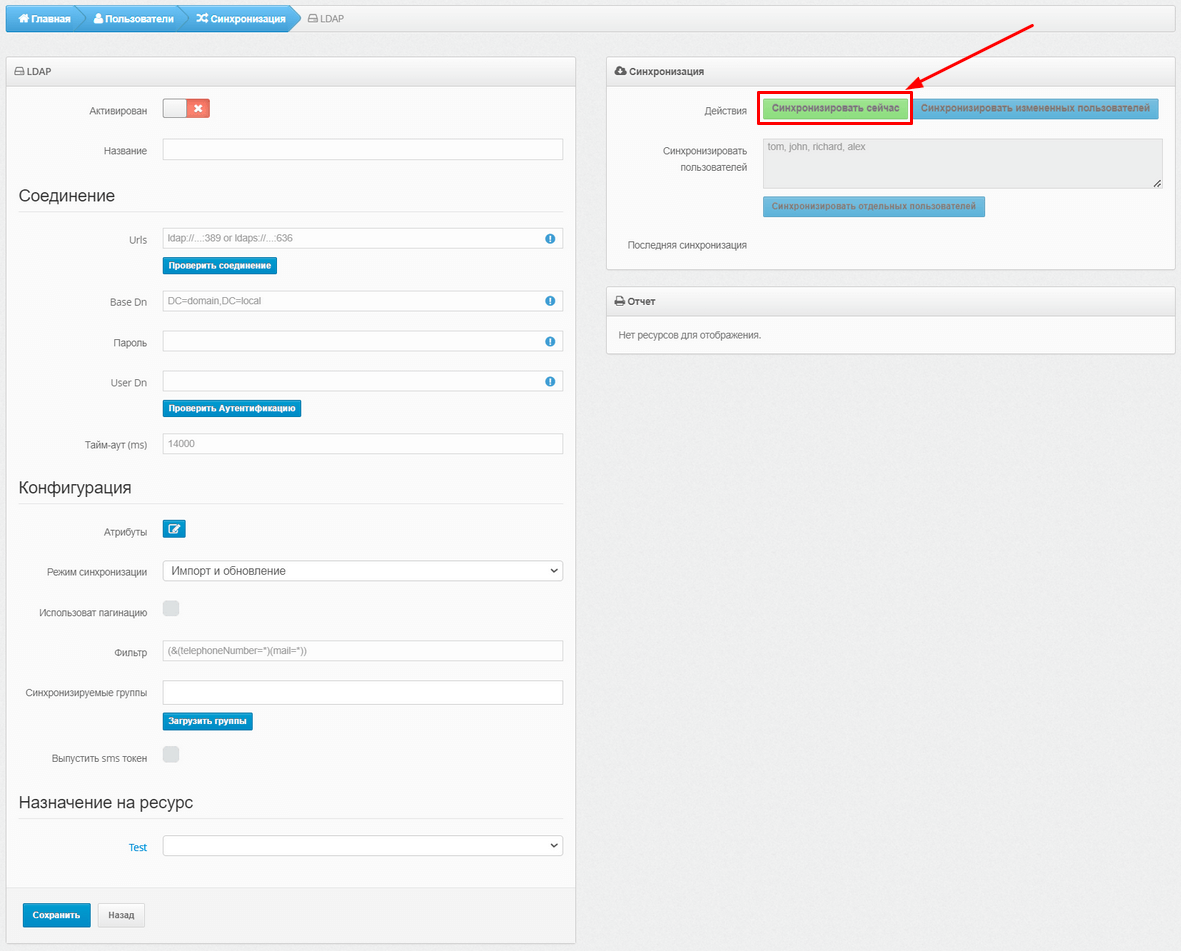

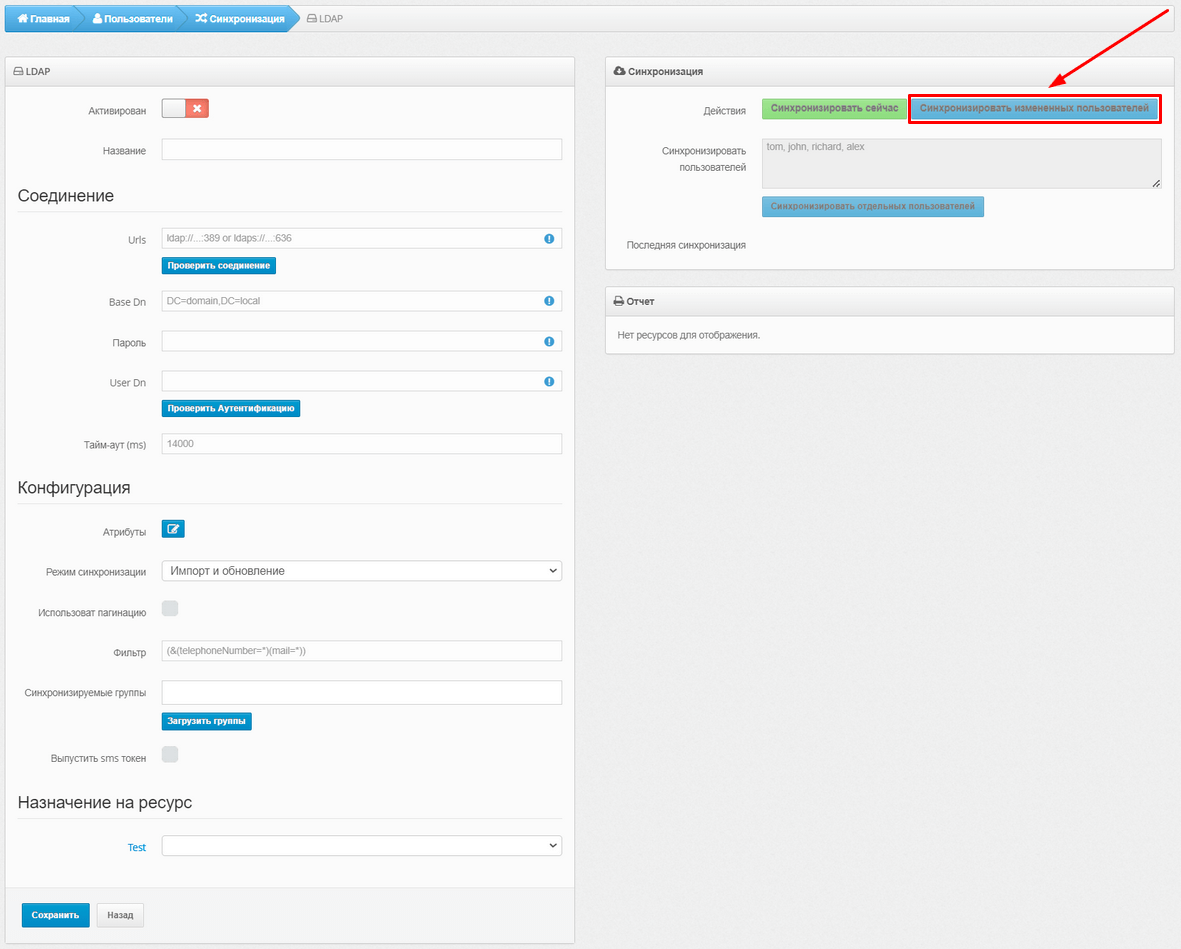

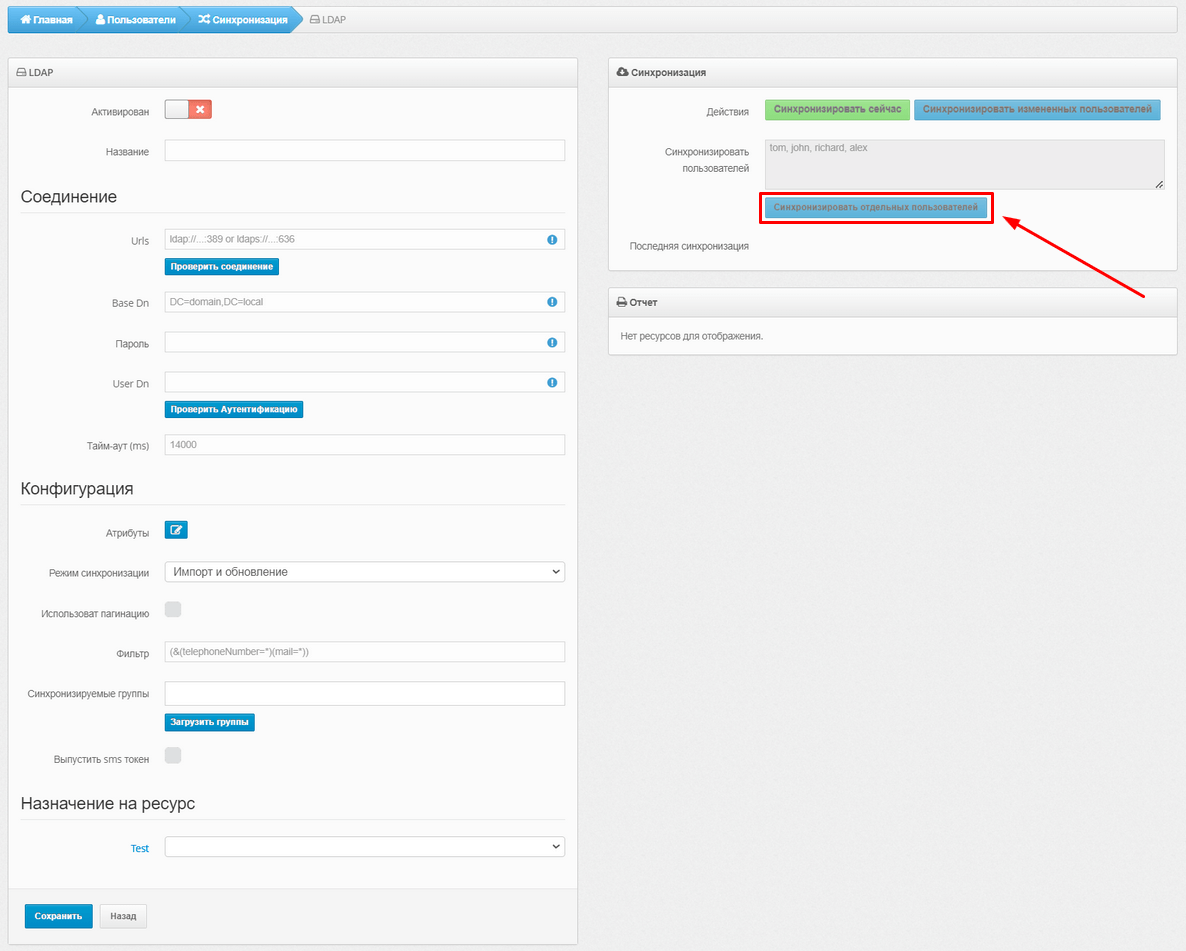

- Следующий шаг — активировать синхронизацию пользователей. Это можно сделать тремя способами:

- Нажать кнопку Синхронизировать сейчас, чтобы синхронизировать всех пользователей одновременно.

Вы также можете нажать кнопку Синхронизировать измененных пользователей, чтобы синхронизировать только тех пользователей, которые были изменены с момента последней синхронизации.

- Использовать возможность синхронизации отдельных пользователей из каталога, для этого используйте функцию Синхронизировать отдельных пользователей.

- Активировать автоматическую синхронизацию пользователей, для этого необходимо активировать параметр Активирован вверху страницы.

- Нажать кнопку Синхронизировать сейчас, чтобы синхронизировать всех пользователей одновременно.

6. Как настроить SSL-сертификат, доставку сообщений по email и SMS, указать путь к файлу лицензии

После успешной установки платформы будет создан файл конфигурации protectimus.platform.properties, который должен быть расположен в той же папке, что и запускаемый файл.В этом файле вы сможете настроить следующие параметры:

- Добавить SSL-сертификат для платформы Protectimus. Поддерживаются разные форматы SSL сертификатов, включая .pkcs12, .pem, .der, .pfx.

- Настроить доставку сообщений по электронной почте.

- Настроить подключение к SMPP-серверу, чтобы добавить своего поставщика SMS для доставки одноразовых паролей по SMS.

- Указать путь к файлу лицензии. Обратите внимание, путь к файлу лицензии должен быть указан с двойными обратными слешами (C:\\some\\path\\file).

В файл protectimus.platform.properties можно задать следующие значения:

6.1. Настройка SSL-сертификата

| НАЗВАНИЕ ПАРАМЕТРА | ФУНКЦИЯ ПАРАМЕТРА |

|

Порт, на котором ваше приложение прослушивает HTTPS-запросы. Обычно платформа по умолчанию использует порт 8443. |

|

Тип хранилища ключей, используемого для сохранения SSL-сертификатов и закрытых ключей. Доступные типы: JKS, PKCS12. |

|

Пароль для доступа к хранилищу ключей. |

|

Полный путь к файлу хранилища ключей, содержащему сертификаты SSL и закрытые ключи. Обратите внимание, файл хранилища ключей должен располагаться в папке ..\\Protectimus\\Platform, в том же месте, где находятся файлы .war и .properties. Путь должен быть указан с двойными обратными слешами, например, C:\\Program Files\\Protectimus\\Platform\\keystore.jks. |

https.port = 8443

https.keystore.type = JKS

https.keystore.password = **********

https.keystore = C:\\Program Files\\Protectimus\\Platform\\keystore.jks6.2.Настройка доставки сообщений по электронной почте

| НАЗВАНИЕ ПАРАМЕТРА | ФУНКЦИЯ ПАРАМЕТРА |

|

Имя хоста или IP-адрес SMTP-сервера. |

|

Номер порта для SMTP-сервера. |

|

Имя пользователя или адрес электронной почты для аутентификации. |

|

Пароль, связанный с именем пользователя или учетной записью электронной почты. |

|

Позволяет задать адрес электронной почты, с которого пользователь будет получать емейлы. |

smtp.host = smtp-server.com

smtp.port = 25

smtp.user = [email protected]

smtp.password = **********6.3. Настройка подключения к серверу SMPP

| НАЗВАНИЕ ПАРАМЕТРА | ФУНКЦИЯ ПАРАМЕТРА |

|

Логин SMPP-сервера. |

|

Пароль SMPP-сервера. |

|

Хост или IP-адрес SMPP-сервера. |

|

Порт для сервера SMPP. |

|

Кодировка SMPP-сообщений. |

|

Адрес источника или отправителя сообщений SMPP. |

smpp.server.login = login

smpp.server.password = **********

smpp.server.host = smpp.example.com

smpp.server.port = 12000

smpp.message.encoding = UTF-8

smpp.from.address = Protectimus7. Как импортировать доверенный SSL сертификат

По умолчанию для SSL соединения с платформой Protectimus используется самоподписанный SSL сертификат. Если вы хотите импортировать собственный доверенный SSL сертификат, следуйте дальнейшим инструкциям.Для импорта сертификата понадобится сам SSL сертификат, утилиты keytool и openssl.

Поддерживаются разные форматы SSL сертификатов, включая .pkcs12, .pem, .der, .pfx.

- Импортируйте сертификат, как доверенный, в keystore:

keytool -keystore ___.jks -import -alias ___ -file ___.crt -trustcacerts

Пример:

keytool -keystore publicStore.jks -import -alias protectimus -file protectimus.crt -trustcacerts- Конвертируйте сертификат в PKCS12 формат:

openssl pkcs12 -inkey ___.key -in ___.crt -export -out certificate.pkcs12

Пример:

openssl pkcs12 -inkey privateKey.key -in protectimus_2020-2022.crt -export -out certificate.pkcs12- Импортируйте сертификат в keystore:

keytool -importkeystore -srckeystore certificate.pkcs12 -srcstoretype PKCS12 -destkeystore ___.jks

Пример:

keytool -importkeystore -srckeystore certificate.pkcs12 -srcstoretype PKCS12 -destkeystore publicStore.jks8. Настройка платформы

Проведите интеграцию платформы Protectimus с сервисом, который планируете защитить, и задайте необходимые настройки. Для этого скачайте нужную вам инструкцию на странице Интеграции.Last updated on 2024-03-25