> Outlook Web App (OWA) 2FA

Outlook Web App (OWA) 2FA

В этом руководстве показано, как настроить двухфакторную аутентификацию в Outlook Web App с помощью решения мультифакторной аутентификации Protectimus OWA 2FA.

Вы можете использовать Oблачный сервис двухфакторной аутентификации Protectimus или Локальную MFA платформу Protectimus.

Двухфакторная аутентификация в Outlook Web App защищает учетные записи пользователей OWA от несанкционированного доступа. 2FA это надежный способ OWA от взлома с помощью таких хакерских атак, как брутфорс, подмена данных, фишинг, социальная инженерия, кейлоггеры и т. д.

ВНИМАНИЕ! Требуется .NET Framework 4.7.x.

1. Зарегистрируйтесь и задайте базовые настройки

- Зарегистрируйтесь в Облачном сервисе Protectimus и активируйте API или установите Локальную платформу Protectimus.

- Создайте ресурс.

- Добавьте пользователей.

- Добавьте токены или активируйте Портал самообслуживания пользователей.

- Назначите токены пользователям.

- Назначте токены с пользователями на ресурс.

2. Установите компонент Protectimus OWA 2FA

- Скачайте установщик Protectimus OWA 2FA.

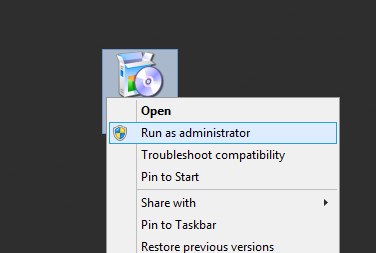

- Запустите инсталлятор Protectimus OWA 2FA от имени администратора.

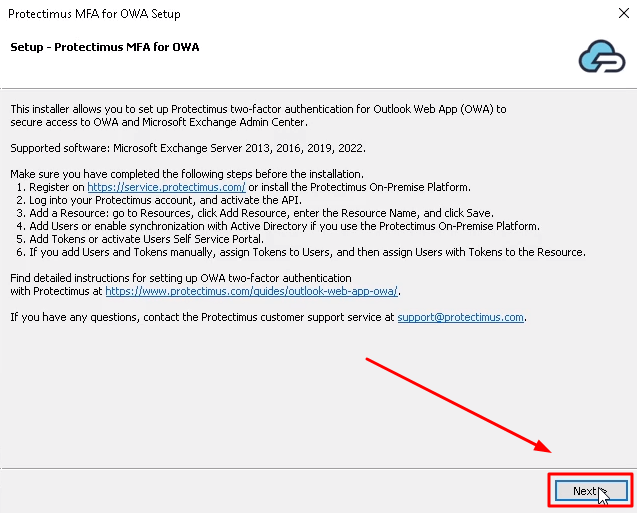

- Вы увидите экран приветствия. Нажмите кнопку Next, чтобы продолжить установку Protectimus OWA 2FA.

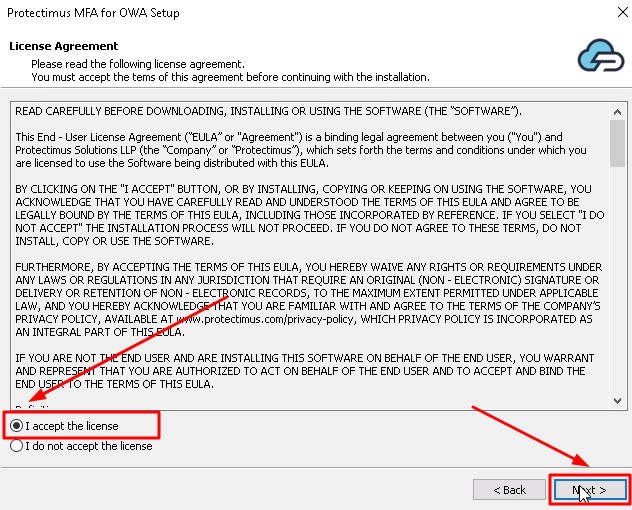

- Ознакомьтесь с лицензионным соглашением и нажмите кнопку Next, чтобы продолжить установку.

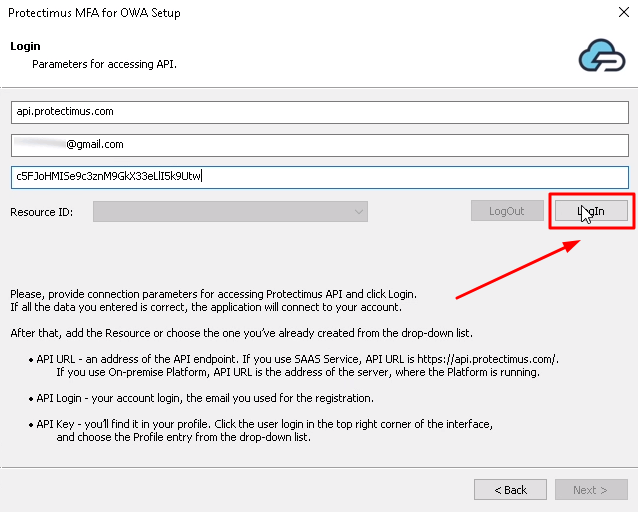

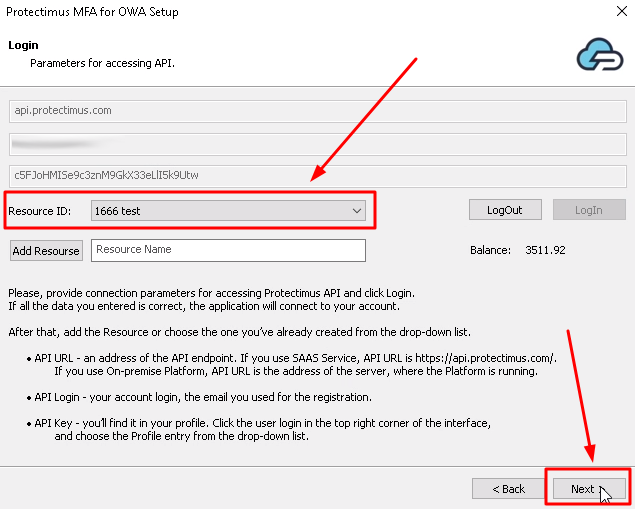

- Введите API URL, API Login, API Key и нажмите Login.

Эти параметры означают:- API URL. При использовании сервиса используйте данный API URL https://api.protectimus.com, при использовании платформы адрес для доступа к API будет адресом сервера, где запущена платформа.

- API Login. Это адрес электронной почты, который был выбран при регистрации в сервисе.

- API Key. Ключ API находится в профиле пользователя. Чтобы перейти в профиль пользователя нажмите на своем логине в правом верхнем углу интерфейса и выберите пункт Профиль из выпадающего списка.

- Resource ID. Выберите Ресурс, который вы создали перед началом установки. Затем нажмите Next, чтобы продолжить установку.

Если вы еще не создали ресурс, добавьте его сейчас. Нажмите Add Resource и придумайте любое имя ресурса.

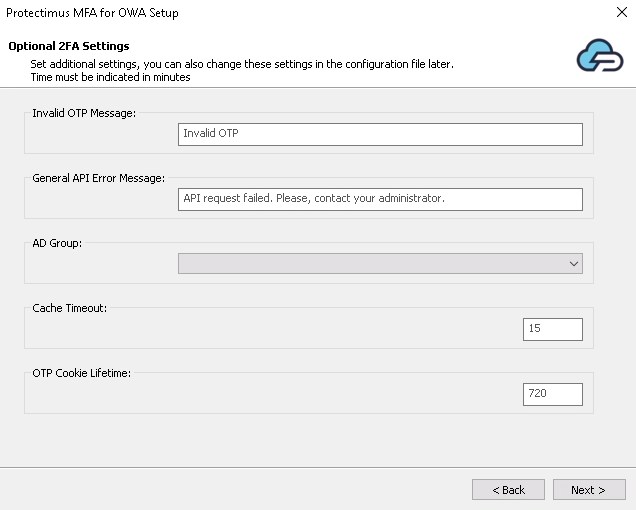

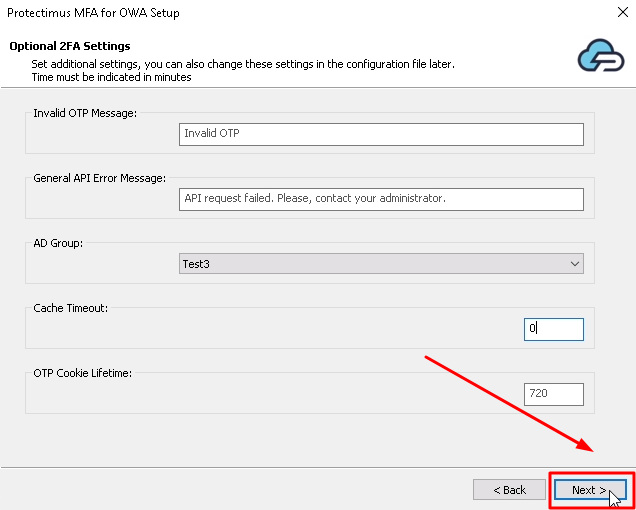

- Задайте дополнительные настройки:

- Invalid OTP Message — укажите текст сообщения для неверного OTP.

- General API Error Message — укажите текст сообщения об ошибке API.

- AD Group — если вы хотите активировать двухфакторную аутентификацию только для определенной группы пользователей, выберите эту группу. По умолчанию двухфакторная аутентификация будет включена для всех пользователей.

- Cache Timeout — укажите, как часто Protectimus будет обращаться к Active Directory, чтобы проверить, добавлен ли в Active Directory пользователь, запрашивающий доступ к OWA. Время должно быть указано в минутах. По умолчанию установлено значение 15 минут, что означает, что Protectimus будет синхронизироваться с Active Directory каждые 15 минут. Если вы укажете значение 0, система будет связываться с Active Directory каждый раз, когда пользователь входит в систему.

- OTP Cookie Lifetime — укажите, как часто пользователям необходмо будет проходить повторную аутентификацию. Время должно быть указано в минутах. По умолчанию установлено значение 720 минут (12 часов), что означает, что каждые 12 часов ваши пользователи должны будут вводить одноразовые пароли для продолжения работы с OWA.

ВНИМАНИЕ! Позже вы также cможете менять эти настройки в файле конфигурации.

- Нажмите Next, чтобы продолжить установку.

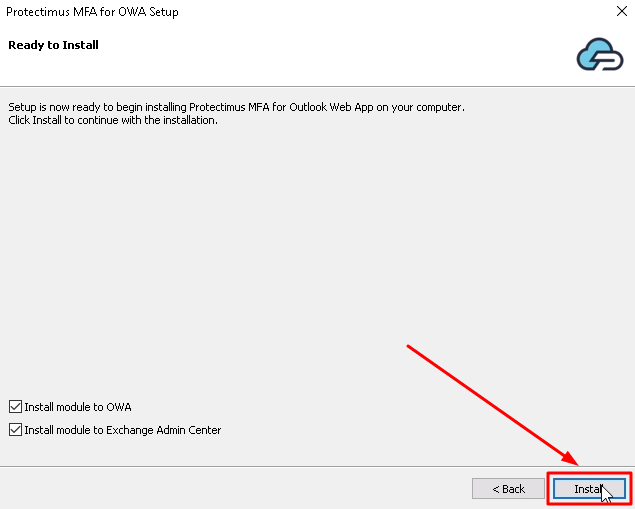

- Все готово к установке. Выберите модули, которые вы хотите защитить: OWA, Exchange Admin Center или оба сразу. Затем нажмите Install.

3. Войдите в Outlook Web App или EAC с двухфакторной аутентификацией

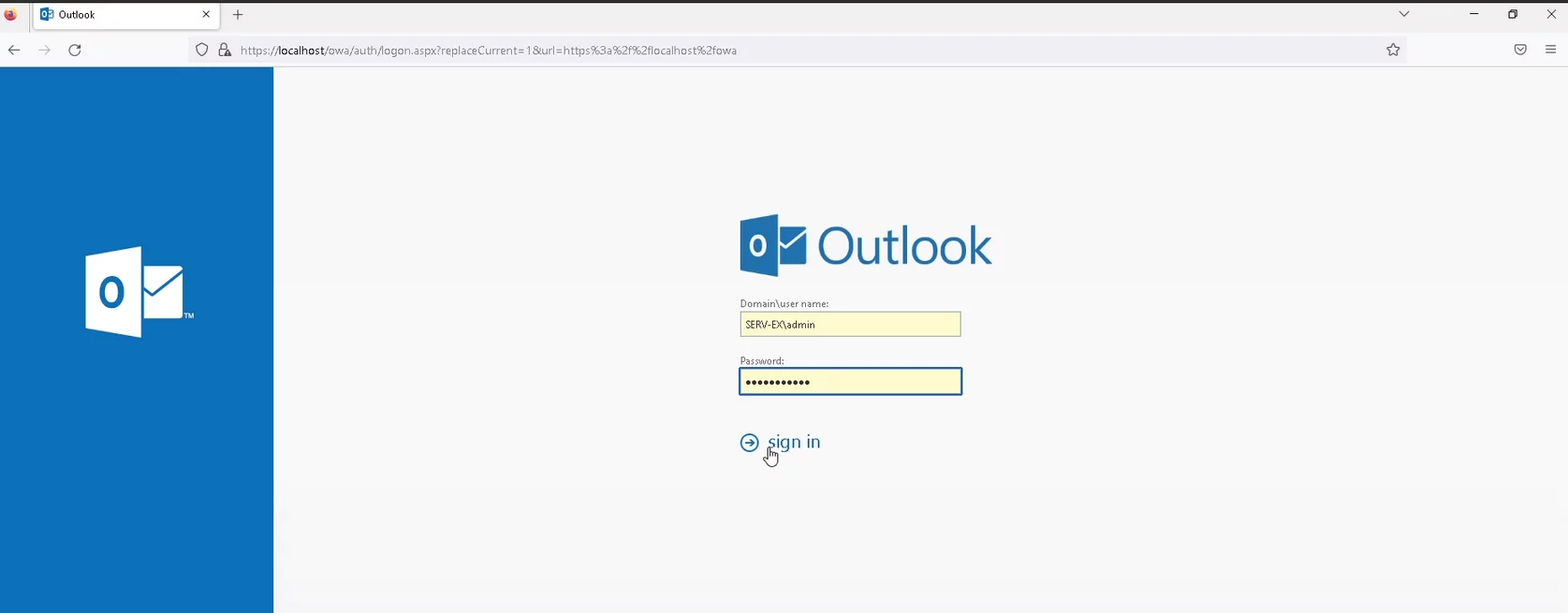

- Откройте Outlook Web App или Exchange Admin Center.

- Введите имя пользователя и пароль, а затем нажмите Sign in.

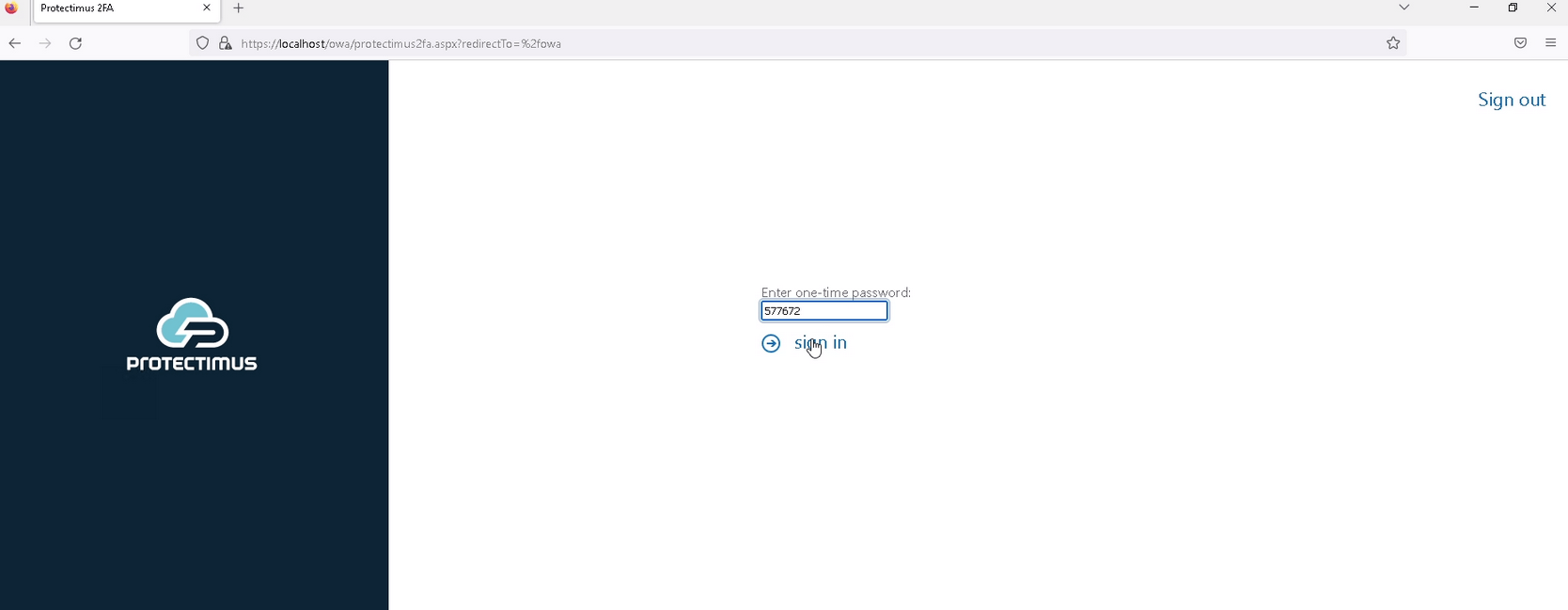

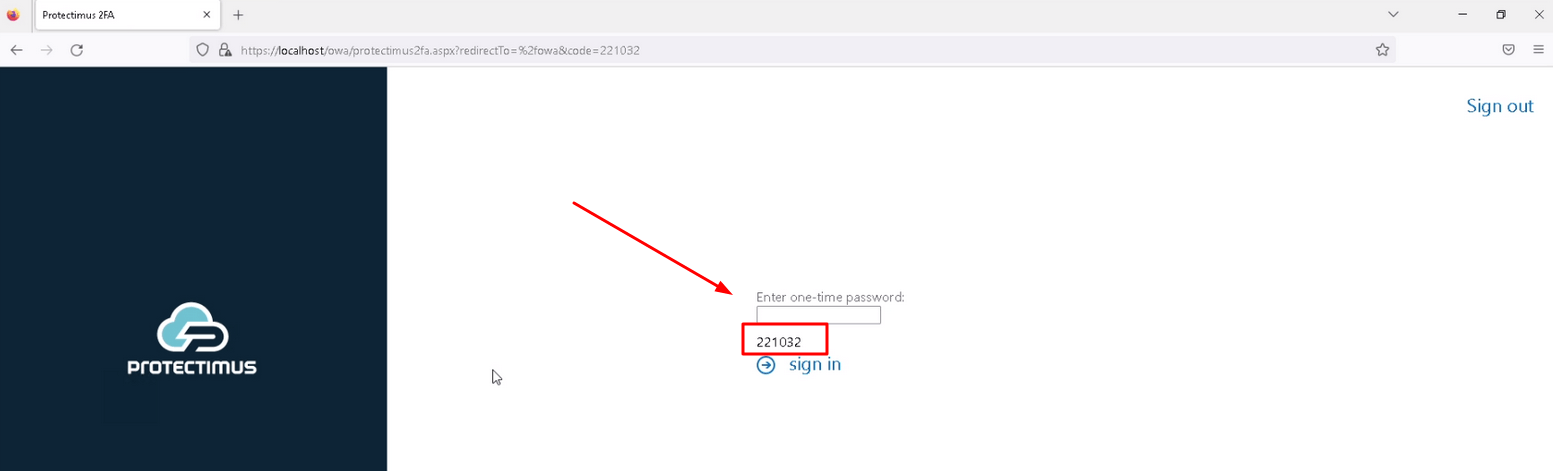

- Введите одноразовый пароль с токена двухфакторной аутентификации.

ВНИМАНИЕ! Если вы используете токен OCRA, используйте код, который вы увидите на странице аутентификации, чтобы сгенерировать одноразовый пароль.

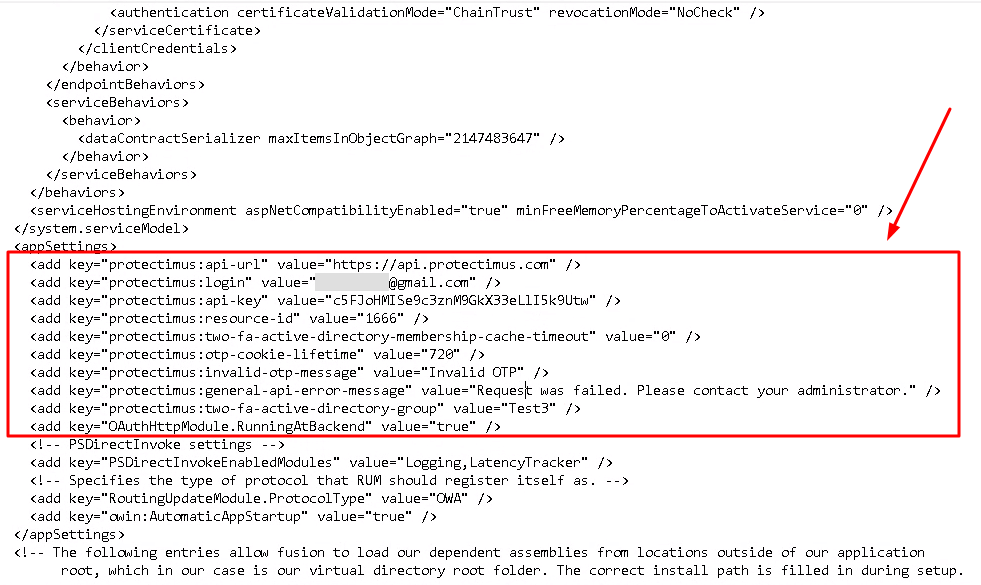

4. Изменение настроек

Вы можете изменить любые параметры, включая API URL, API key, Resource ID, гуппу AD и другие дополнительные параметры в файле конфигурации.

Интеграция двухфакторной аутентификации в Outlook Web App завершена. Если у вас есть вопросы, обратитесь в службу поддержки клиентов Protectimus.

5. Конфигурация формата имени пользователя

Логин пользователя в сервисе Protectimus должен иметь вид user@domain или DOMAIN\user, где user — это имя пользователя в AD, а domain — Ваш корпоративный домен.Для передачи логина пользователя в API в нужном формате, вы можете использовать следующий параметр в файле конфигурации:

<add key="protectimus:is-owa-old-format" value="true" />Параметр protectimus:is-owa-old-format может иметь два значения — true или false.

| ЗНАЧЕНИЕ ПАРАМЕТРА | ФУНКЦИЯ |

|

Когда пользователь вводит логин в виде DOMAIN\user (netBiosName), то логин конвертируется в формат user@domain (UserPrincipalName). |

|

Когда пользователь вводит логин в виде user@domain, то логин конвертируется в DOMAIN\user. |

|

Логин пользователя, который он вводит при входе, передается в API в неизмененном виде. |

Также пользователь может вводить логин в виде user@domain, если установлено значение true, или DOMAIN\user, если установлено значение false. В данном случае конвертации не будет, так как логин уже указан в «правильном» формате.

Last updated on 2023-06-14