> Winlogon & RDP 2FA

Winlogon & RDP 2FA

Компонент Protectimus Winlogon & RDP 2FA для двухфакторной аутентификации в Windows защищает доступ к Windows как локально, так и через RDP.

Решение двухфакторной аутентификации Protectimus Winlogon & RDP позволяет защитить доступ к компьютерам под управлением слкдующих операционных систем:

- Windows 8;

- Windows 8.1;

- Windows 10;

- Windows 11;

- Windows Server 2012;

- Windows Server 2016;

- Windows Server 2019;

- Windows Server 2022.

Функция бэкап кодов позволяет пользователям Windows входить в свои учетные записи, защищенные двухфакторной аутентификацией, даже если компьютер не подключен с сети. При установке компонента Protectimus Winlogon на компьютер, администратор может выпустить и сохранить бэкап код, который заменит одноразовый пароль при входе в любую из учетных записей на этом компьютере в оффлайн режиме.

Вы можете узнать больше о нашем решении двухфакторной аутентификации для Windows и RDP здесь.

Ниже приведена подробная инструкция по настройке двухфакторной аутентификации в Windows с помощью Protectimus.

1. Зарегистрируйтесь и задайте базовые настройки

Зарегистрируйтесь в Облачном сервисе Protectimus и активируйте API или установите Локальную платформу Protectimus.2. Создайте ресурс

Ресурсы служат для логического объединения пользователей и токенов, а также для удобного управления ими. Подробная инструкция по созданию ресурсов доступны здесь.3. Настройте политики доступа

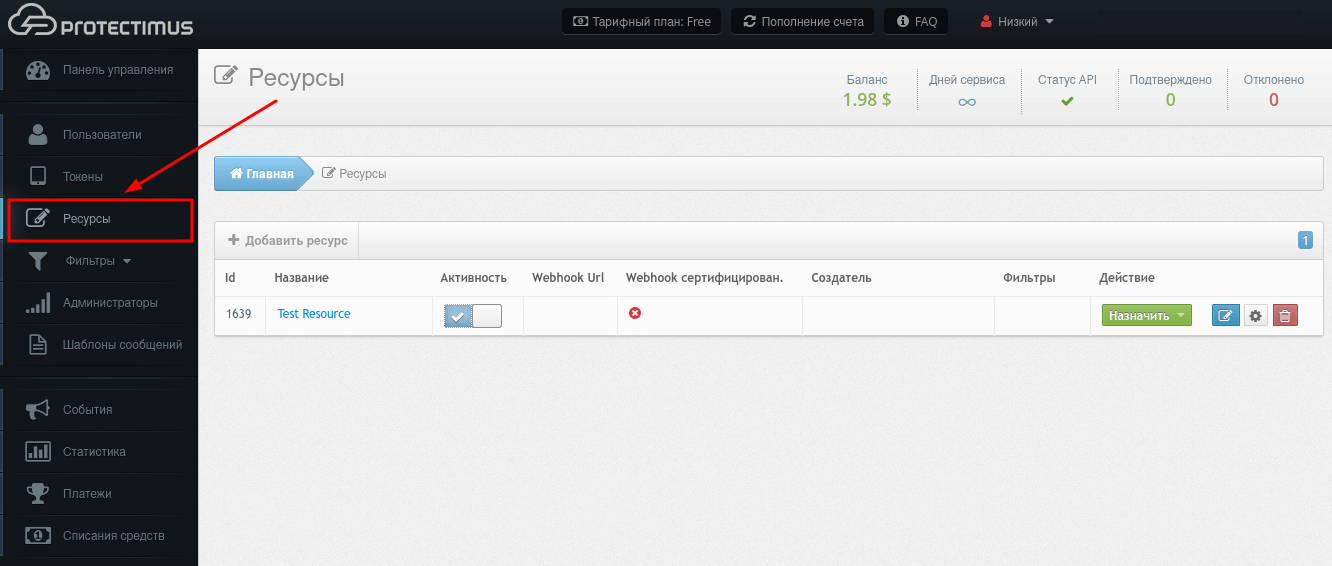

- Перейдите на страницу Ресурсы.

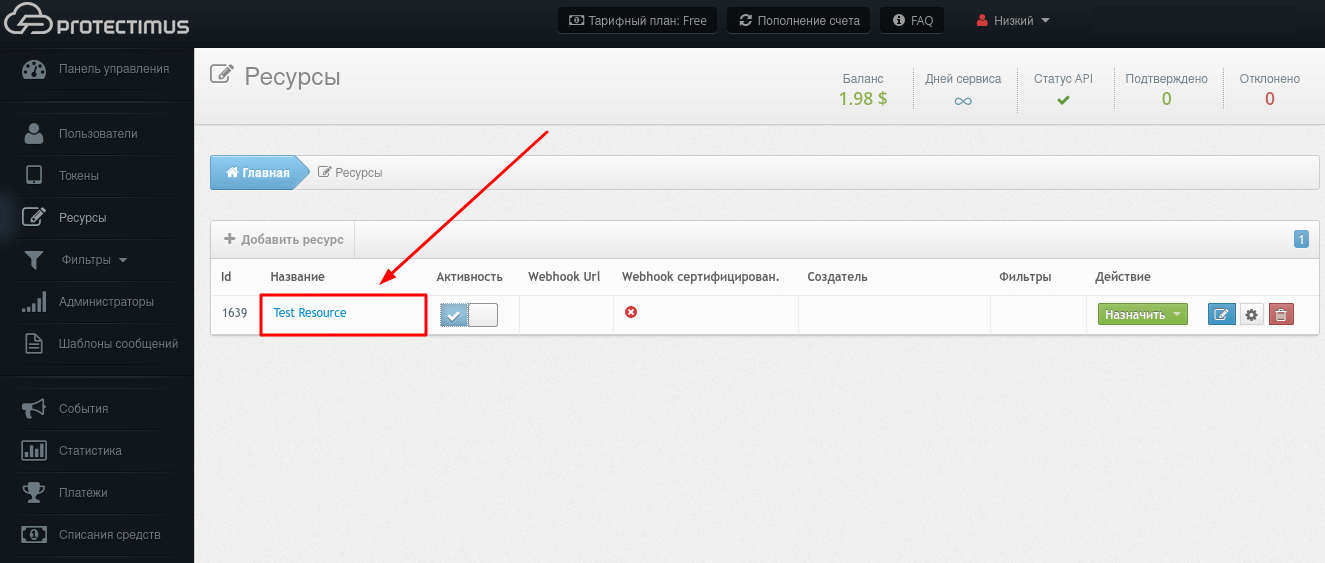

- Нажмите на название ресурса.

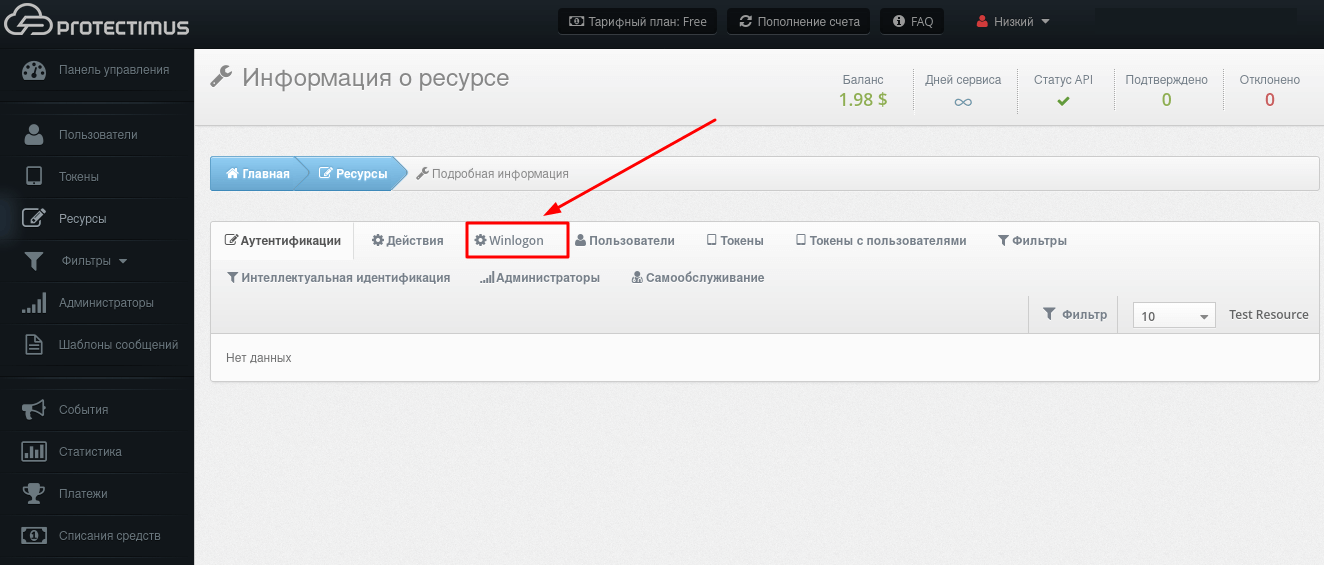

- Перейдите во вкладку Winlogon.

- Вы увидите список политик доступа. Настройте решение в соответствии с вашими требованиями.

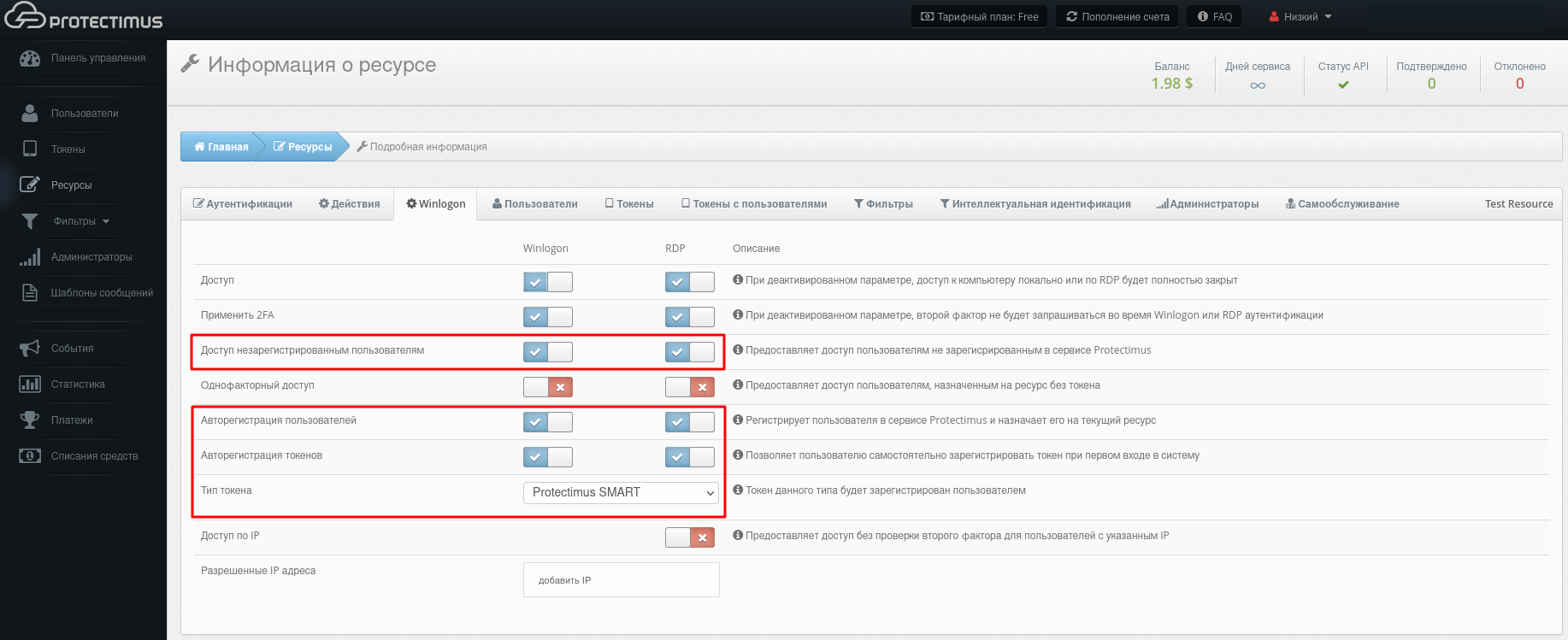

Мы настоятельно рекомендуем вам активировать автоматическую регистрацию пользователей и токенов.

После активации этой функции, при первом входе в учетную запись, пользователь должен будет ввести свой обычный Windows логин, пароль, а после этого выпустить токен.

Чтобы активировать авторегистрацию пользователей и токенов, отметьте галочками следующие пункты:- Доступ незарегистрированным пользователям;

- Авторегистрация пользователей;

- Авторегистрация токенов;

- Выберите тип токена, который сможет выпустить пользователь (Protectimus Mail, Protectimus SMS, или Protectimus SMART OTP).

ВНИМАНИЕ!

Вы можете задать разные настройки для локального доступа и для удаленного доступа по RDP.

- Доступ (активируется по умолчанию)

Открывает доступ к компьютеру. Если этот параметр деактивирован, доступ к компьютеру локально и/или по RDP будет полностью закрыт. - Применить 2FA (активируется по умолчанию)

Этот параметр активирует двухфакторную аутентификацию при входе в учетную запись Windows локально и/или по RDP. Если этот параметр деактивирован, одноразовый пароль запрашиваться не будет. - Доступ незарегистрированным пользователям

- Этот параметр позволяет активировать двухфакторную аутентификацию только для выбранных пользователей. Например, одним компьютером пользуется 3 человека — John, Adam и Michael, но вы хотите, чтобы одноразовый пароль запрашивался только при входе в учетную запись Adam. Для этого в сервисе Protectimus необходимо создать только одного пользователя (Adam) и активировать параметр доступа незарегистрированным пользователям, чтобы остальные пользователи (John и Michael) входили без двухфакторной аутентификации.

- Если этот параметр не активирован, войти в свои учетные записи смогут только пользователи, зарегистрированные в сервисе Protectimus.

- Без активации этого параметра невозможна авторегистрация пользователей и токенов.

- Однофакторный доступ

Если этот параметр активирован, пользователи, назначенные на ресурс без токенов, могут входить в свои учетные записи без одноразовых паролей. - Авторегистрация пользователей

Если этот параметр активирован, при своем первом входе в учетную запись пользователь пройдет автоматическую регистрацию в сервисе Protectimus и будет назначен на текущий ресурс. - Авторегистрация токенов

Если этот параметр активирован, при первом входе в свою учетную запись пользователь должен будет выпустить токен. Тип токена, который будет доступен пользователю, необходимо выбрать в поле “Тип токена”. - Тип токена

В этом поле необходимо выбрать тип токена, который будет доступен пользователю при авторегистрации. - Доступ по IP

Если вы активируете этот параметр и добавить список разрешенных IP адресов ниже, то при входе с доверенных IP адресов у пользователей не будет запрашиваться одноразовый пароль. - Разрешенные IP адреса

Если вы активировали доступ по IP, добавьте список доверенных IP адресов при входе с которых не будет запрашиваться одноразовый пароль.

ОБРАТИТЕ ВНИМАНИЕ!

Чтобы использовать аппаратные OTP токены или доставку одноразовых паролей через чат-ботов в мессенджерах:

- Добавьте пользователей вручную.

ВНИМАНИЕ! Логин пользователя в сервисе Protectimus должен соответствовать имени пользователя в Windows. Перед созданием пользователя убедитесь, что Ваше имя пользователя Windows содержит только латиницу, цифры и следующие символы: _-∽!#.$.. Пробелы и любые другие символы не допускаются.

Для защиты локальной учетной записи пользователя в Windows, пользователь в сервисе Protectimus должен иметь логин вида login, где login — это имя пользователя в Windows. Например, если имя Вашего пользователя в Windows John-Doe, то в сервисе Protectimus необходимо добавить пользователя с логином John-Doe

Для учетных записей пользователей в Active Directory логин пользователя в сервисе должен иметь вид login@domain, где login — это имя пользователя в AD, а domain — Ваш корпоративный домен. Например, если имя Вашего пользователя в AD John-Doe а корпоративный домен google.com, то в сервисе Protectimus необходимо добавить пользователя с логином John-Doe@google

- Добавьте токены вручную.

- Назначьте токены пользователям.

- Назначите токены с пользователями на ресурс.

4. Установите Protectimus Winlogon

- Скачайте инсталлятор Protectimus Winlogon здесь.

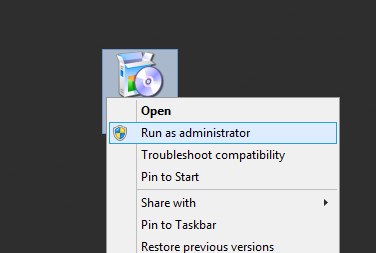

- Запустите инсталлятор от имени администратора.

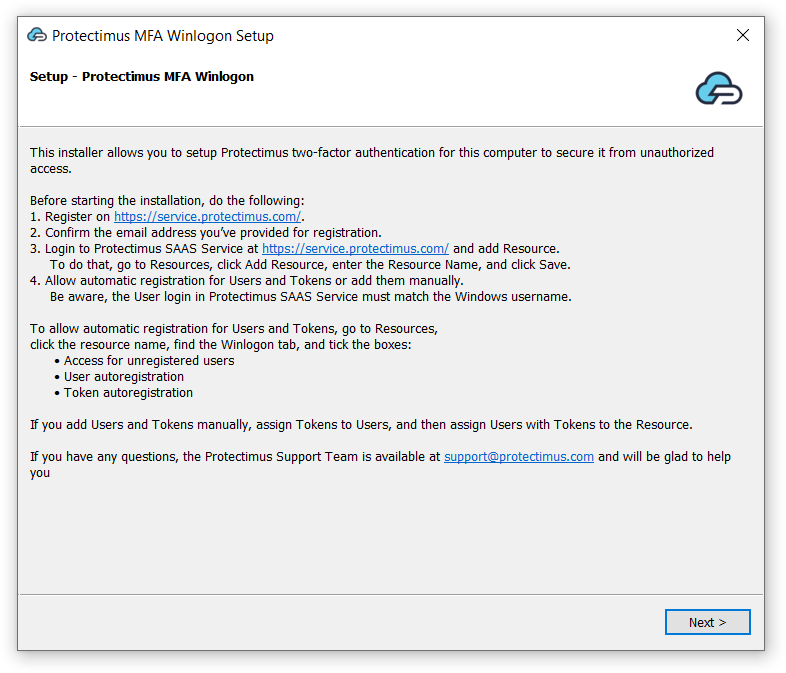

- Вы увидите экран приветствия. Нажмите кнопку Next, чтобы продолжить установку.

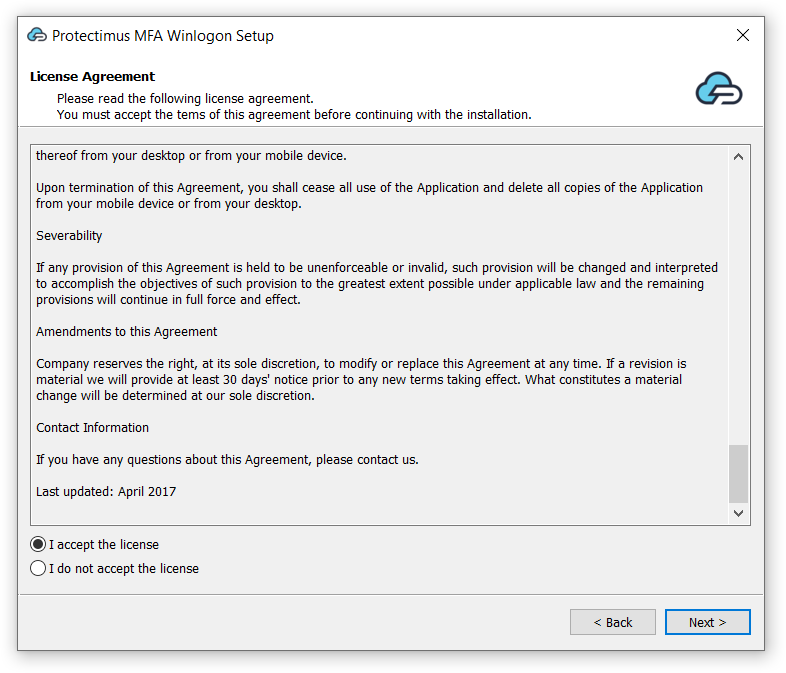

- Ознакомьтесь с лицензионным соглашением, выберите пункт I accept the license и нажмите Next, чтобы продолжить установку.

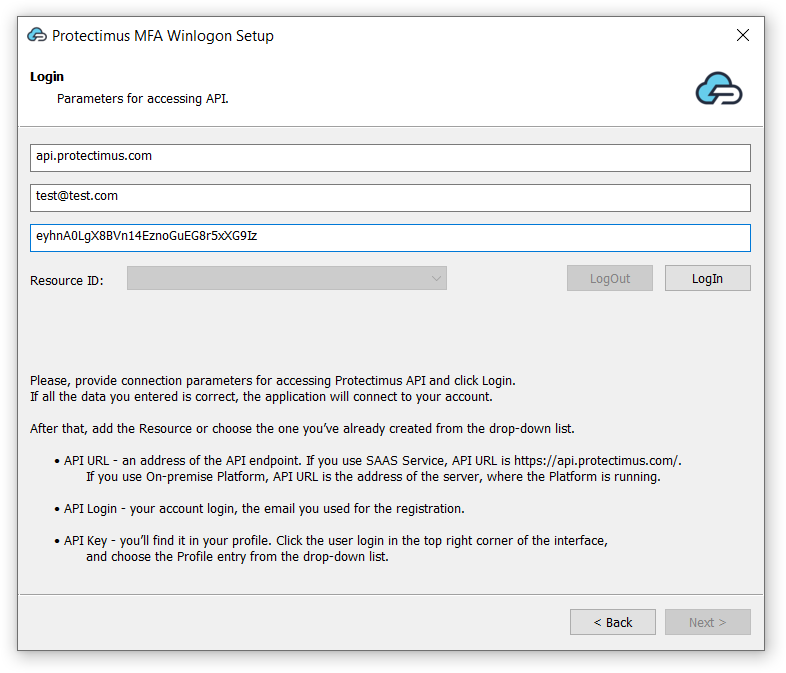

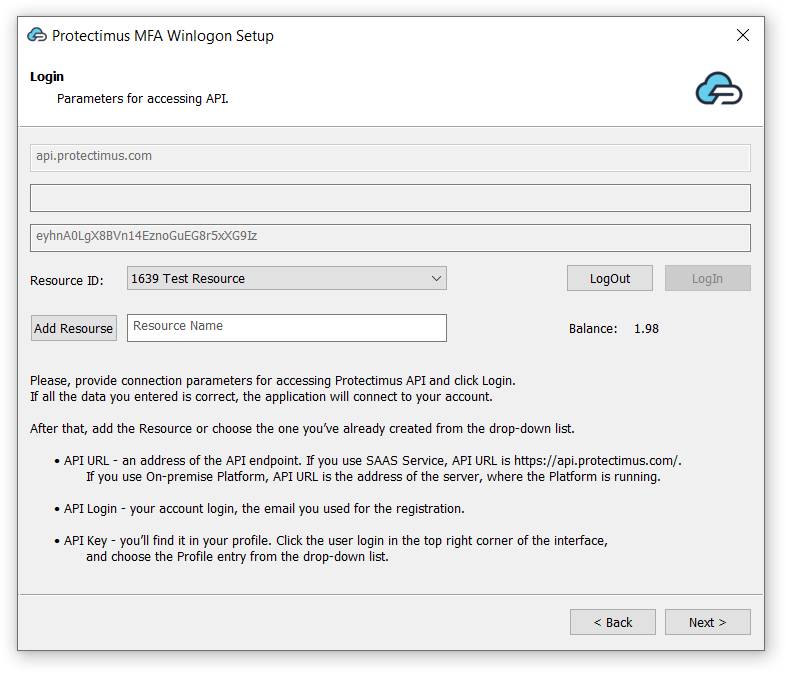

- Введите API URL, API Login, API Key и нажмите Login.Эти параметры означают:

- API URL. При использовании сервиса используйте данный API URL https://api.protectimus.com, при использовании платформы адрес для доступа к API будет адресом сервера, где запущена платформа.

- Login. Это адрес электронной почты, который был выбран при регистрации в сервисе.

- API Key. Ключ API находится в профиле пользователя. Чтобы перейти в профиль пользователя нажмите на своем логине в правом верхнем углу интерфейса и выберите пункт Профиль из выпадающего списка.

- Resource ID. Выберите Ресурс, который вы создали перед началом установки. Затем нажмите Next, чтобы продолжить установку.

Если вы еще не создали ресурс, добавьте его сейчас. Нажмите Add Resource и придумайте любое имя ресурса.

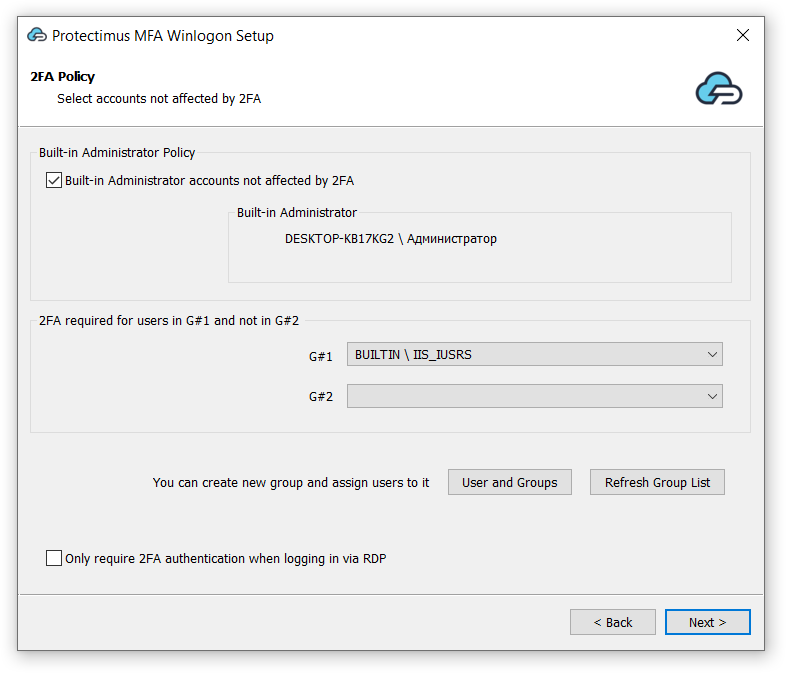

- Задайте групповые настройки, если это необходимо. На этом этапе вы можете включить 2FA для главного администратора или для группы пользователей. По умолчанию двухфакторная аутентификация будет применена для всех учетных записей на этом компьютере, кроме главного администратора.

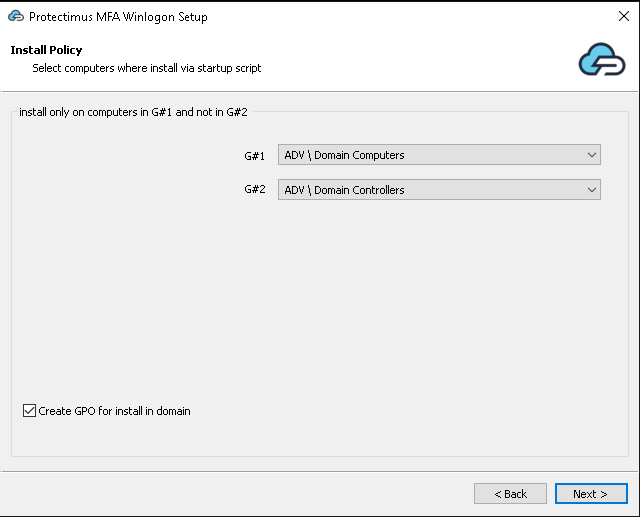

- Если вы устанавливаете компонент Protectimus Winlogon & RDP 2FA на контроллере домена (DC), на этом этапе вы можете создать объект групповой политики (GPO) для автоматической установки программного обеспечения Protectimus на все машины в домене.

GPO будет содержать скрипт для автоматической установки при запуске компьютера.

В ввыпадающих меню вы можете выбрать компьютеры, на которые будет установлен компонент Protectimus с помощью объектов групповой политики (GPO). Принцип выбора компьютеров аналогичен тому, который используется при работе с группами на предыдущем этапе. Если флажок «Create GPO for install in domain» не выбран, выпадающие меню будут отключены.

ВНИМАНИЕ!

Если вы решите удалить компонент Protectimus Winlogon & RDP на контроллере домена, вам будет предложено создать объект групповой политики (GPO) для автоматического удаления этого программного обеспечения на всех других машинах в домене.

Если вы используете GPO для удаления Protectimus Winlogon на всех машинах в вашем домене, удалите этот объект групповой политики вручную после того, как удалите все ПО Protectimus на всех компьютерах.

Если вы не удалите этото объект групповой политики вручную, это может привести к конфликтам при повторной установке компонента Protectimus Winlogon & RDP.

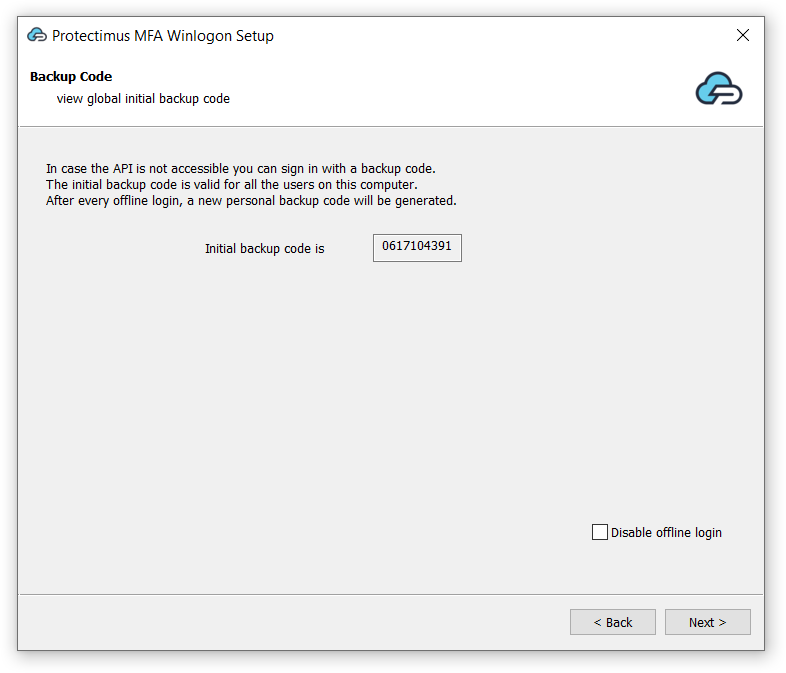

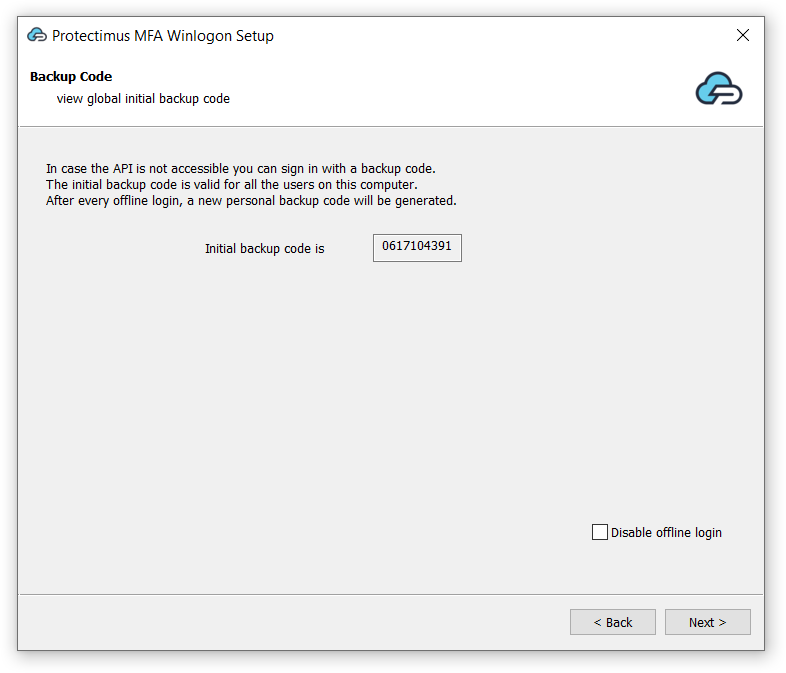

- Сохраните бэкап код в безопасном месте. Этот код нужен для входа в учетные записи Windows в офлайн режиме (при отсутствии подключения к интернету). Один и тот же бэкап код сработает для всех учетных записей на этом компьютере.

ВНИМАНИЕ! При экстренном входе в систему с использованием бэкап кода, будет сгенерирован новый код, который необходимо сохранить и использовать при следующем входе в оффлайн режиме.

-

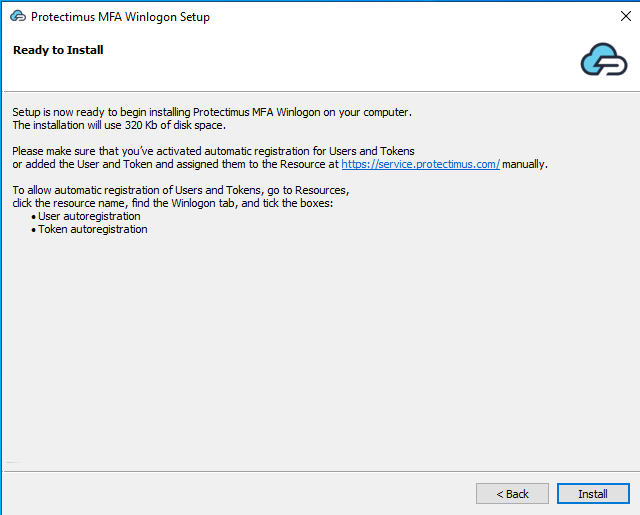

Если это НЕ контроллер домена, просто нажмите Install.

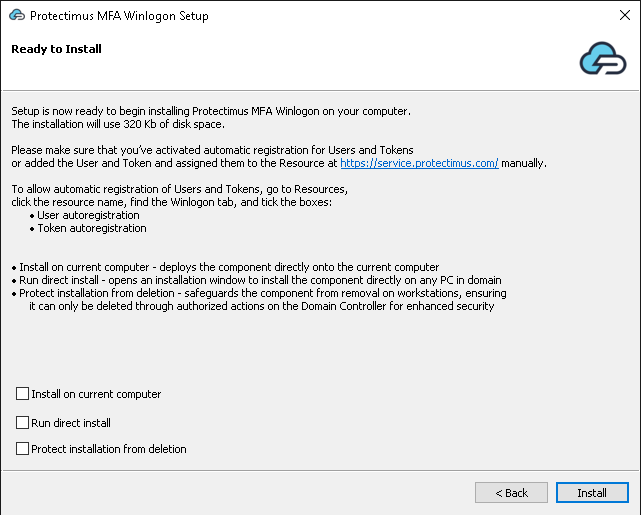

Если вы устанавливаете компонент двухфакторной аутентификации Protectimus Winlogon & RDP на контроллер домена, у вас будет три варианта. Выберите тот, который лучше всего вам подходит:- Install on current computer: При выборе этой опции компонент Protectimus устанавливается непосредственно на текущем компьютере. Например, если установка происходит на контроллере домена, и на экране «Install Policy» мы указали, что компонент не должен быть установлен на контроллере домена, то выбор этого флажка приведет к его установке на текущем компьютере, то есть на контроллере домена.

- Run direct install: Эта опция открывает окно установки, позволяющее установить компонент непосредственно на любой компьютер в домене.

- Protect installation from deletion: Включение этой опции обеспечивает защиту компонента от удаления на рабочих станциях, гарантируя, что его можно будет удалить только через авторизованные действия на контроллере домена, тем самым повышая уровень безопасности.

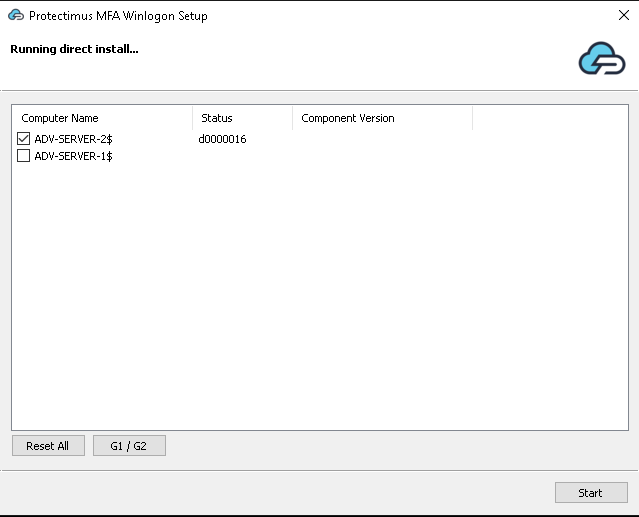

Если вы выберете опцию Run direct install, вы увидите следующий экран.

На этом экране вы увидите список всех компьютеров в домене и сможете установить компонент непосредственно на любой из них. Этот вариант удобен, если вы хотите избежать перезагрузки конкретного компьютера при установке компонента через GPO.

По умолчанию выбраны все компьютеры, кроме контроллера домена (DC). Процесс установки на каждый компьютер может занять некоторое время, обычно около 30-40 секунд. Мы рекомендуем использовать эту функцию для установки компонента на несколько компьютеров, а не на большое количество. Для массовых установок лучше использовать GPO.

Чтобы получить информацию о статусе компьютера необходимо навести курсор на его имя, и появится всплывающая подсказка с описанием.

Столбец Component Version отображает версию, если компонент установлен.

Кнопка Reset All сбрасывает флажки со всех чекбоксов.

А кнопка G1/G2 выбирает компьютеры в соответствии с настройками на экране Install Policy (шаг 8).

- После завершения установки нажмите кнопку OK. При следующем запуске компьютера компонент уже будет активен.

5. Настройка доступа через RDP

ВНИМАНИЕ! Если Вы НЕ выполните следующие действия, доступ к компьютеру по RDP будет полностью запрещен.

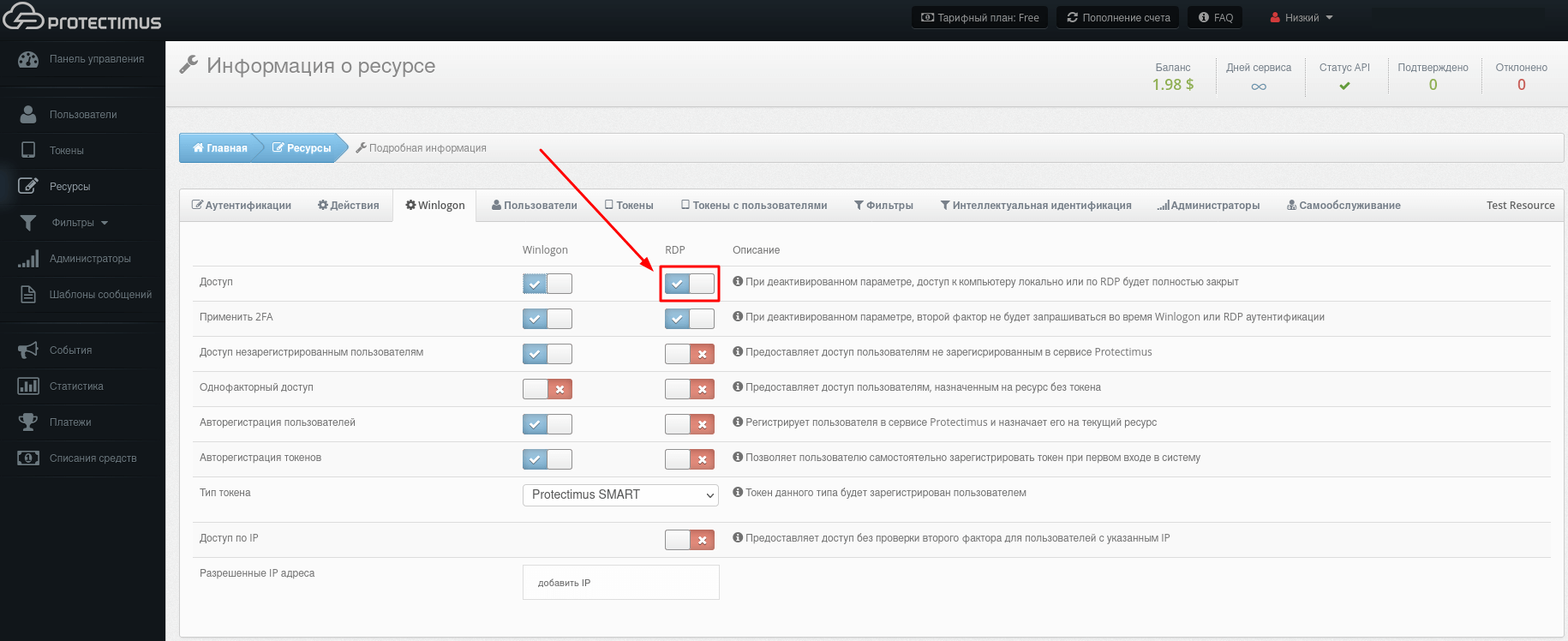

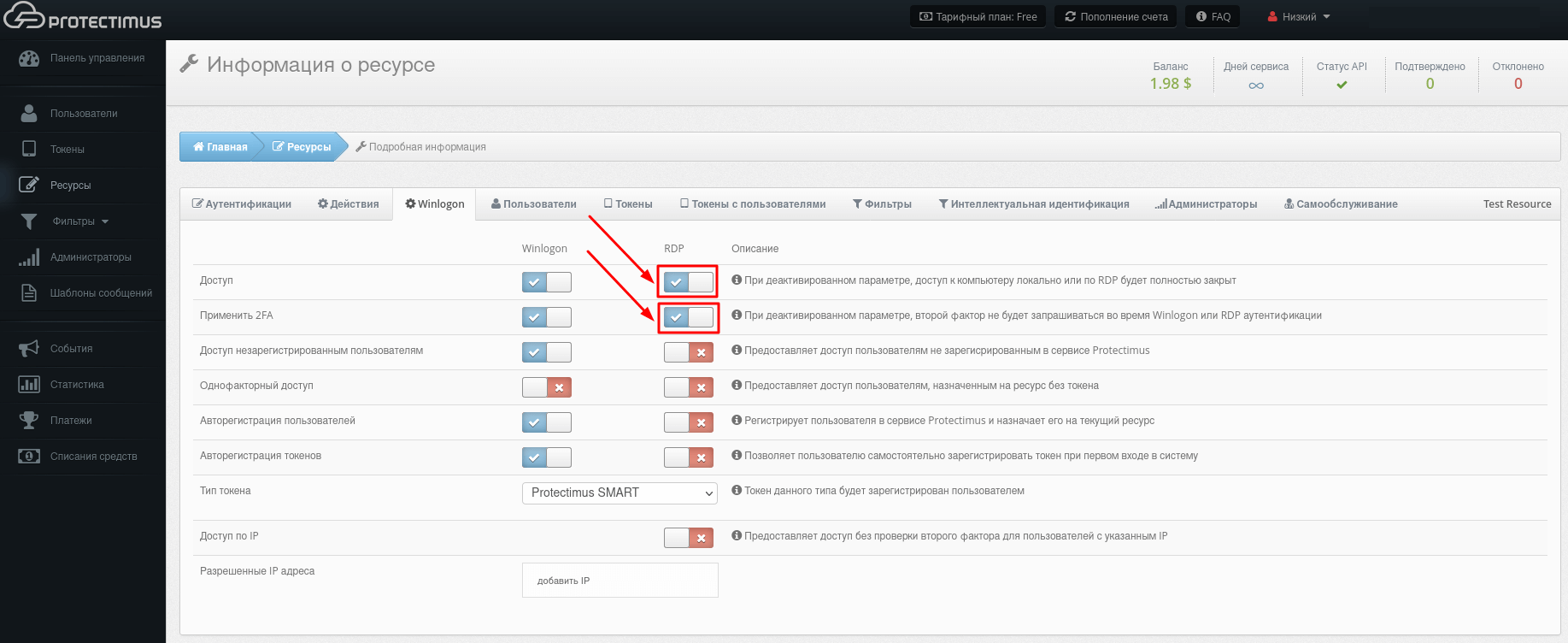

- Перейдите на страницу Ресурсы, нажмите на название ресурса и выберите вкладку Winlogon.

- Активируйте параметр Доступ для RDP. Активация данного параметра открывает доступ к компьютеру по протоколу RDP без двухфакторной аутентификации.

- Чтобы включить двухфакторную аутентификацию при запросе доступа по RDP, дополнительно активируйте параметр Применить 2FA при доступе через RDP.

6. Работа в офлайн режиме (бэкап коды)

Чтобы система двухфакторной аутентификации Protectimus работала в штатном режиме, компьютер должен быть подключен к сети интернет.Для экстренных случаев, когда у пользователя нет возможности подключиться к сети, предусмотрена возможность входа в учетную запись с использованием бэкап кода вместо одноразового пароля.

Первый бэкап код выдается при установке компонента. Этот код действует для всех учетных записей, зарегистрированных на данном компьютере.

ВНИМАНИЕ! При экстренном входе в систему с использованием бэкап кода, будет сгенерирован новый код, который необходимо сохранить и использовать при следующем входе в оффлайн режиме. Этот бэкап код также будет действовать для всех учетных записей на этом компьютере.

Перевыпуск бэкап кода

Если по какой-то причине бэкап код был утерян, пользователь может выпустить новый бэкап код. Для этого необходима специальная утилита, которую главный администратор Protectimus должен запросить по адресу [email protected].Чтобы воспользоваться утилитой:

- Войдите в свою учетную запись Windows.

- Скачайте и запустите утилиту.

- Нажмите CTRL+ALT+DEL

- Сохраните ваш новый бэкап код.

7. Логи и ошибки

В случае возникновения ошибки, есть несколько способов проверить, что происходит. Прежде всего, можно проверить логи системы в Windows (Event Viewer -> Windows Logs -> Application).В платформе логи можно найти в директориях PLATFORM_DIR и TOMCAT_HOME/logs.

Также посетите страницу «События» в Платформе, и вы увидите соответствующую информацию.

8. Удаление программы

Если у Вас нет доступа к учетной записи в Windows, удалить компонент Protectimus Winlogon можно через безопасный режим.

- Войдите в меню установки и удаления программ в своей операционной системе, найдите программу Protectimus WinLogon и нажмите Удалить.

- Подтвердите, что хотите удалить программу.

- Вы увидите диалоговое окно, оповещающее вас об успешном удалении программы. Нажмите кнопку OK, чтобы завершить процесс.

ВНИМАНИЕ!

Если вы решите удалить компонент Protectimus Winlogon & RDP на контроллере домена, вам будет предложено создать объект групповой политики (GPO) для автоматического удаления этого программного обеспечения на всех других машинах в домене.

Если вы используете GPO для удаления Protectimus Winlogon на всех машинах в вашем домене, удалите этот объект групповой политики вручную после того, как удалите все ПО Protectimus на всех компьютерах.

Если вы не удалите этото объект групповой политики вручную, это может привести к конфликтам при повторной установке компонента Protectimus Winlogon & RDP.

Last updated on 2024-03-18