> Citrix ADC & Citrix Gateway 2FA

Citrix ADC & Citrix Gateway 2FA

В этом руководстве показано, как настроить Citrix 2FA с помощью системы двухфакторной аутентификации Protectimus.

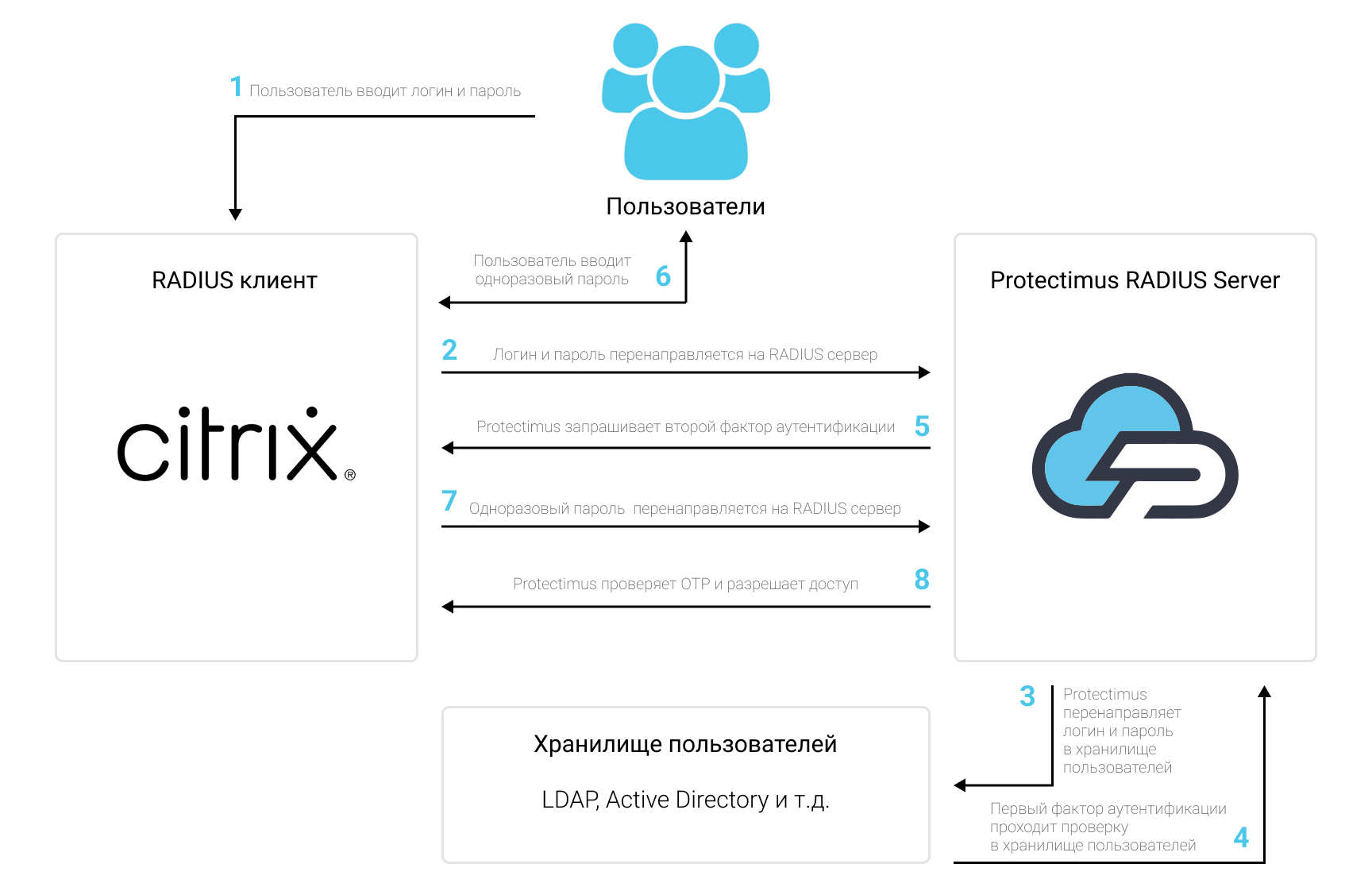

Интеграция Citrix ADC (NetScaler ADC), Citrix Gateway (NetScaler Gateway), а также Citrix Virtual Apps and Desktops (XenApp & XenDesktop) с системой двухфакторной аутентификации Protectimus возможна по протоколу RADIUS.

Настройка политик аутентификации в Citrix позволит отправлять запрос на аутентификацию по протоколу RADIUS, который будет принят и обработан компонентом Protectimus RADIUS Server. Приняв запрос, Protectimus RADIUS Server обратится к серверу двухфакторной аутентификации Protectimus для проверки одноразового пароля от пользователя. Ответ от сервера двухфакторной аутентификации Protectimus возвращается Protectimus RADIUS Server и далее направляется обратно на сторону Citrix.

Ниже приведен пример настройки Citrix Gateway 2FA (NetScaler Gateway 2FA).

Чтобы настроить Citrix Gateway 2FA, выполните указанные ниже действия:

- Установите и настройте компонент Protectimus RADIUS Server.

- Зарегистрируйтесь в Облачном 2FA сервисе или установите Локальную MFA платформу Protectimus и задайте базовые настройки.

- Настройте политики аутентификации Citrix.

1. Установите и настройте Protectimus RADIUS Server

Подробная инструкция по установке и настройке Proteсtimus RADIUS Server доступна здесь.2. Зарегистрируйтесь и задайте базовые настройки

- Зарегистрируйтесь в Облачном сервисе Protectimus и активируйте API или установите Локальную платформу Protectimus.

- Создайте ресурс.

- Добавьте пользователей.

- Добавьте токены или активируйте Портал самообслуживания пользователей.

- Назначите токены пользователям.

- Назначте токены с пользователями на ресурс.

3. Настройте политики аутентификации Citrix Gateway

1. Configure the LDAP policy

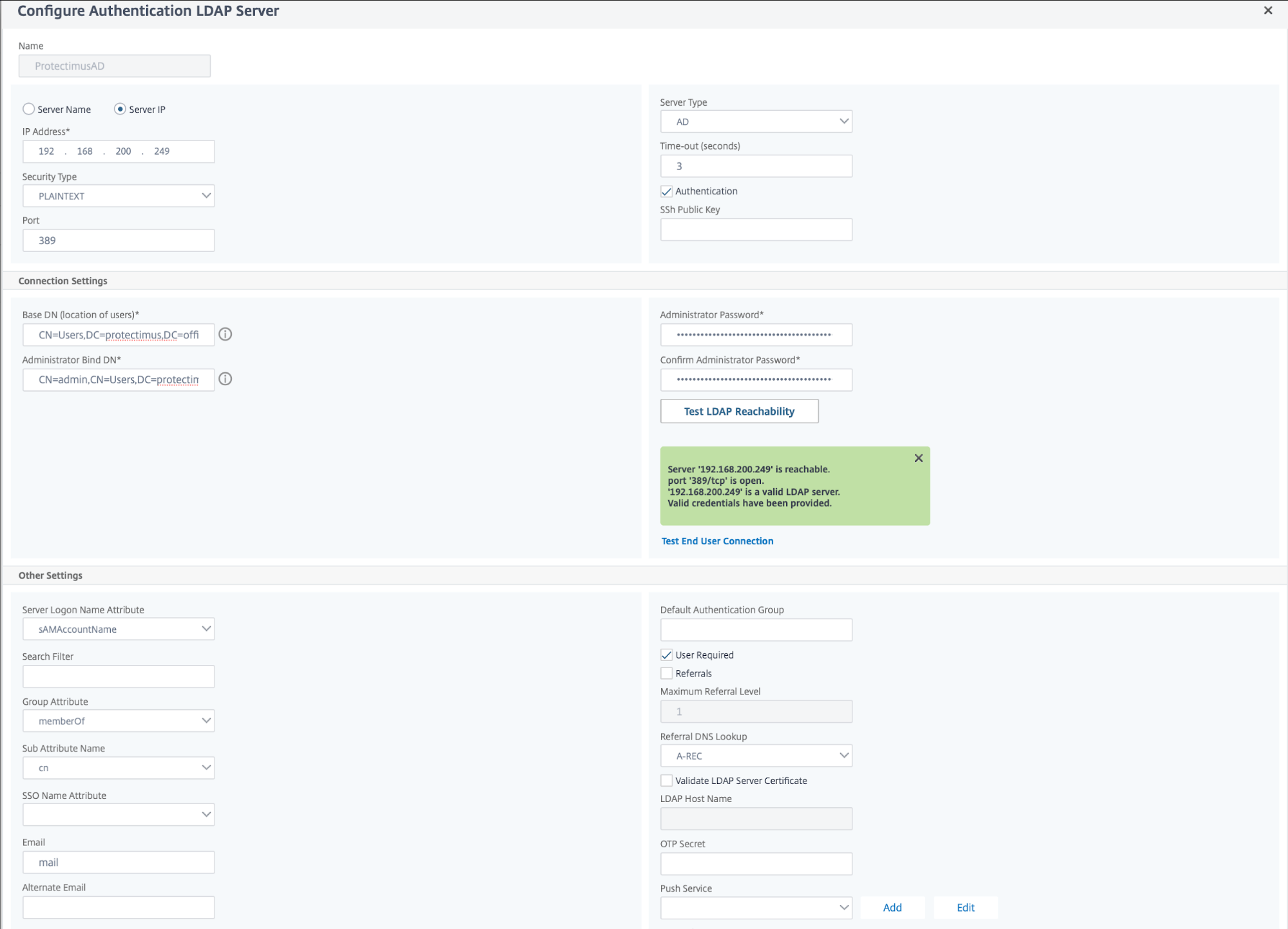

В качестве первого фактора будем использовать доменную аутентификацию пользователя в Active Directory. Для этого настроим политику LDAP:- Переходим Citrix Gateway → Policies → Authentication → LDAP.

- Выбираем вкладку Servers и добавляем новый сервер (add).

- Настраиваем подключение к LDAP:

- Указываем IP адрес сервера ActiveDirectory и его порт. По умолчанию используется порт 389.

ВНИМАНИЕ! Для поддержки функции смены пароля при первом входе или при истечении его срока действия используется LDAPS порт 636. Также, для корректной работы этой функции нужно импортировать SSL сертификат.

- Указываем полный путь к хранилищу пользователей:

CN=Users,DC=protectimus,DC=office - Указываем полное имя администратора домена:

CN=admin,CN=Users,DC=protectimus,DC=office - Нажимаем “BindDN Password” и указываем пароль администратора домена. Остальное оставляем как есть.

- Указываем IP адрес сервера ActiveDirectory и его порт. По умолчанию используется порт 389.

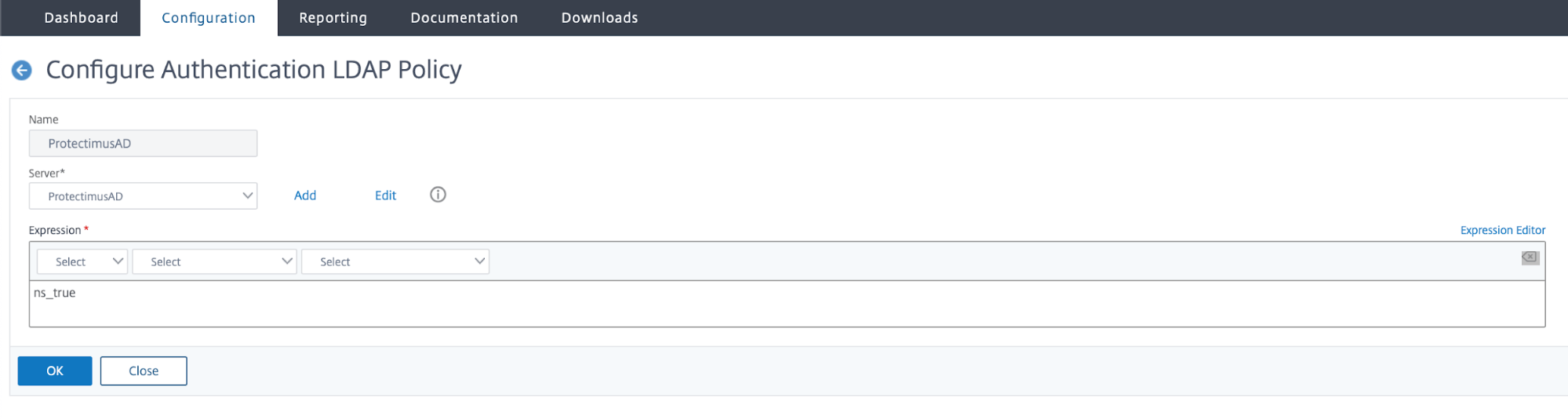

- Переходим во вкладку Policies и добавляем созданный сервер.

- Для Expression указываем ns_true.

2. Настройка второго фактора по протоколу RADIUS

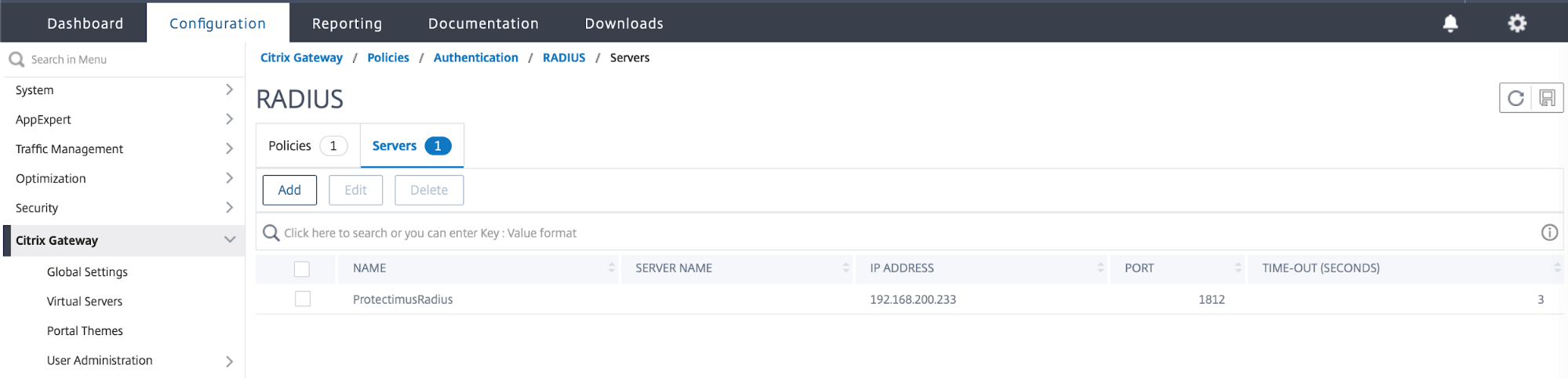

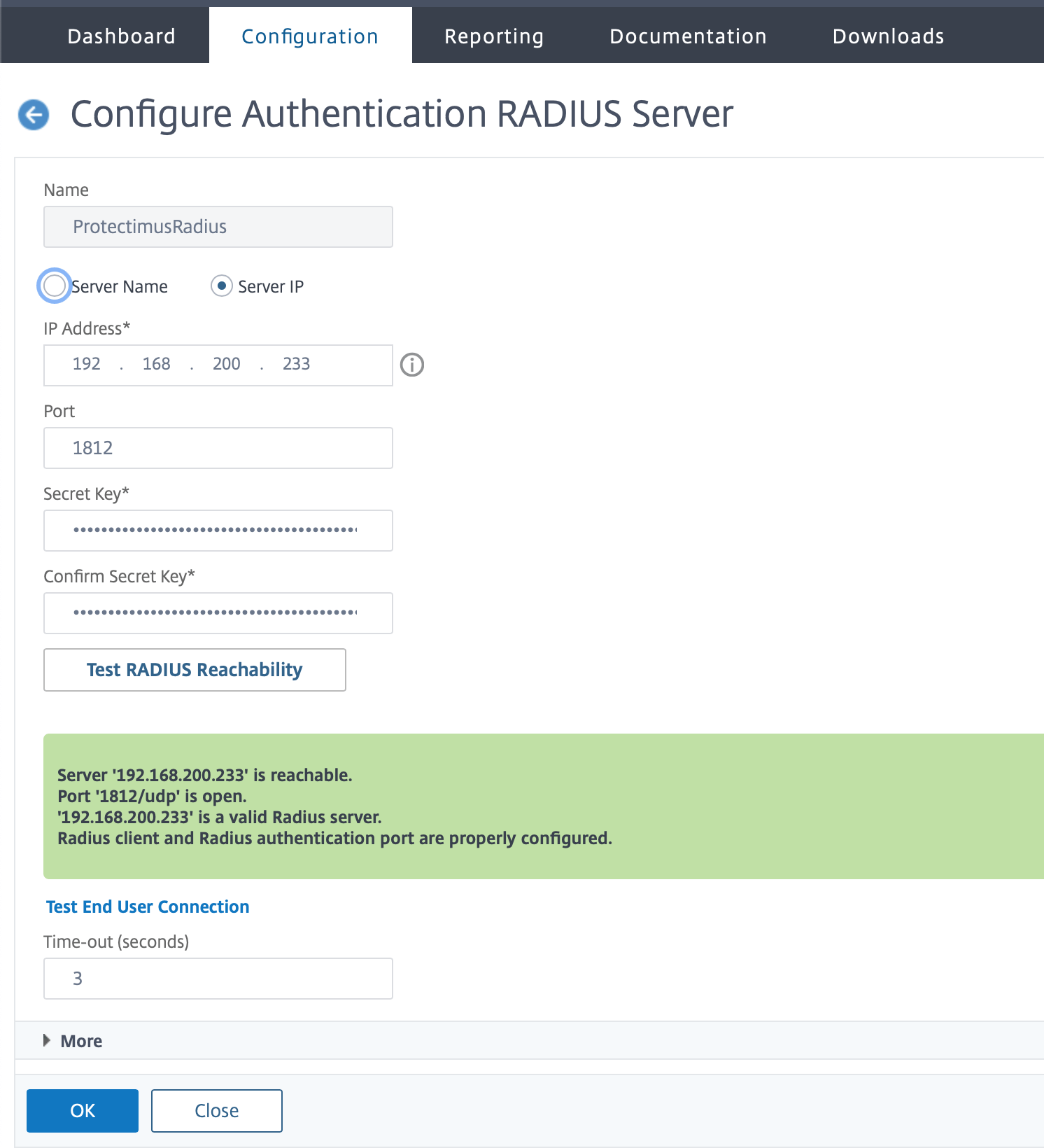

- Переходим NetScaler Gateway → Polices → Authetication → RADIUS Выбираем вкладку Servers.

- Добавляем сервер.

- Задаем настройки Radius-сервера для подключения к Protectimus RADIUS Server.

- Указываем IP адрес машины, на которой запущен Protectimus RADIUS Server, указываем порт, как было задано в конфигурационном файле radius.yml.

- Указываем SecretKey, такой же, как и в radius.yml.

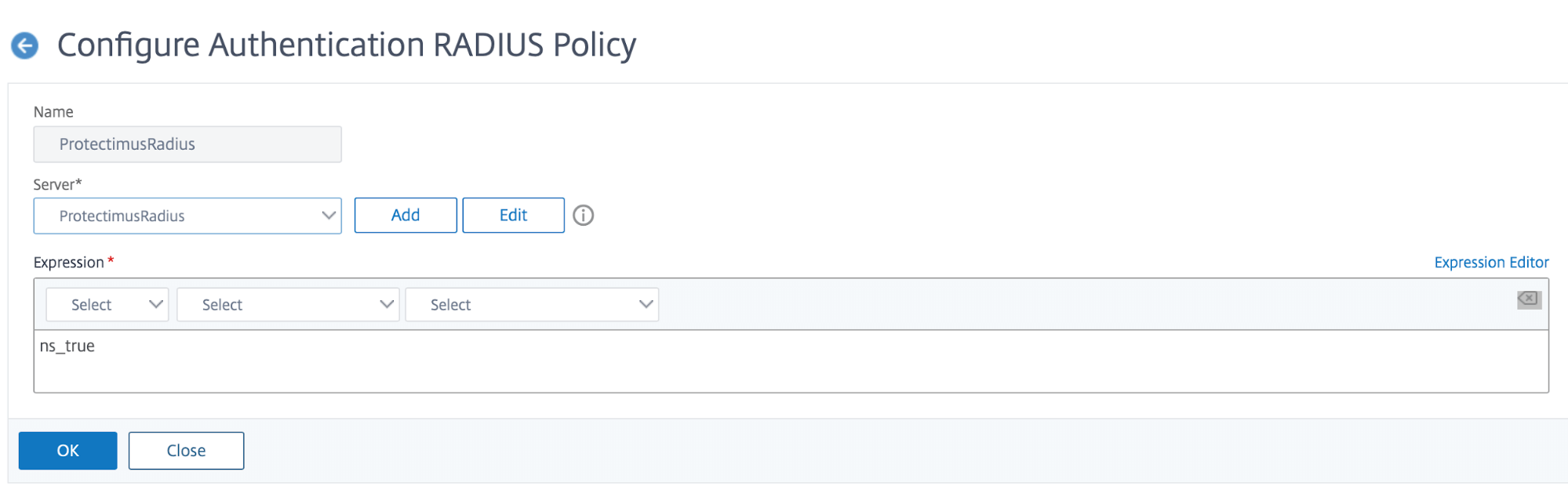

- Переходим во вкладку Policies, выбираем созданный сервер, в Expression указываем ns_true.

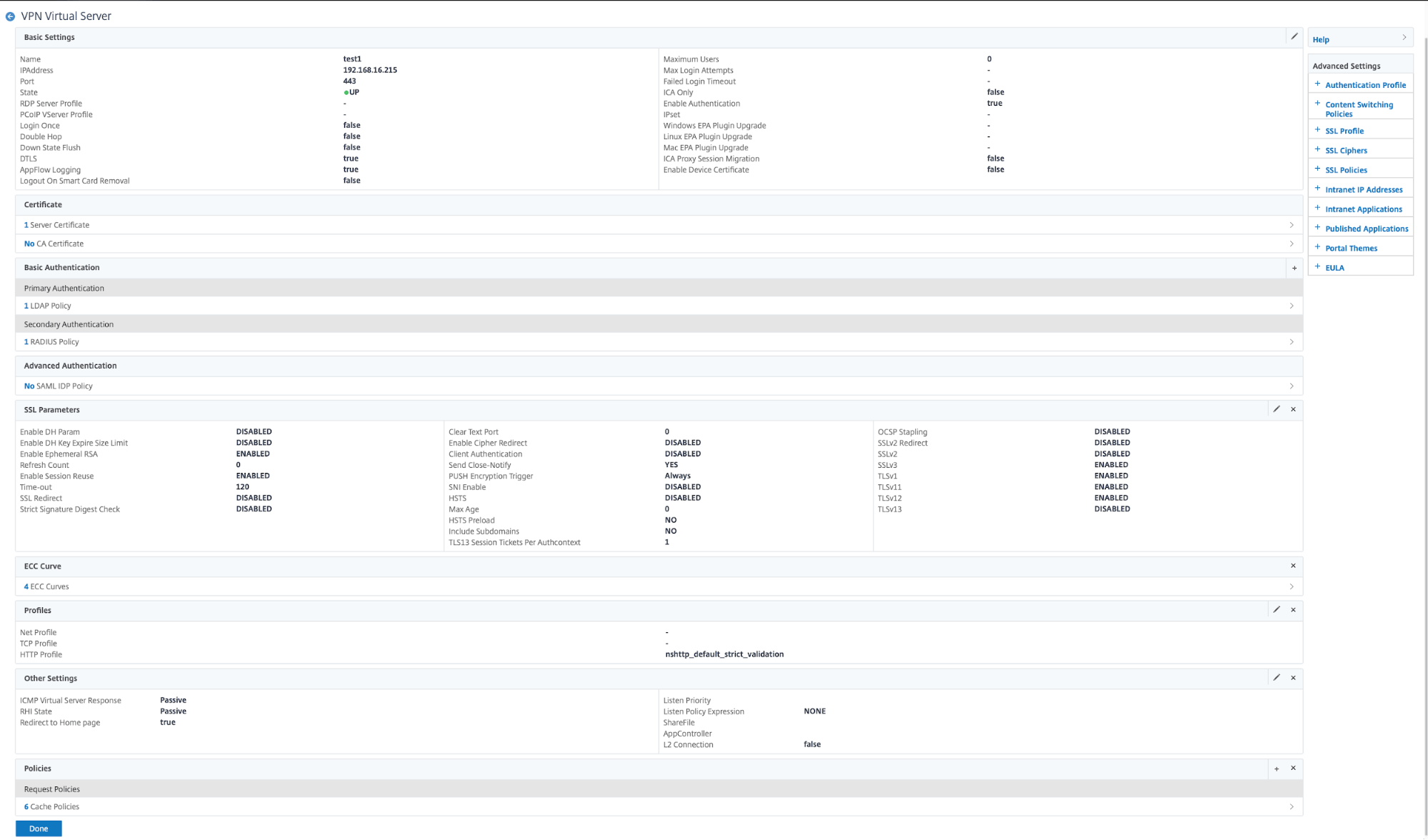

3. Настройка виртуального сервера

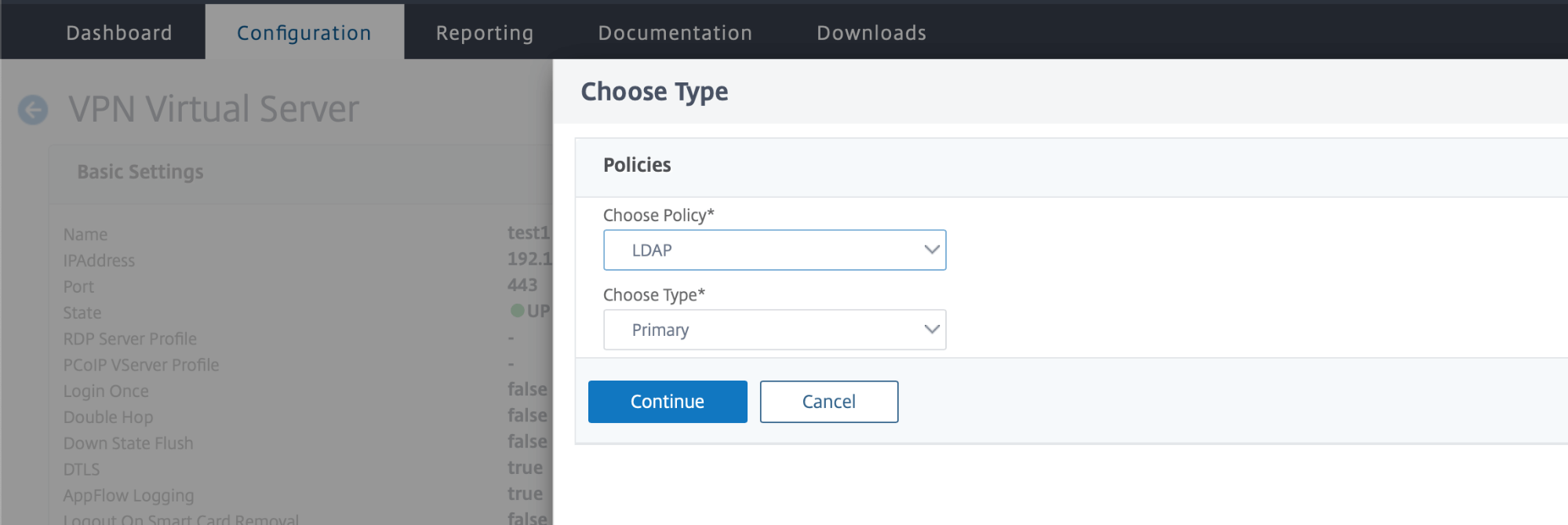

Мы закончили с настройкой политик и факторов аутентификации закончили, теперь необходимо указать их в виртуальном сервере.- Переходим NetScaler Gateway → VirtualServers, выбираем Ваш сервер, во вкладке Authentication жмем “+”.

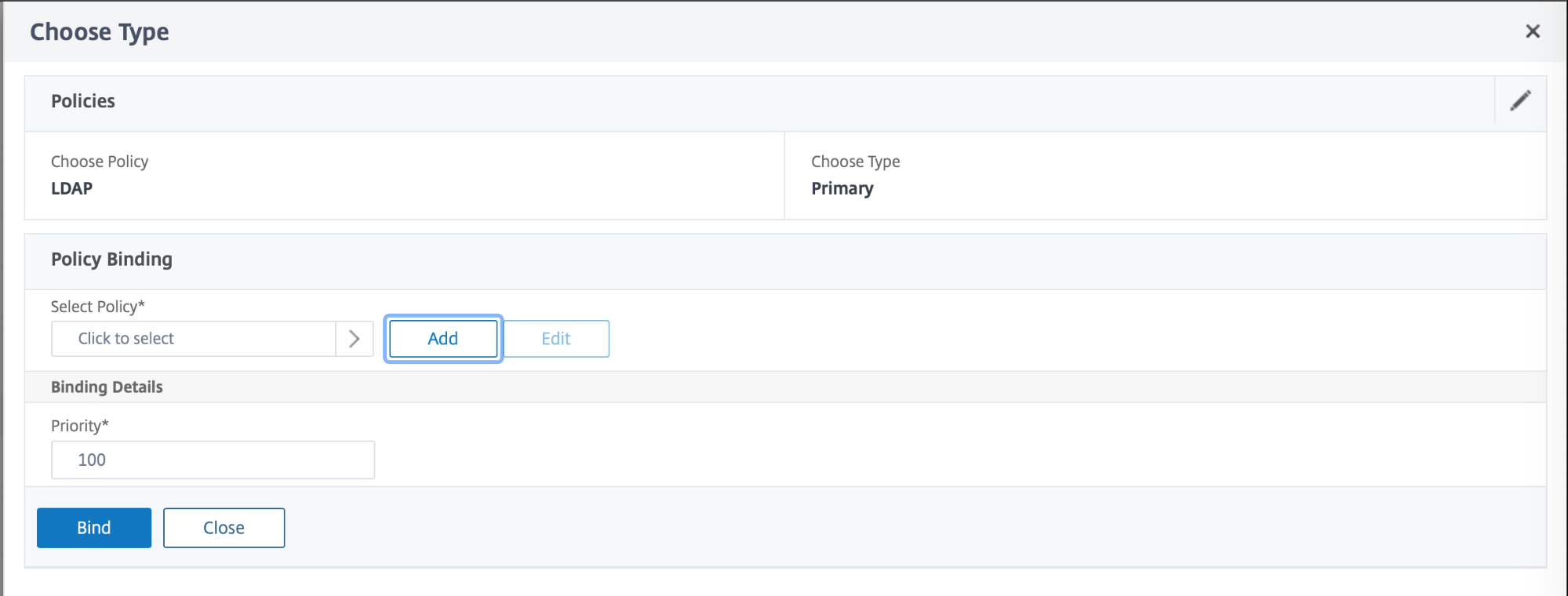

- Выбираем Policy – LDAP Choose Type – Primary. Затем нажимаем Continue.

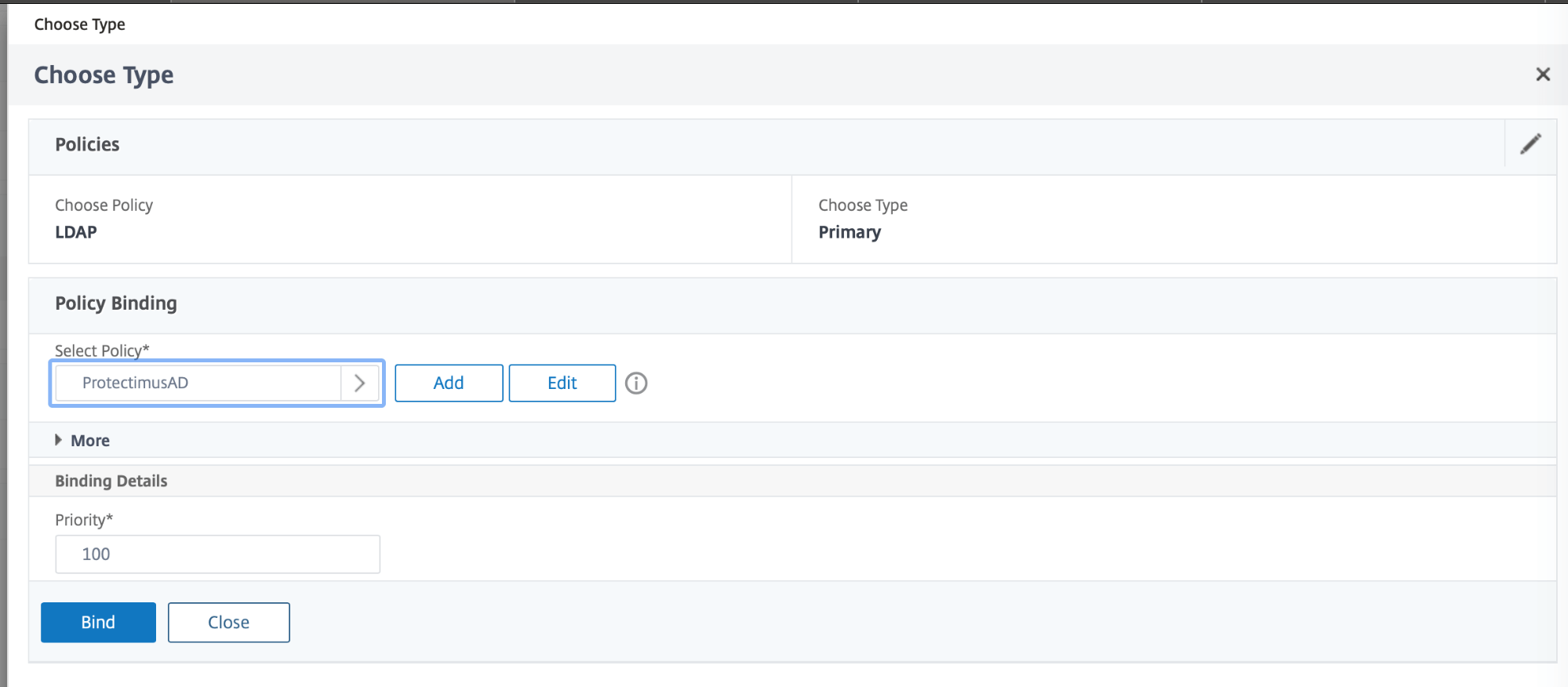

- Нажимаем Add Binding и выбираем политику при помощи Select Policy. Выбираем LDAP policy.

- Проделаем то же самое для RADIUS.

- Выбираем Policy – RADIUS ChooseType – Secondary, выполняем дальнейшие шаги такие же, как и для политики LDAP.