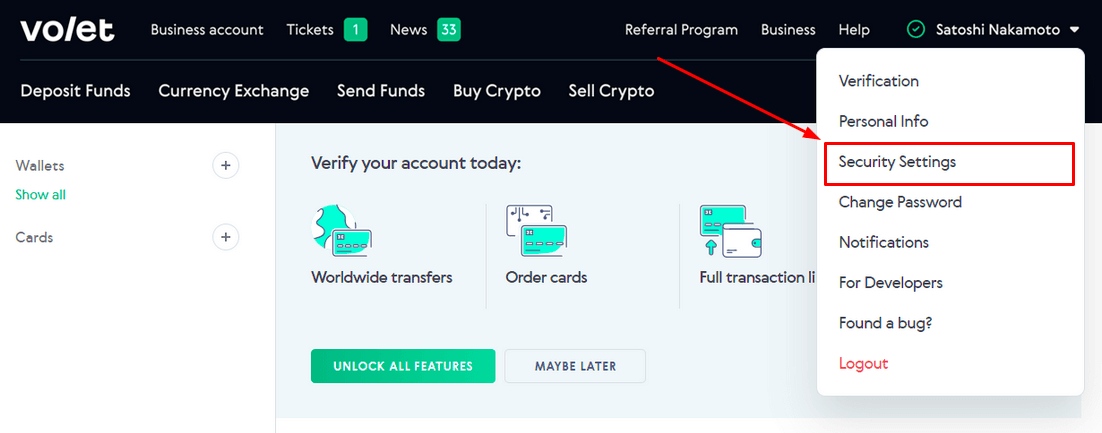

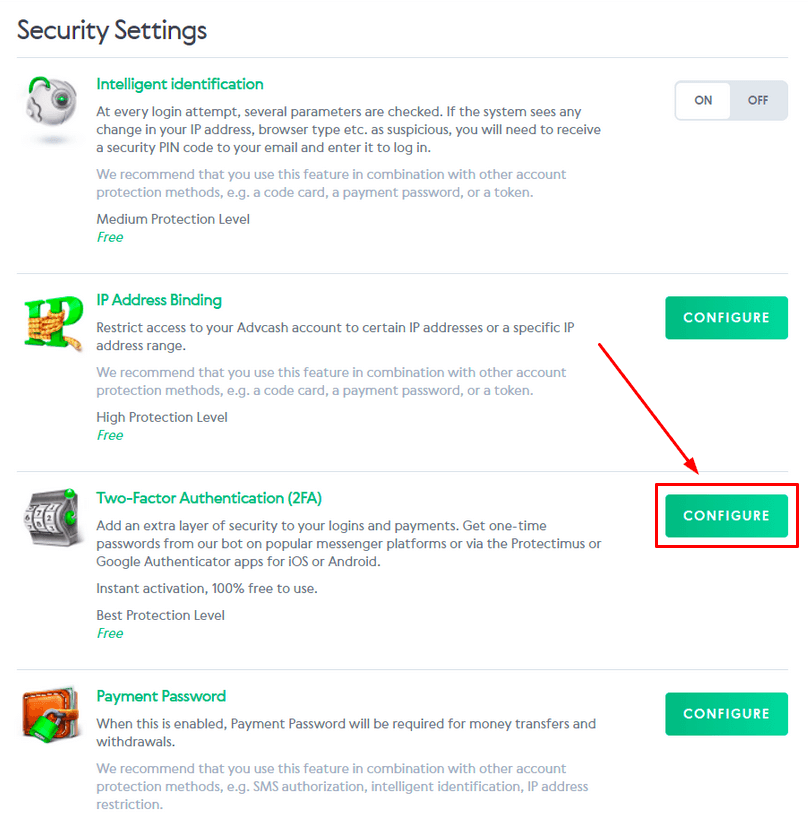

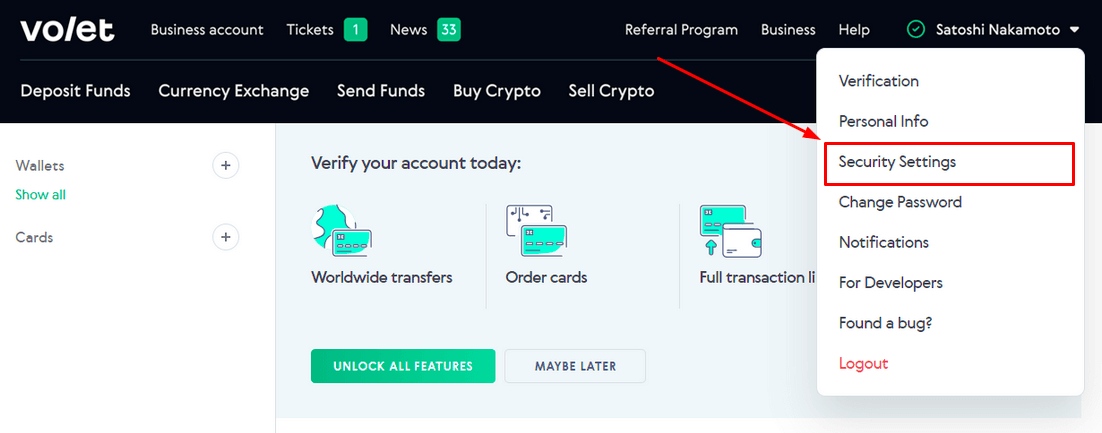

- Войдите в свой аккаунт в Volet и перейдите на страницу Security Settings.

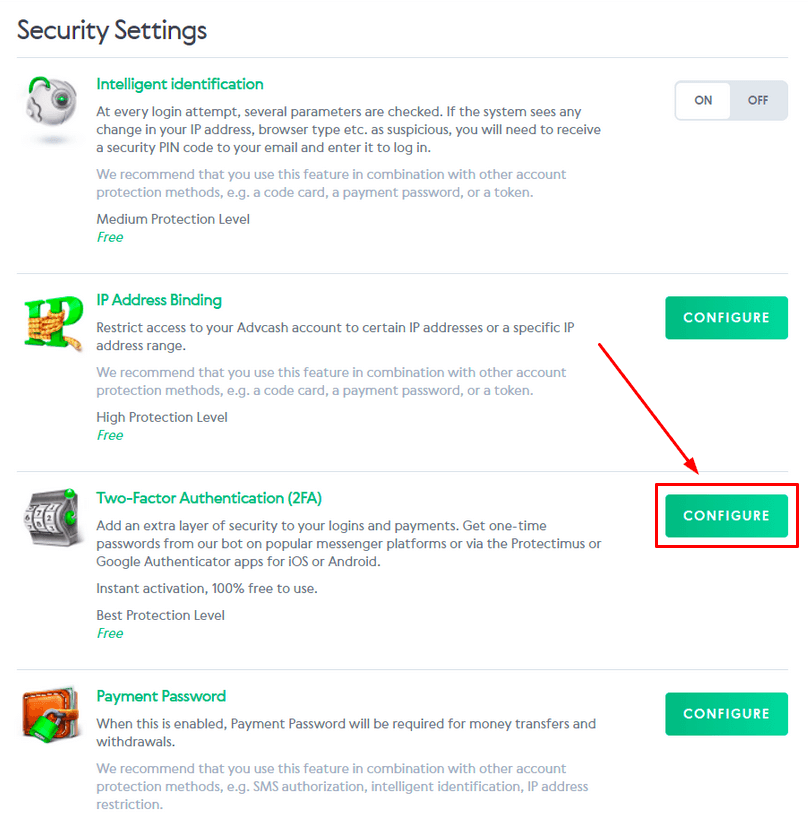

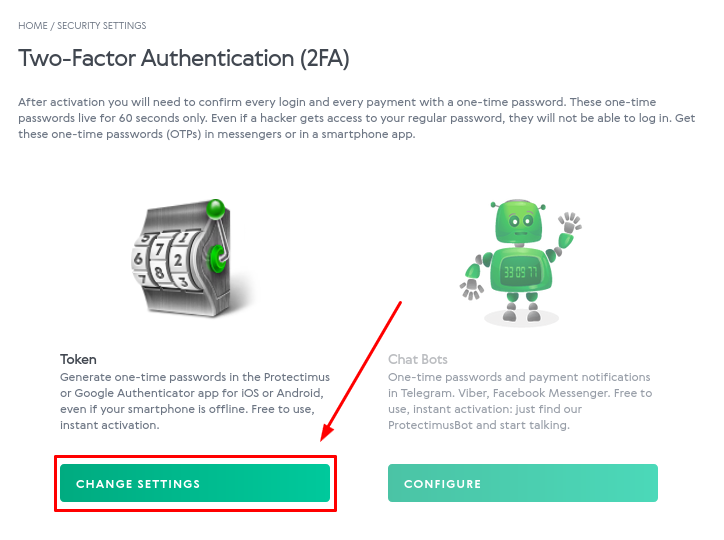

- Прокрутите вниз до настроек двухфакторной аутентификации Two-Factor Authentication (2FA) и нажмите кнопку CONFIGURE.

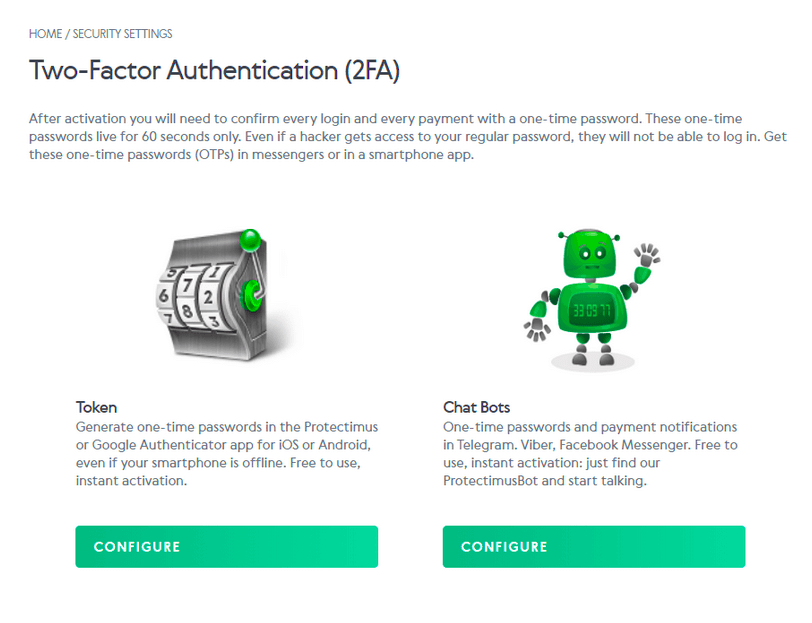

- Выберите метод двухфакторной аутентификации для получения одноразовых паролей.

Доступны два варианта:

1. Настройка 2FA приложения Protectimus SMART OTP

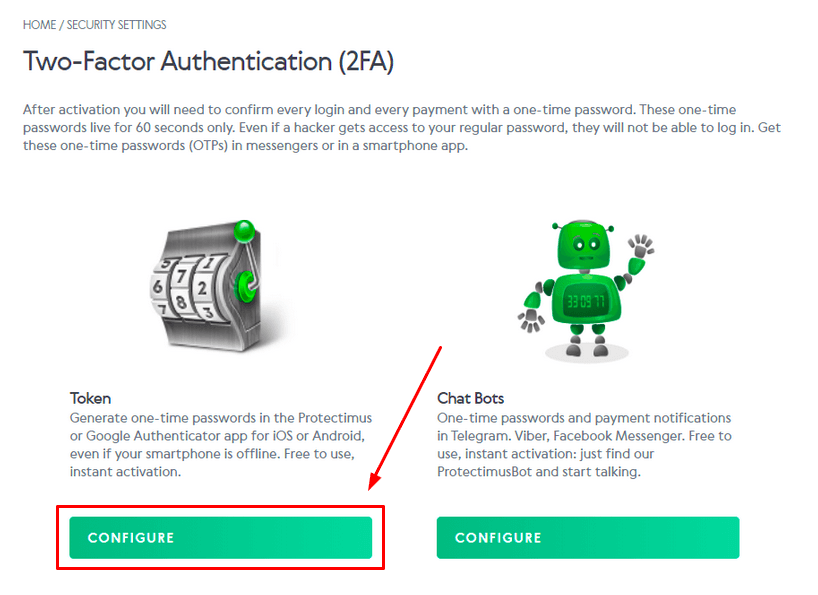

- Если вы планируете использовать приложение для генерации одноразовых паролей Protectimus SMART OTP, выберите опцию Token и нажмите на кнопку CONFIGURE.

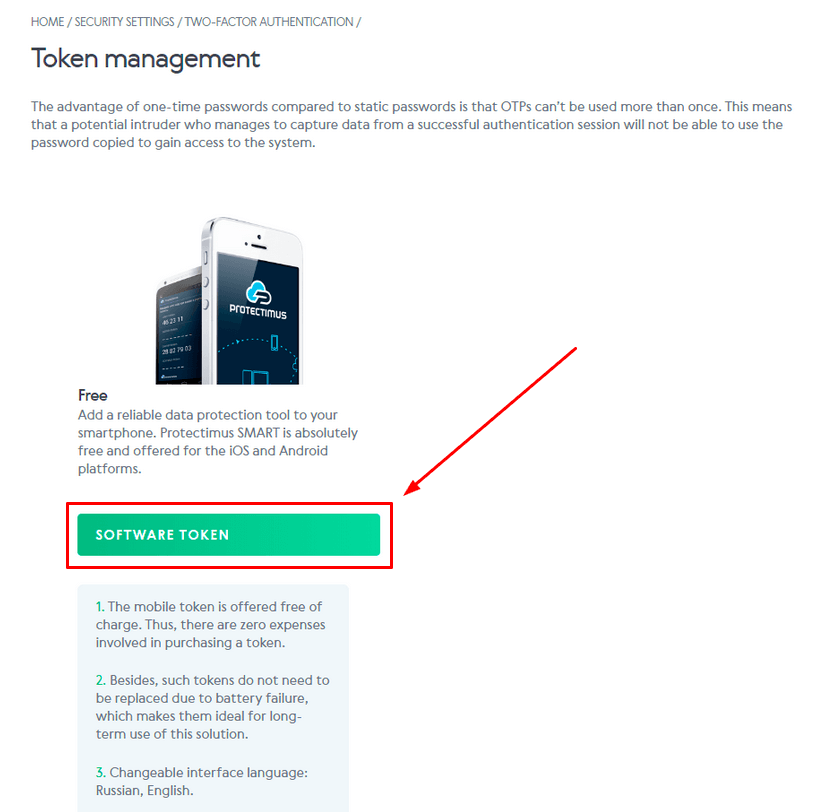

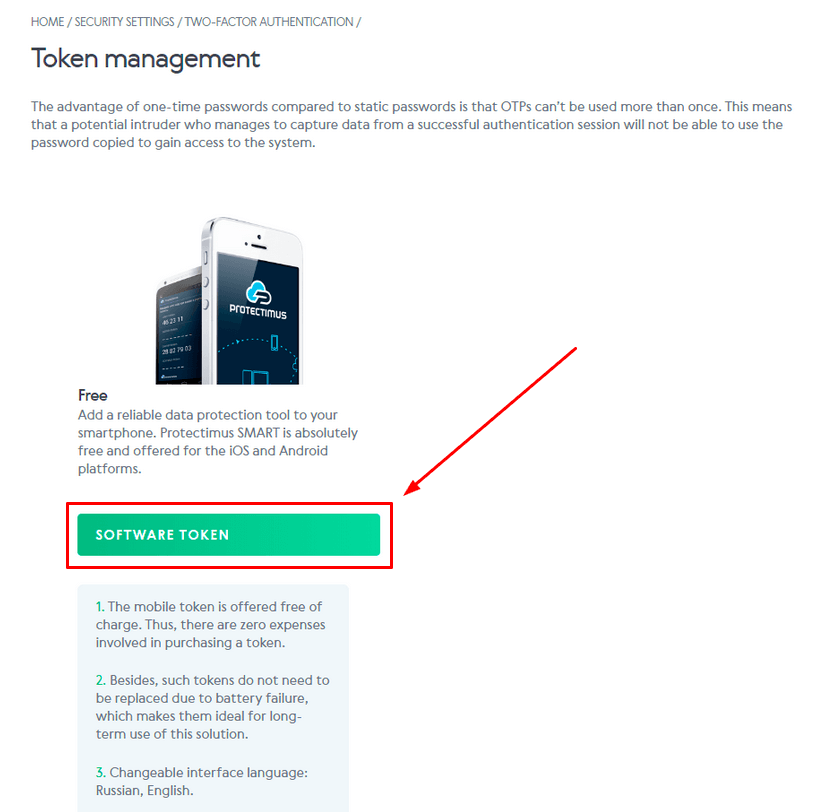

- Далее нажмите на кнопку SOFTWARE TOKEN.

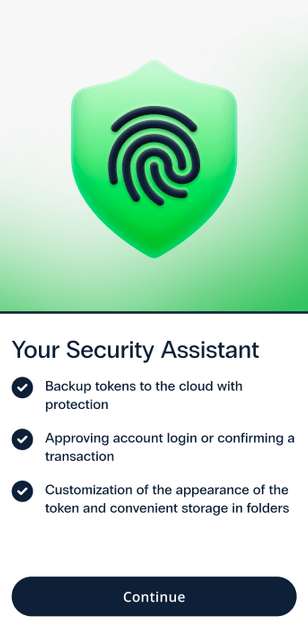

- На этом этапе вам понадобится приложение Protectimus SMART OTP. Скачайте приложение из Google Play Store, если вы используете телефон на Android, или из App Store, если вы используете телефон на iOS.

Приложение доступно бесплатно. Для скачивания воспользуйтесь ссылкой или просканируйте соответствующий QR-код ниже.

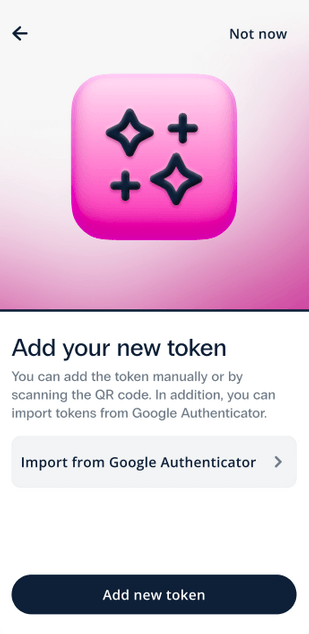

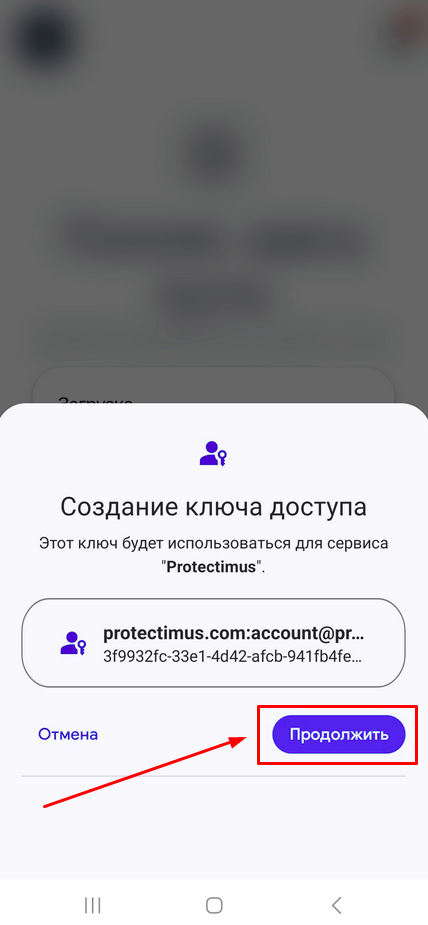

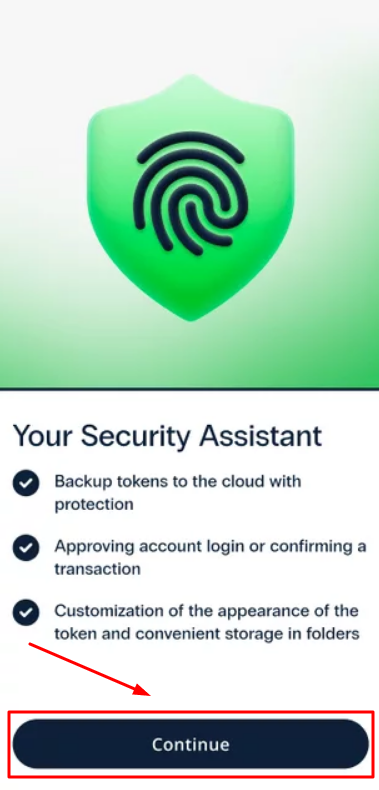

- После установки приложения откройте его. Вы увидите экран приветствия. Нажмите Продолжить.

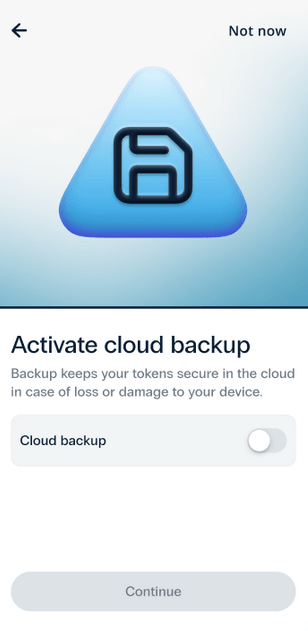

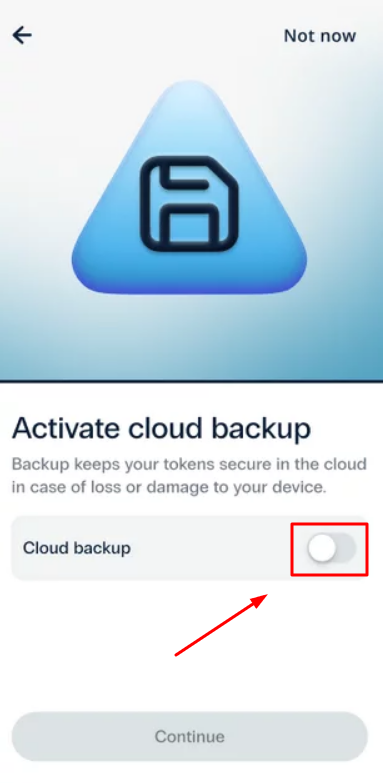

- Далее вам будет предложено активировать Резервное копирование в облако.

Мы настоятельно рекомендуем воспользоваться функцией облачного резервного копирования, чтобы гарантировать сохранность ваших OTP-токенов в случае потери, повреждения телефона или случайного удаления приложения для двухфакторной аутентификации.

Чтобы активировать облачное резервное копирование, выберите опцию Бэкап в облако.

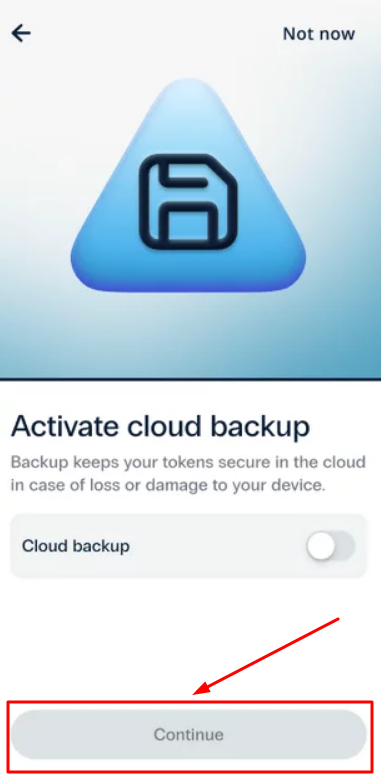

Выберите свою учетную запись в Google Cloud или iCloud и войдите в нее, если нужно, предоставьте все требуемые разрешения.

Установите пароль для файла резервной копии – это может быть любой пароль от 3 до 16 символов. Задайте пароль, повторите его и нажмите Продолжить.

После активации резервного копирования в облако нажмите Продолжить, чтобы перейти к выпуску токена.

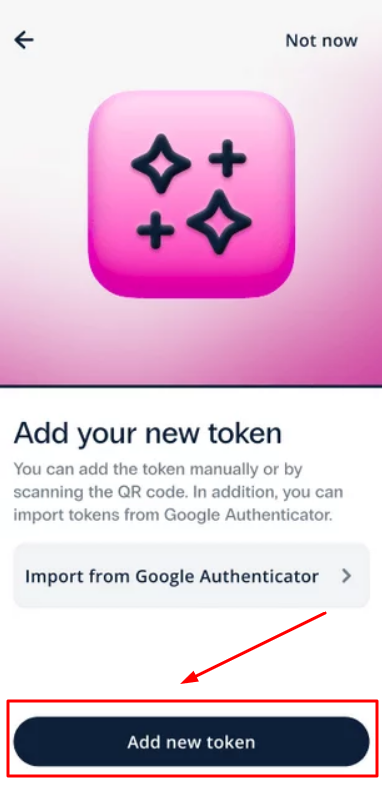

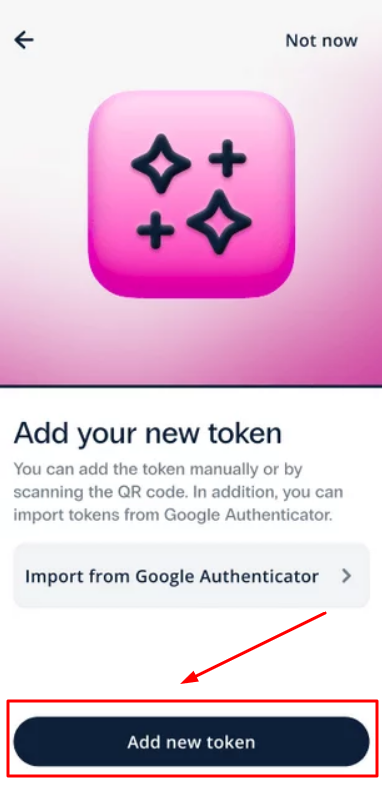

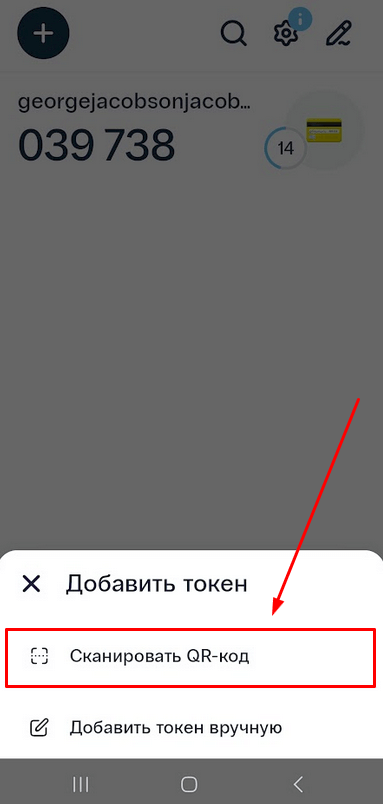

- Теперь вы можете добавить новый токен. Нажмите на кнопку Добавить новый токен.

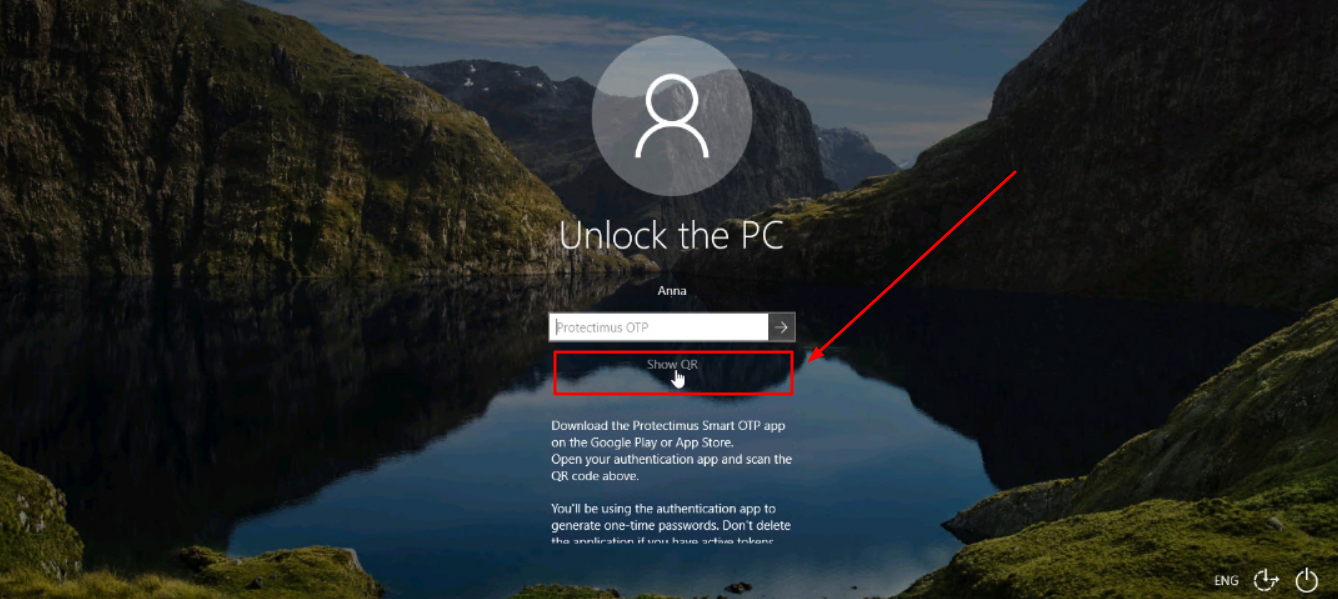

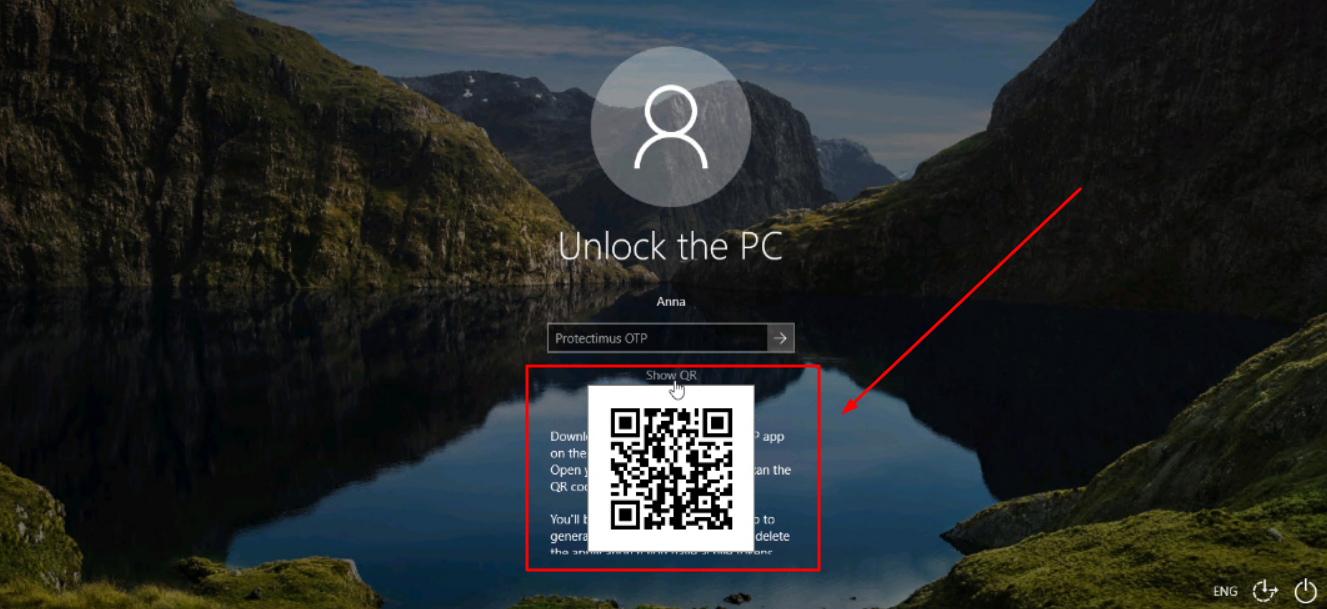

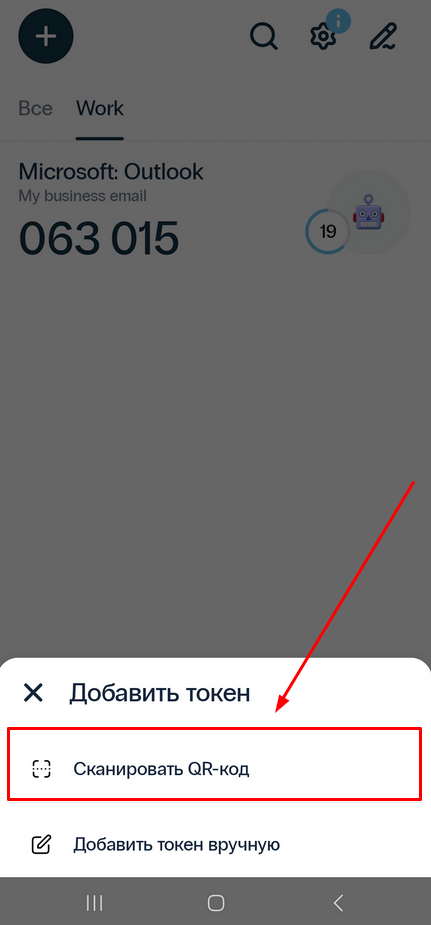

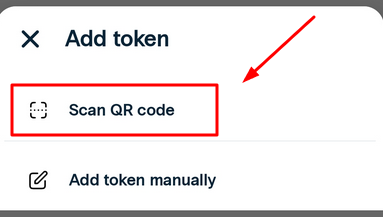

Выберите Сканировать QR-код.

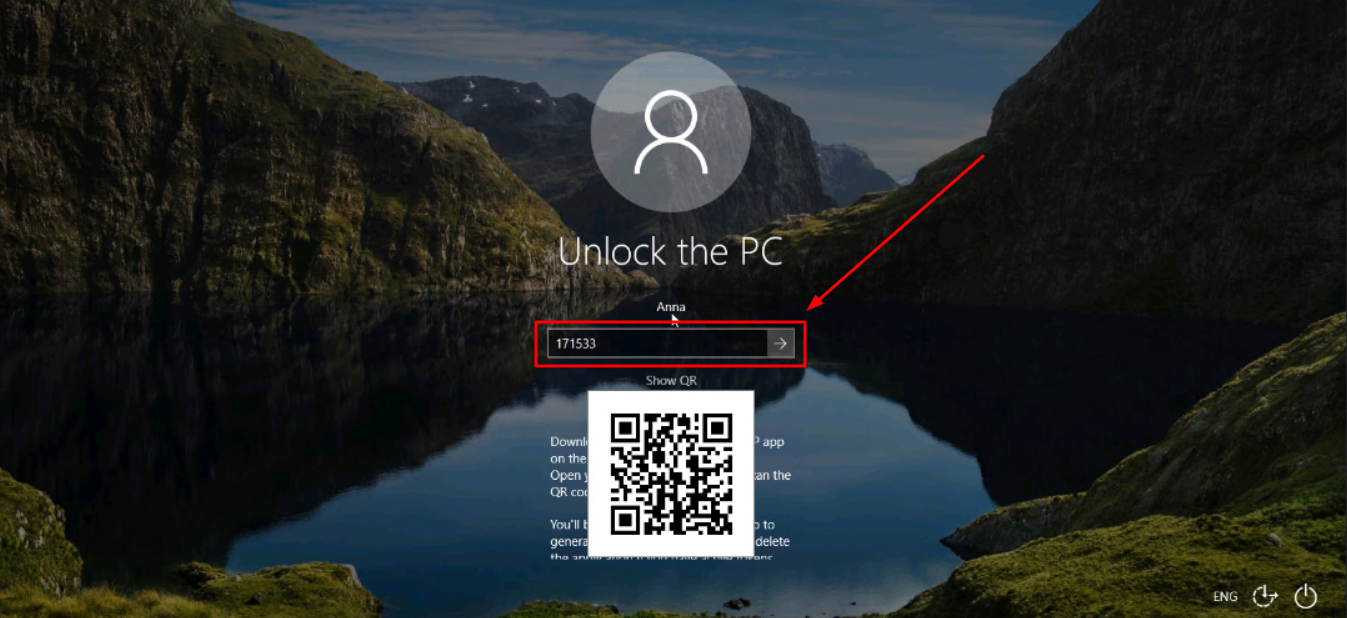

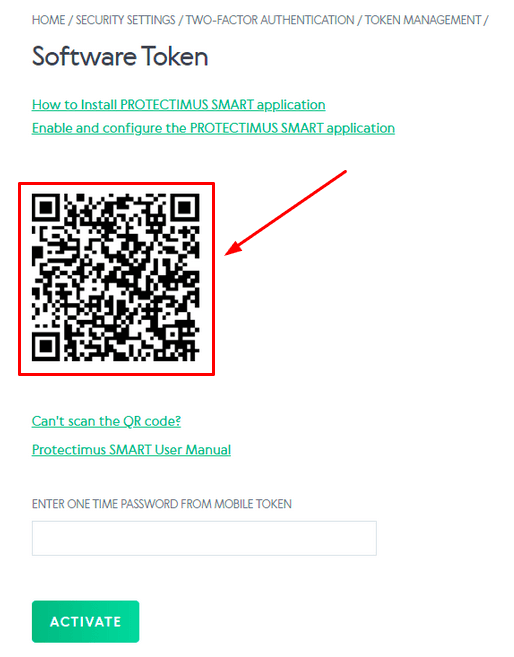

Наведите камеру вашего смартфона на QR-код, отображаемый на странице Volet.

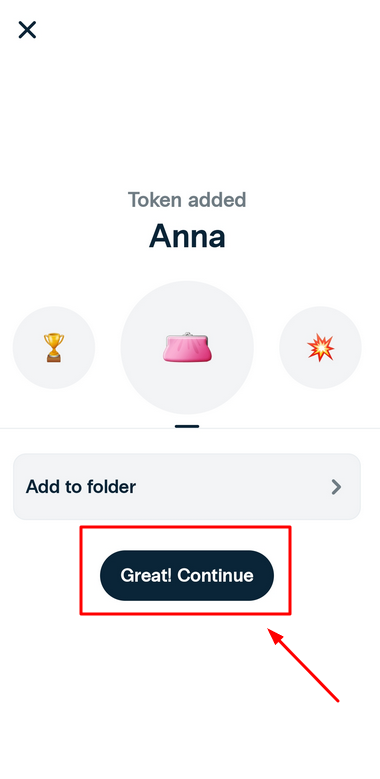

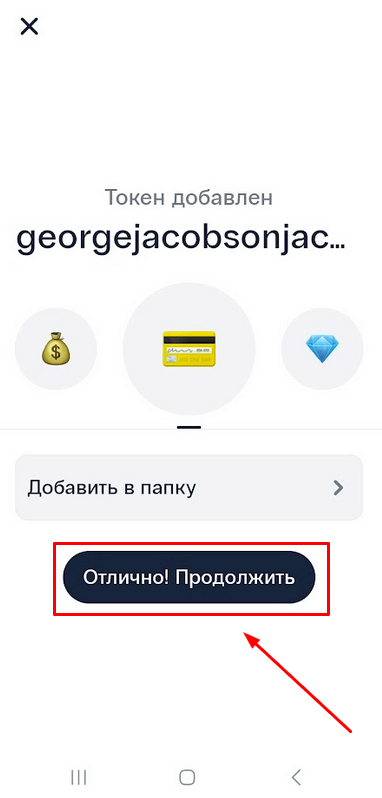

Приложение автоматически отсканирует QR-код и создаст токен.Note: Если по какой-либо причине вы не можете отсканировать QR-код, у вас также есть возможность добавить секретный ключ в приложение вручную.

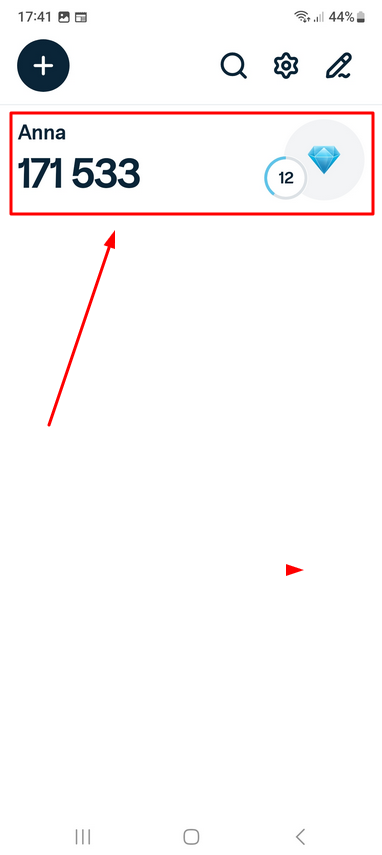

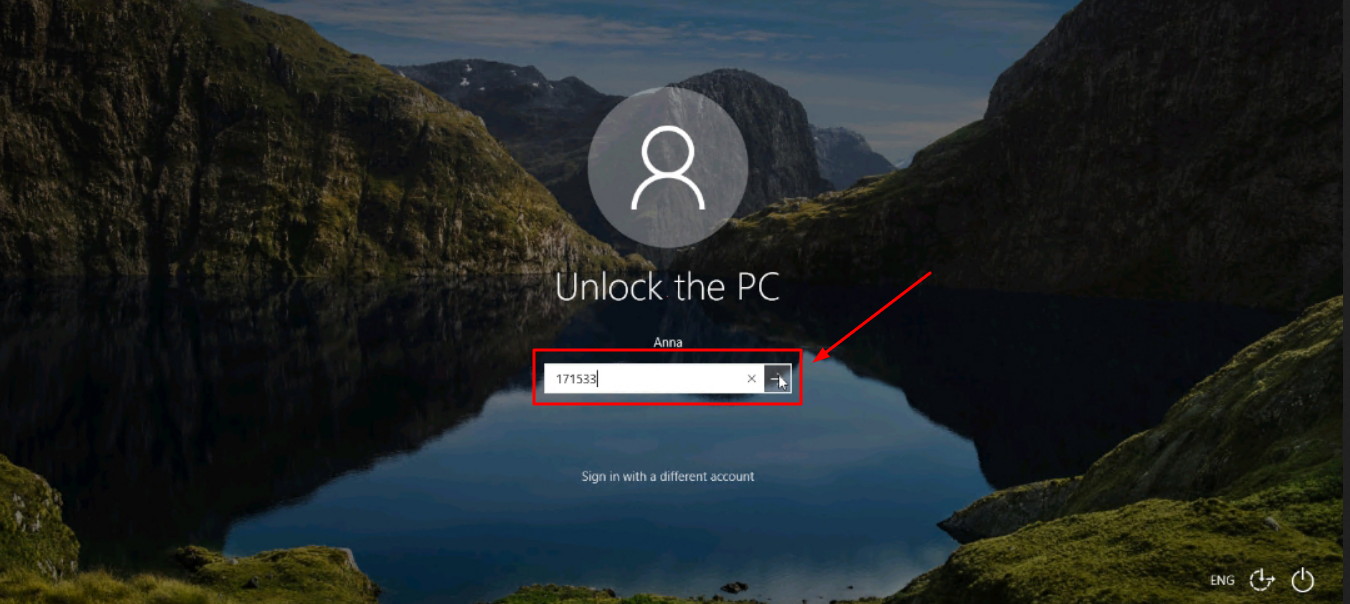

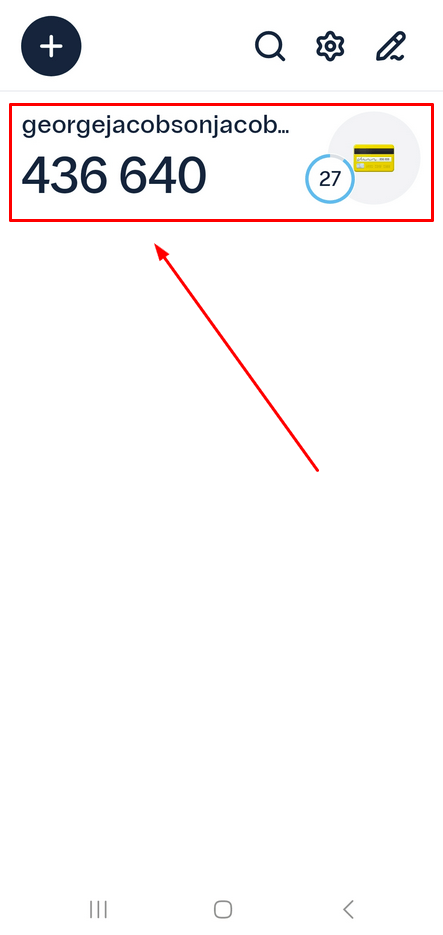

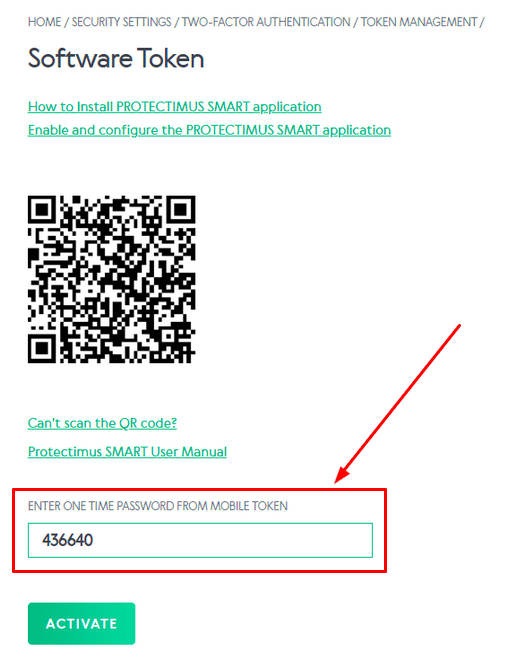

- Введите одноразовый пароль, отображаемый в приложении, в соответствующее поле на странице Volet, и нажмите кнопку ACTIVATE.

- Вы успешно создали токен двухфакторной аутентификации для своей учетной записи Volet. С этого момента каждый раз при входе в систему вы будете сначала вводить свой логин и пароль, а затем одноразовый пароль, сгенерированный приложением Protectimus Smart OTP.

Внимание! Не удаляйте приложение Protectimus Smart OTP со своего смартфона. Если вы захотите деактивировать или удалить токен из своей учетной записи Volet, вам также нужно будет ввести одноразовый пароль.

1.1. Как вручную добавить секретный ключ в приложение Protectimus Smart OTP

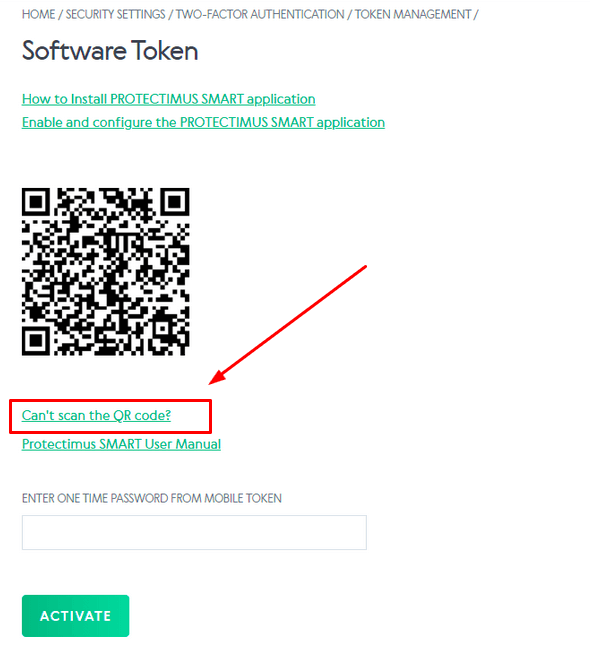

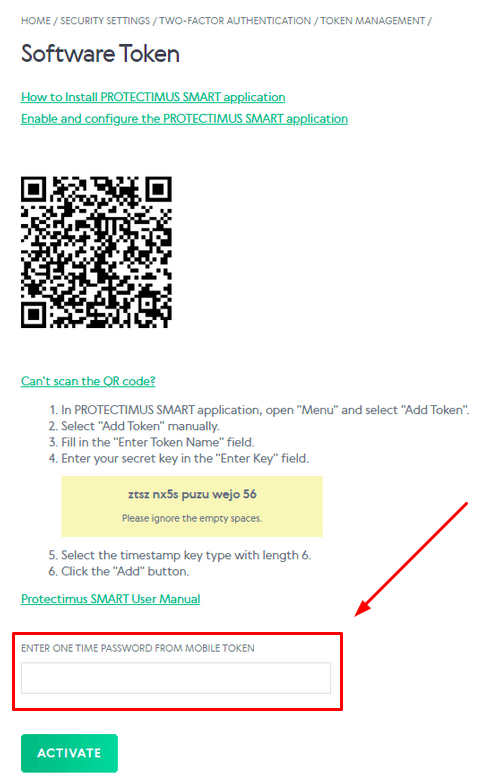

- Нажмите на “Can’t scan the QR code?” на странице настроек программного токена Volet.

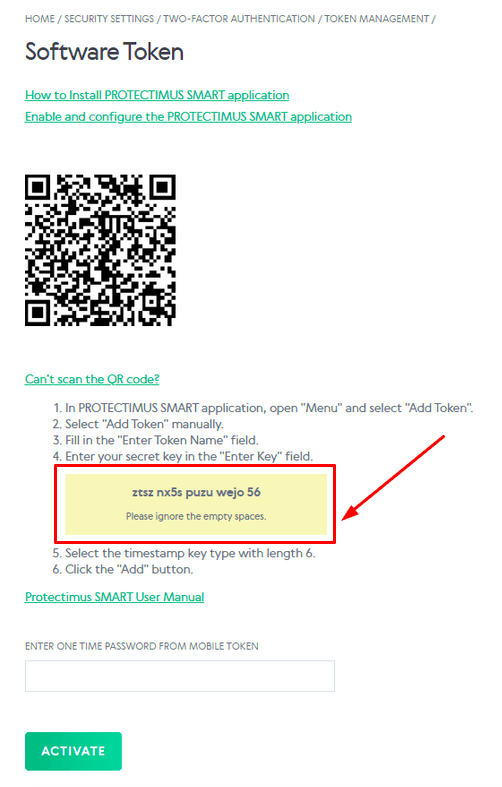

- Отобразится секретный ключ, который необходимо добавить в приложение Protectimus Smart OTP.

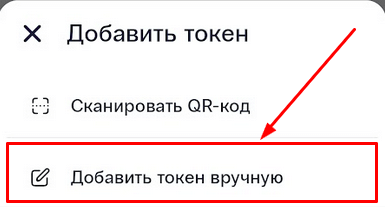

- В приложении Protectimus Smart OTP нажмите кнопку Добавить новый токен.

или

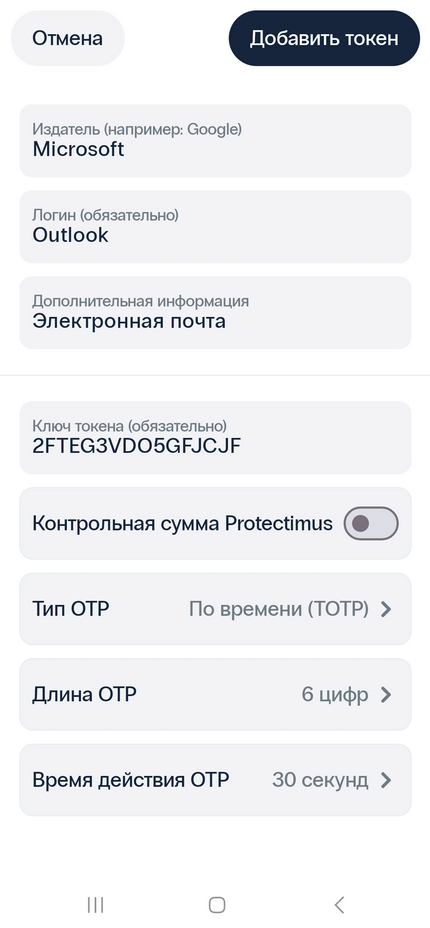

- Выберите Добавить токен вручную.

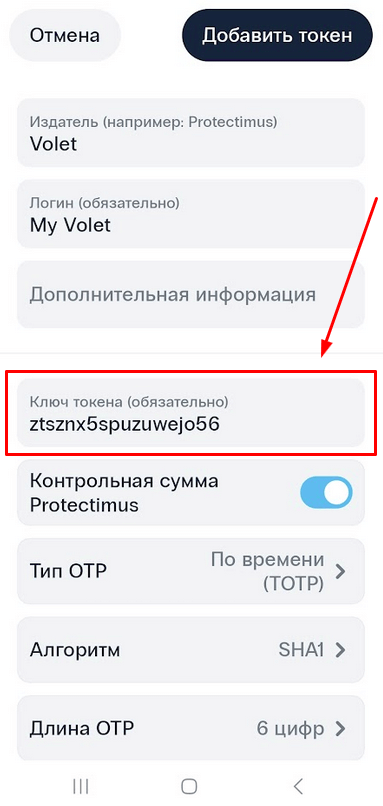

- Заполните необходимые поля:

| Издатель: | Volet |

| Логин: | Это название токена; добавьте любое имя, которое пожелаете. |

| Дополнительная информация: | Вы можете оставить это поле пустым или добавить примечание, если хотите. |

| Ключ токена: | Введите секретный ключ со страницы настроек токена в Volet (без пробелов). |

| Контрольная сумма Protectimus: | Оставьте как есть. |

| Тип OTP: | Оставьте как есть – По времени (TOTP). |

| Алгоритм: | Оставьте как есть – SHA1. |

| Длина OTP: | Оставьте как есть – 6 цифр. |

| Время действия OTP: | Оставьте как есть – 30 секунд. |

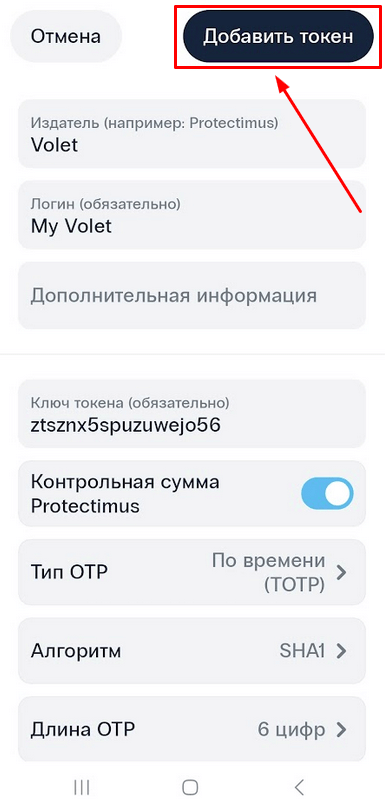

Сохраните изменения, нажав кнопку Добавить токен в правом верхнем углу.

- Введите одноразовый пароль, отображаемый в приложении, в соответствующее поле в Volet и нажмите кнопку ACTIVATE.

- Вы успешно создали токен двухфакторной аутентификации для своей учетной записи Volet. С этого момента каждый раз при входе в систему вы будете сначала вводить свой логин и пароль, а затем одноразовый пароль, сгенерированный приложением Protectimus Smart OTP.

Внимание! Не удаляйте приложение Protectimus Smart OTP со своего смартфона. Если вы захотите деактивировать или удалить токен из своей учетной записи Volet, вам также нужно будет ввести одноразовый пароль.

2. Дополнительные настройки приложения Protectimus SMART OTP

Protectimus Smart OTP — это бесплатное приложение для двухфакторной аутентификации (2FA), которое позволяет генерировать одноразовые пароли (OTP). Оно может быть использовано на любых сайтах, поддерживающих мультифакторную аутентификацию (MFA).Protectimus Smart OTP поддерживает множество функций, включая:

- Облачное резервное копирование в зашифрованном виде;

- Возможность переноса токенов на новый телефон;

- Импорт токенов из Google Authenticator;

- Защиту приложения PIN-кодом и биометрической аутентификацией (Touch ID и Face ID);

- Поддержку всех алгоритмов генерации одноразовых паролей OATH (HOTP, TOTP и OCRA);

- 6- и 8-значные одноразовые пароли;

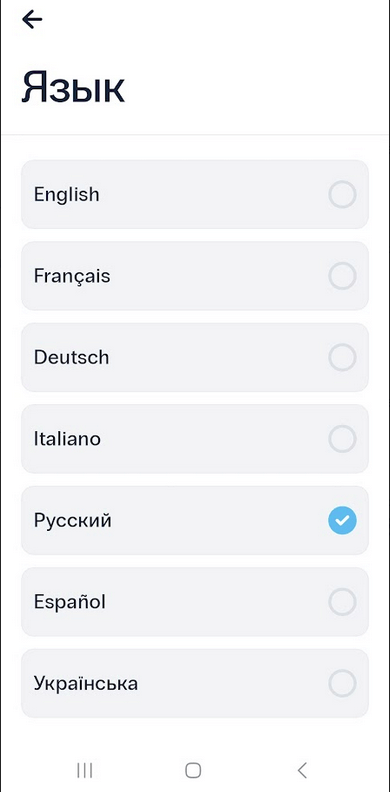

- Поддержку нескольких языков (английский, французский, немецкий, итальянский, испанский, русский и украинский);

- Удобное распределение OTP токенов по папкам;

- Возможность кастомизации токенов, добавляя разные эмодзи и описания.

2.1. Добавление токенов для других учетных записей или веб-сайтов

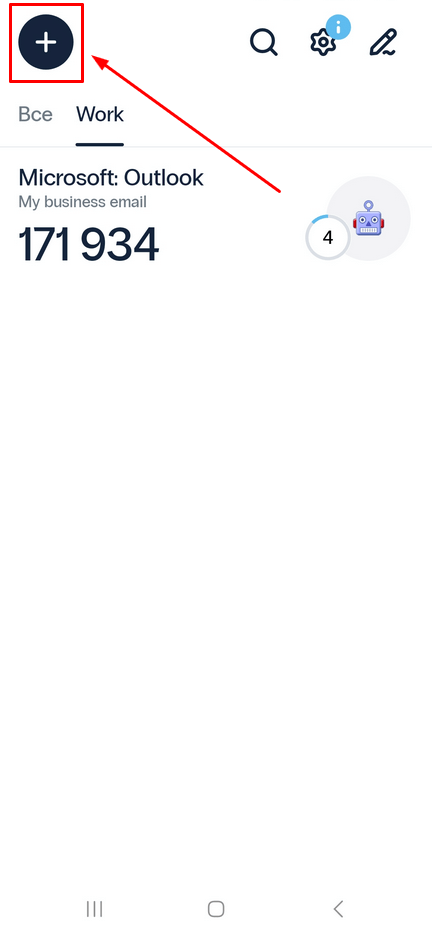

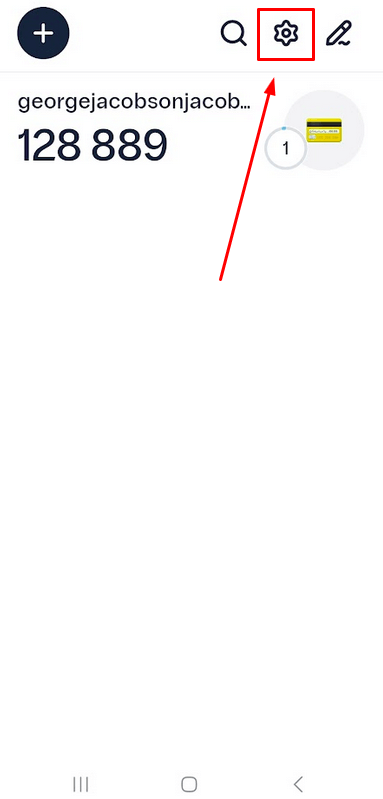

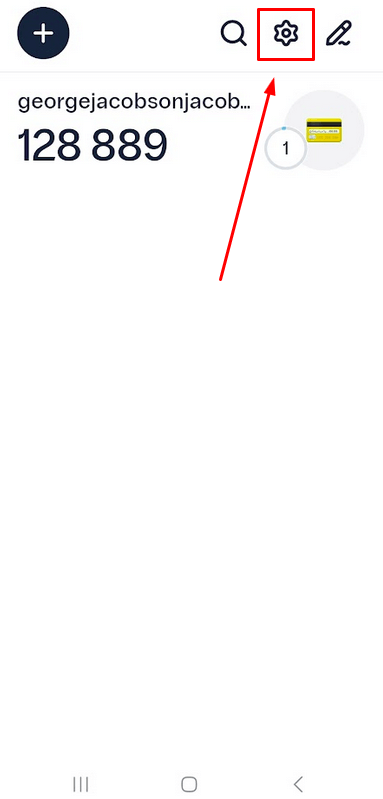

- Чтобы добавить новый токен, откройте приложение двухфакторной аутентификации Protectimus Smart OTP и нажмите на значок плюса в левом верхнем углу.

- Вы можете добавить токен двумя способами — отсканировать QR-код с секретным ключем или ввести секретный ключ вручную.

Если вы выберете опцию Сканировать QR-код, просто наведите камеру вашего смартфона на QR-код на странице настроек безопасности веб-сайта, который вы хотите защитить двухфакторной аутентификацией. Приложение автоматически отсканирует QR-код и создаст токен.

- Если вы выберете опцию Добавить токен вручную, вам нужно будет ввести название токена (Логин), секретный ключ (Ключ токена), выбрать алгоритм генерации OTP (Тип OTP), длину и срок действия одноразовых паролей. Затем сохраните изменения, нажав кнопку Добавить токен в правом верхнем углу.

Обратите внимание: если вы создаете токен для любой системы двухфакторной аутентификации кроме Protectimus, снимите флажок Контрольная сумма Protectimus.

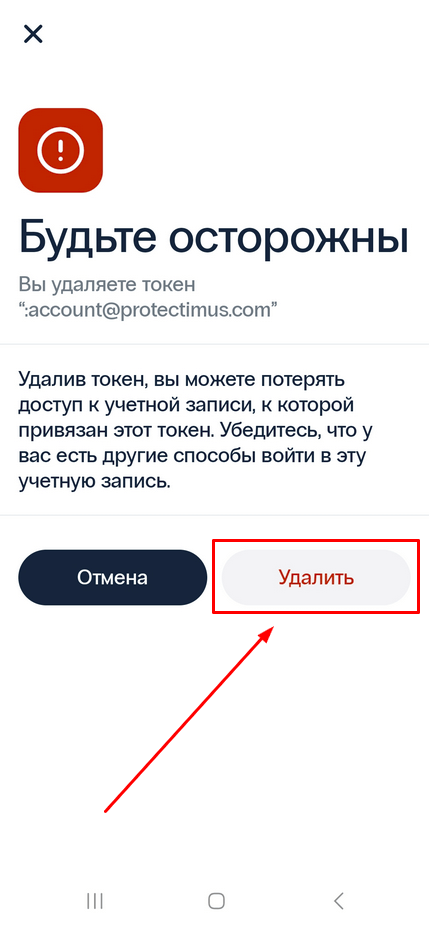

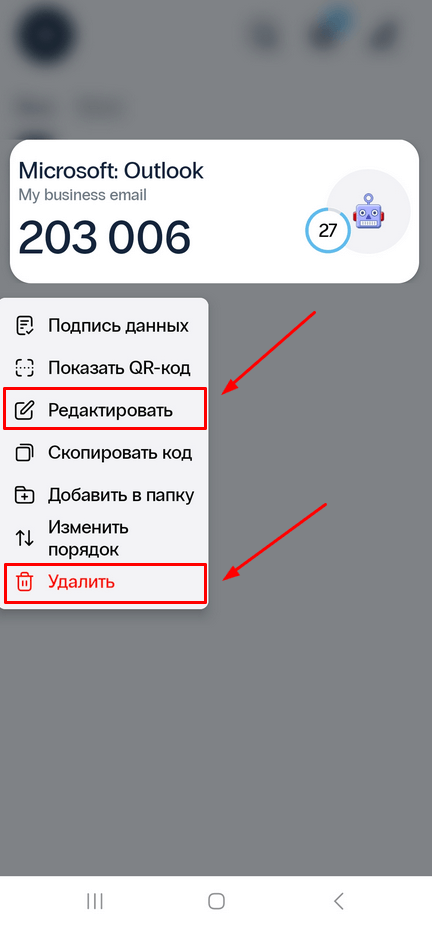

2.2. Редактирование и удаление токенов

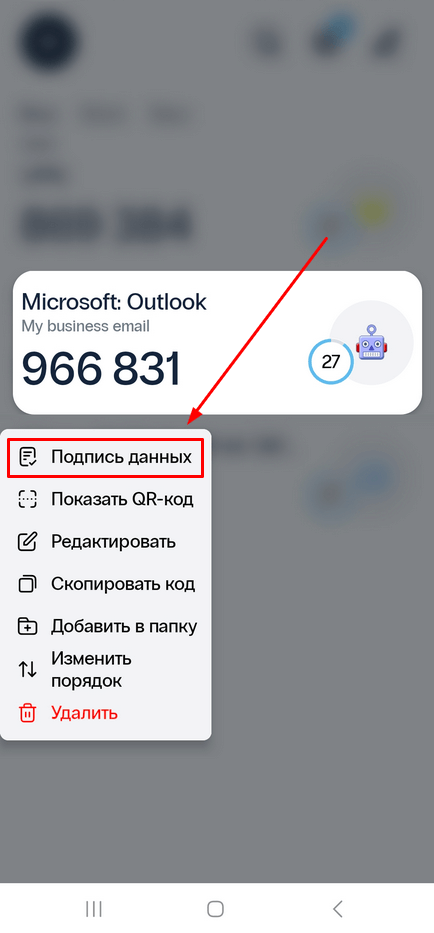

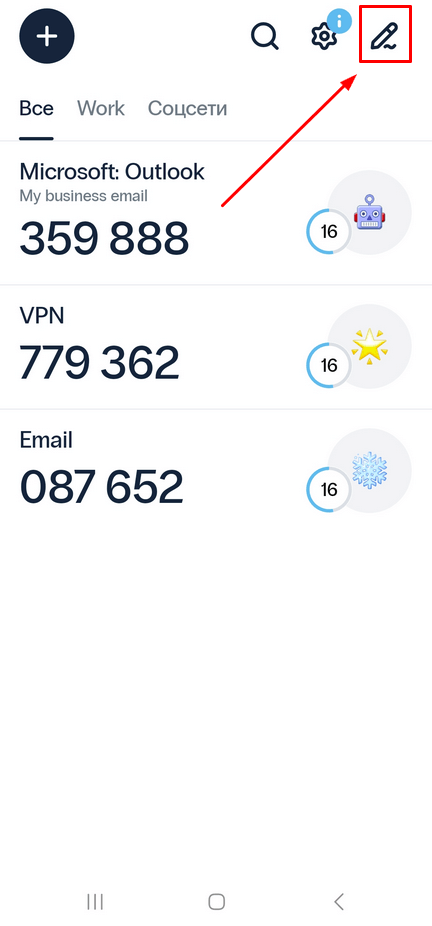

- Чтобы редактировать или удалить токен, удерживайте палец на его названии и выберите нужное действие. Кроме того, вы можете открыть меню редактирования токена, нажав на иконку ручки в правом верхнем углу экрана.

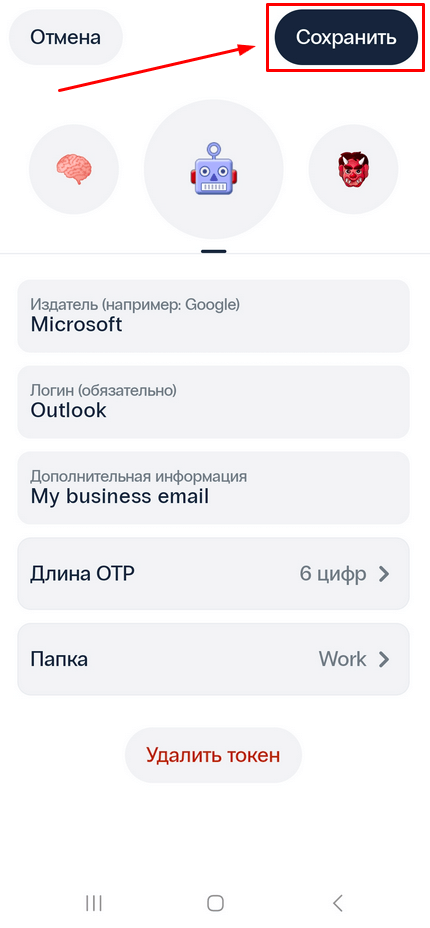

- В меню редактирования токена вы сможете выполнить следующие действия:

- изменить эмодзи токена,

- добавить название издателя,

- обновить название токена (Логин),

- добавить описание (Дополнительная информация),

- изменить длину OTP,

- назначить токен в папку.

Если вам нужно полностью удалить токен, достпна опция удаления.

После внесения изменений, нажмите кнопку Сохранить в правом верхнем углу.

2.3. Группировка токенов по папкам

- Чтобы упорядочить свои токены, вы можете разместить их в разных папках.

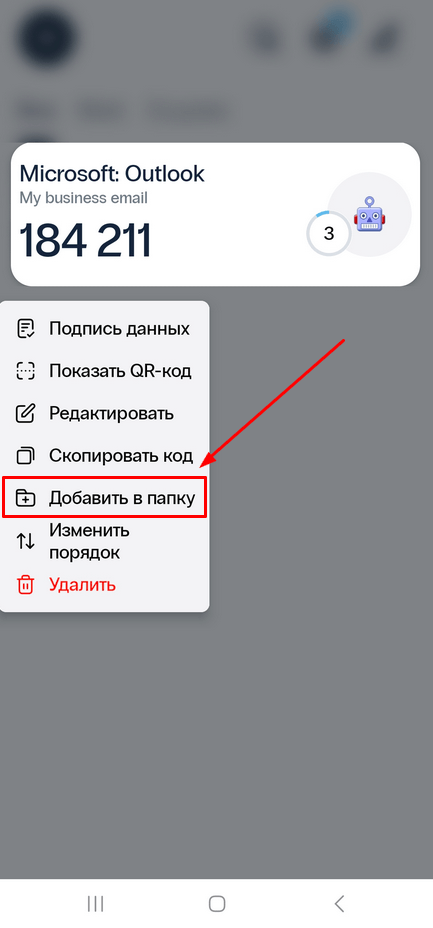

Чтобы добавить токен в папку, просто нажмите на его название и выберите опцию Добавить в папку.

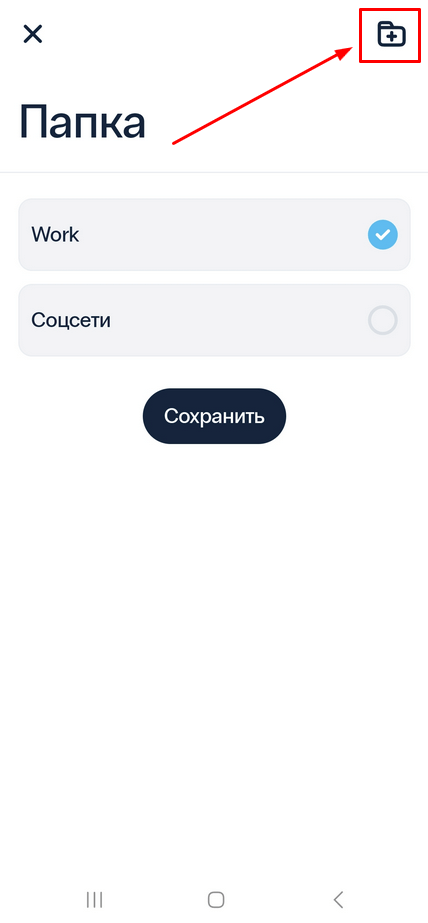

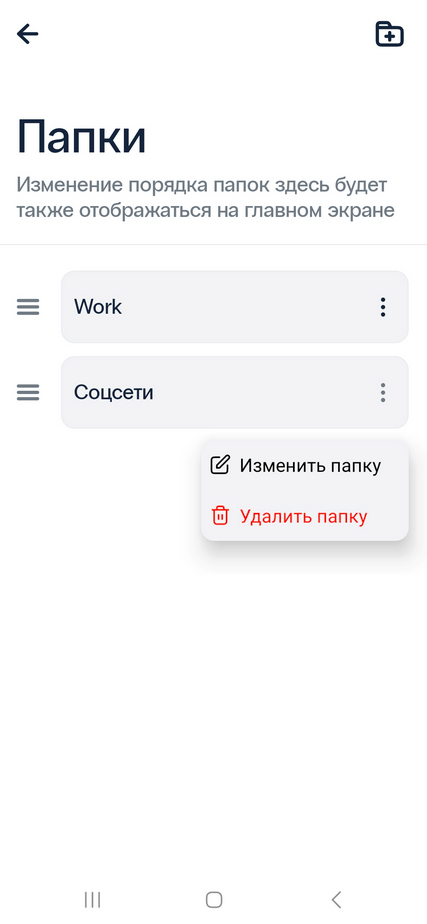

- Вы попадете в меню настроек папок, где вы можете либо выбрать существующую папку, либо создать новую. Если вы хотите создать новую папку, нажмите на значок в правом верхнем углу.

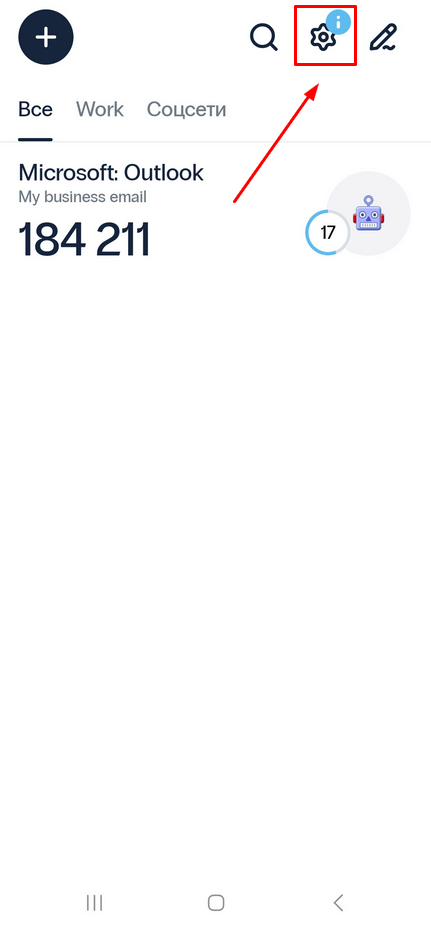

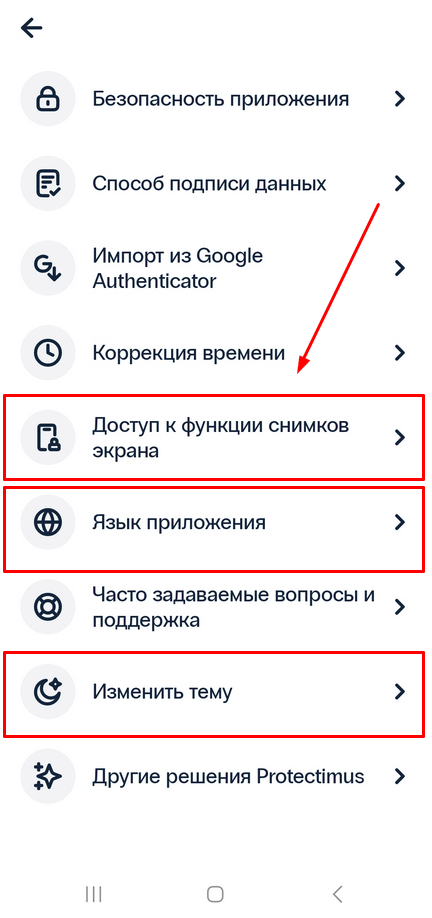

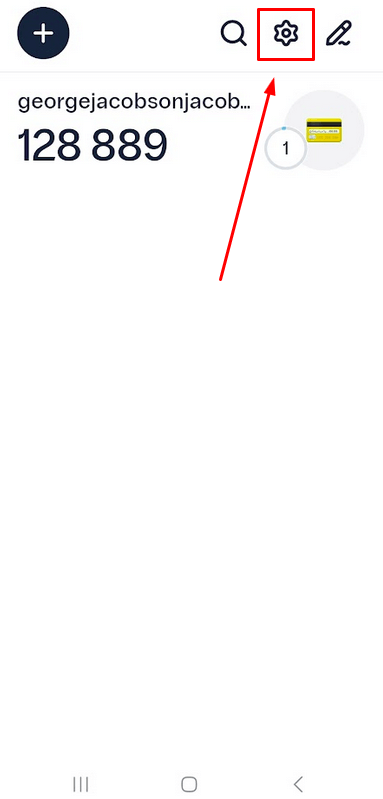

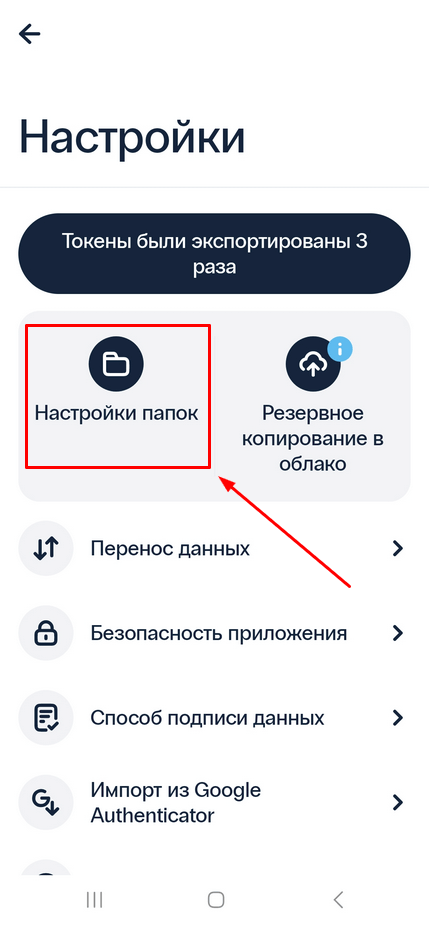

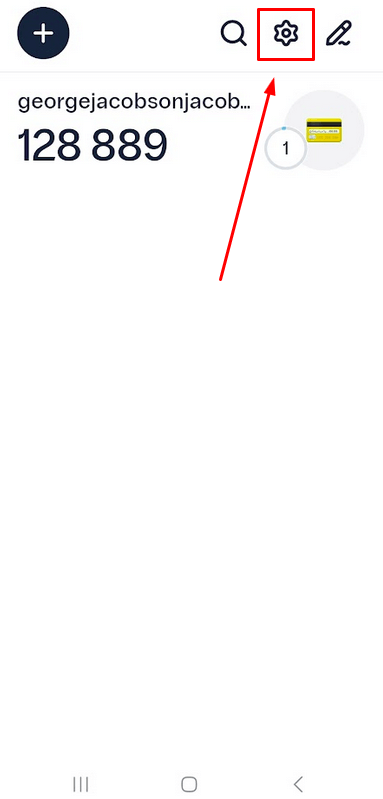

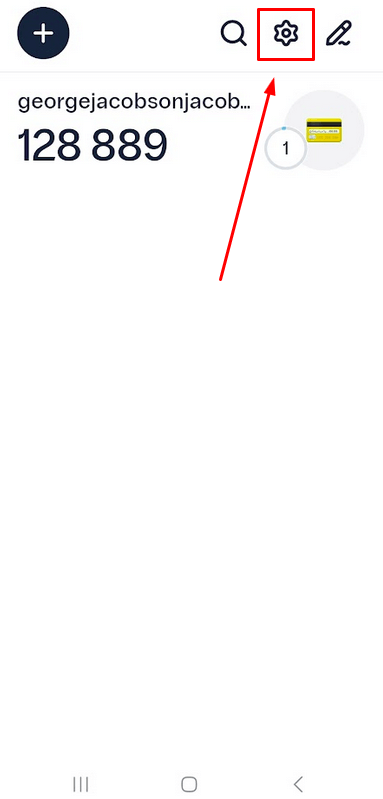

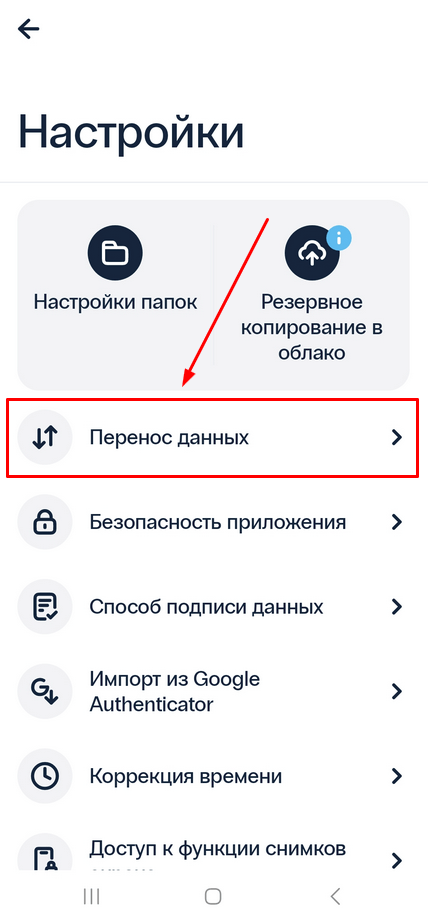

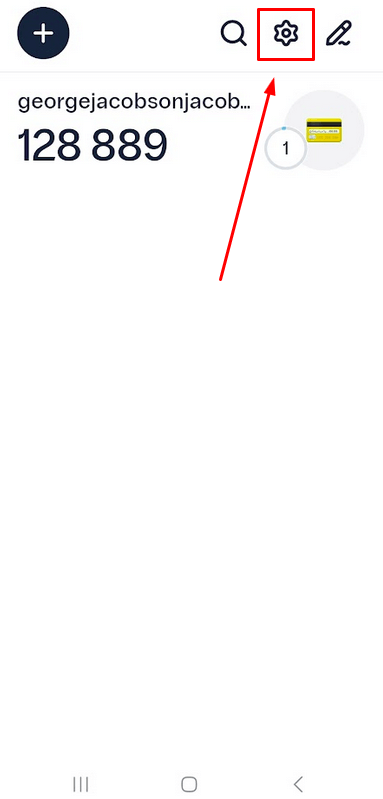

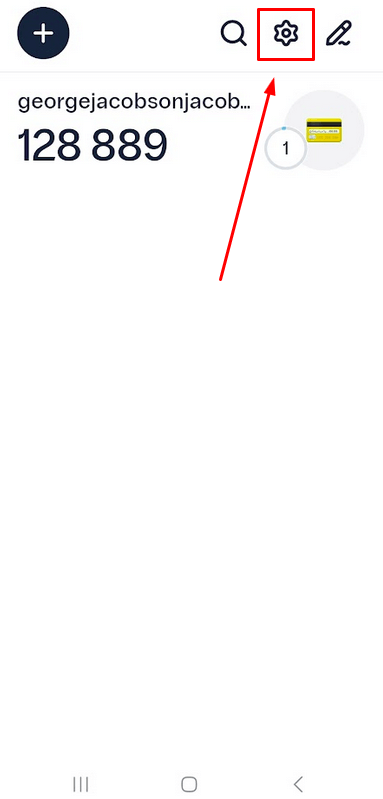

- Чтобы управлять папками в приложении Protectimus Smart OTP, нажмите на значок шестеренки в правом верхнем углу и перейдите на в меню настроек.

- Выберите Настройки папок.

- Здесь вы можете редактировать, удалять и создавать новые папки, а также редактировать токены в любой папке.

2.4. Изменение порядка токенов

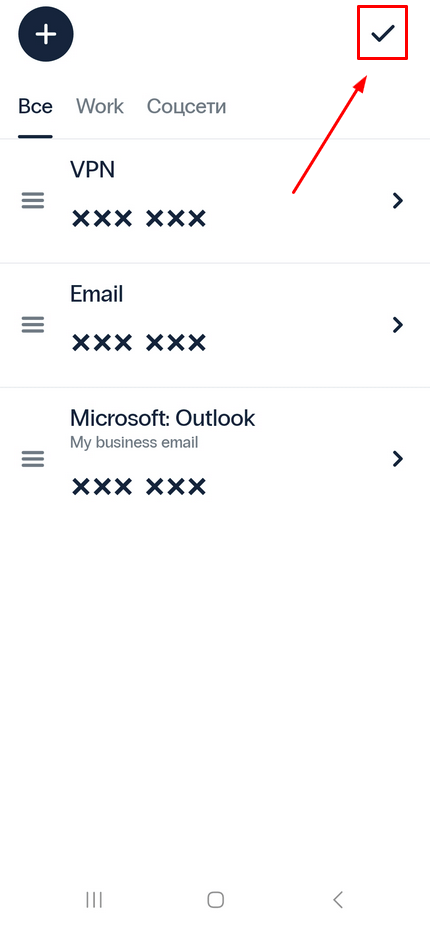

Вы можете настроить порядок своих токенов по своему усмотрению. С помощью этой функции вы можете быстро получить доступ к своим наиболее часто используемым токенам.- Для этого откройте меню редактирования токенов, нажав на иконку ручки в верхнем правом углу.

- Затем просто перетащите токены, чтобы переупорядочить их в нужном порядке. Сохраните изменения, нажав на галочку в правом верхнем углу.

2.5. Резервное копирование в облако

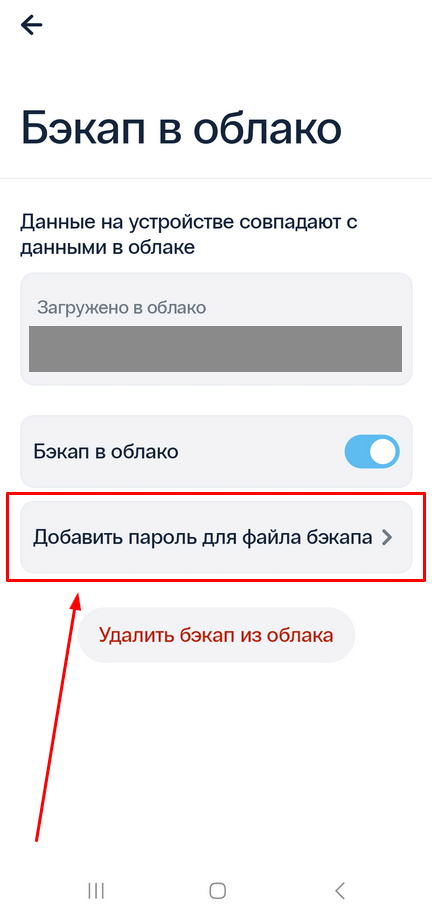

Чтобы не потерять ваши OTP токены в случае потери устройства или случайного удаления приложения 2FA, рекомендуем использовать функцию резервного копирования в облако. Кроме того, мы настоятельно рекомендуем защитить файл резервной копии паролем для повышения безопасности.Для управления файлами бэкапа перейдите на страницу Резервное копирование в облако, где вы можете активировать, обновлять, восстанавливать или удалять свои резервные копии.

Используя эту функцию, вы можете быть уверены, что ваши OTP токены всегда будут доступны и защищены, даже в неожиданных обстоятельствах.

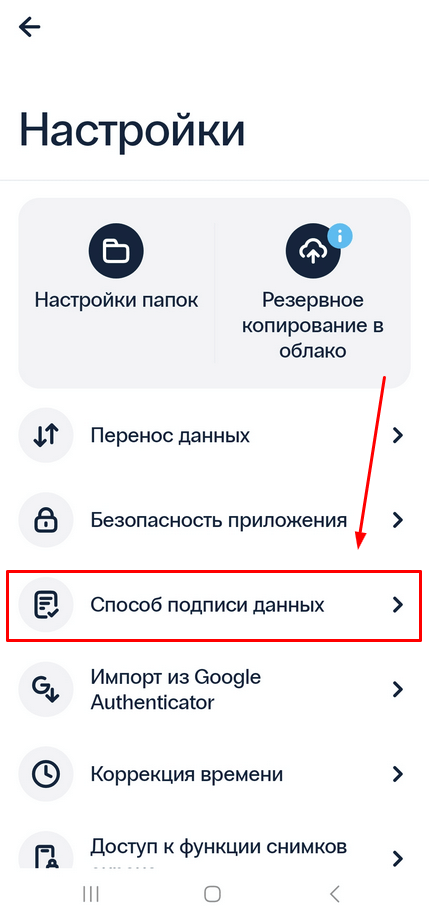

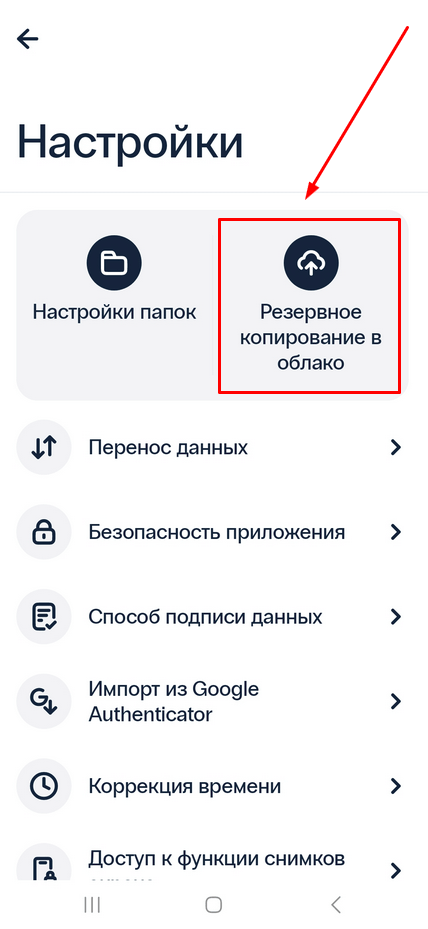

- Перейдите в Настройки.

- Выберите Резервное копирование в облако.

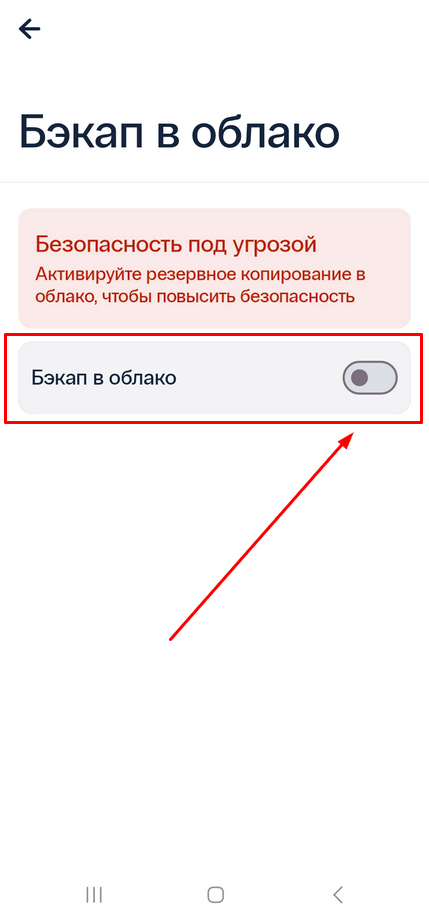

- Если функция бэкапа в облако еще не активирована, включите ее.

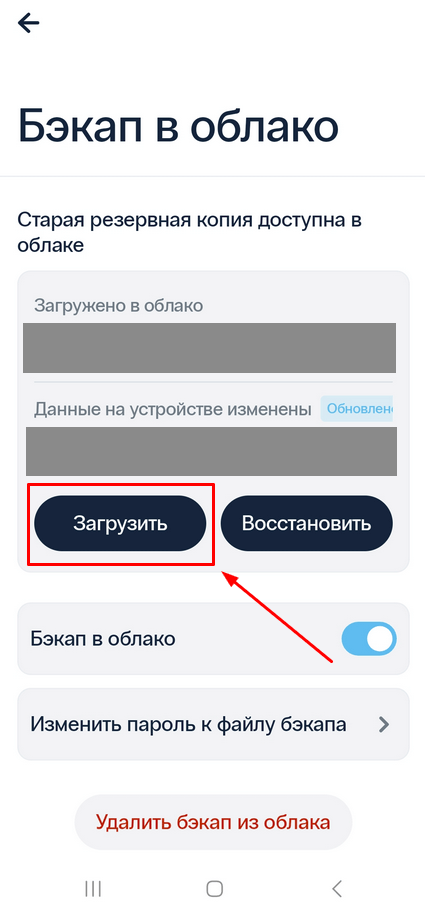

- Если функция резервного копирования активирована и вы вносили какие-либо изменения, вы можете Восстановить предыдущую версию или Обновить файл резервной копии.

Нажмите кнопку Загрузить, чтобы загрузить последние изменения в облако.

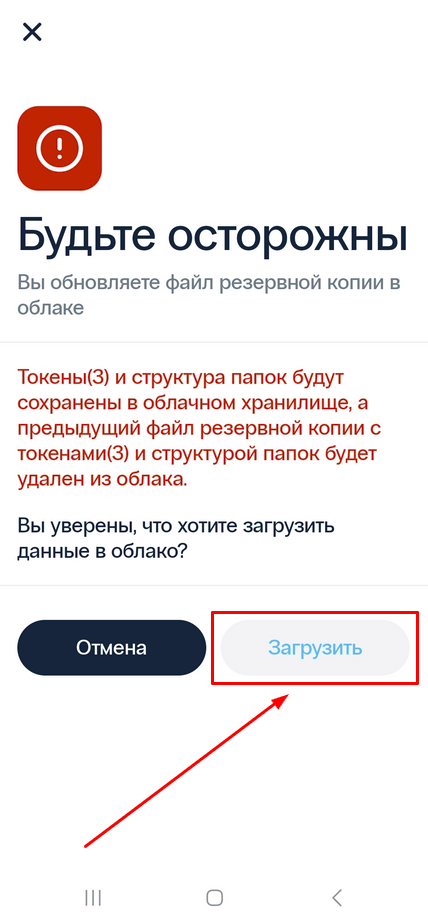

- Вы увидите сообщение-предупреждение. Если вы уверены, что хотите загрузить текущую версию приложения и OTP токены в облако, нажмите Обновить. Пожалуйста, обратите внимание, что это приведет к удалению предыдущих резервных копий.

Внимание! Чтобы защитить файл резервной копии, рекомендуем установить пароль. Используйте кнопку «Добавить пароль для файла бэкапа».

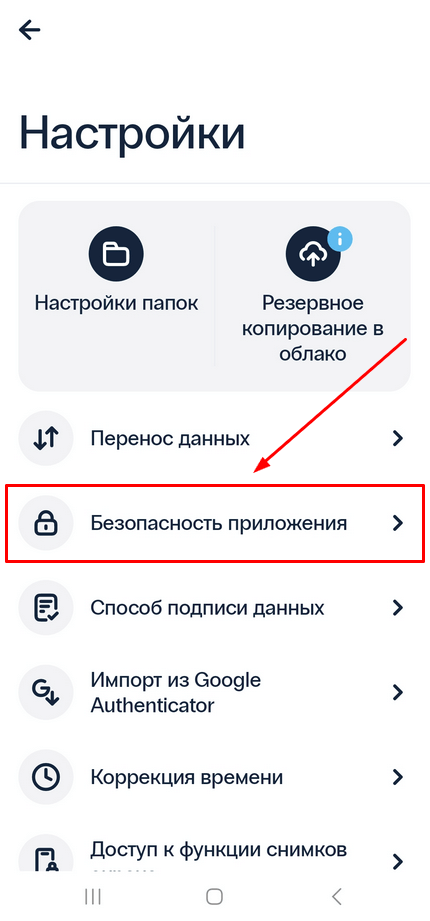

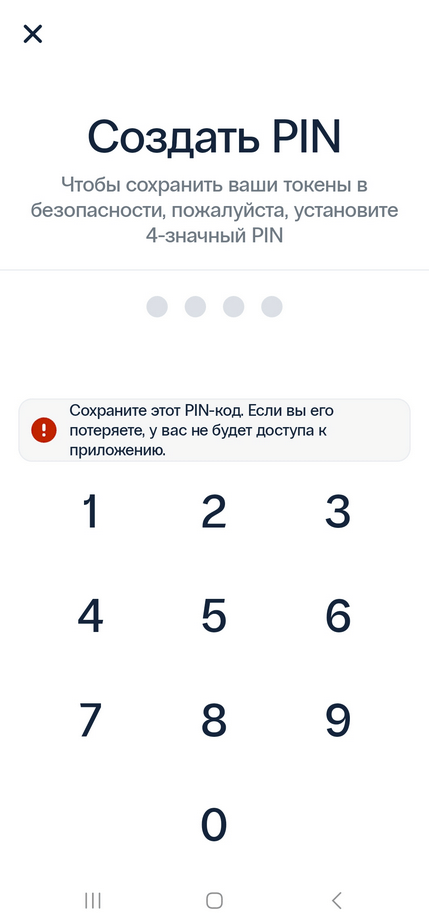

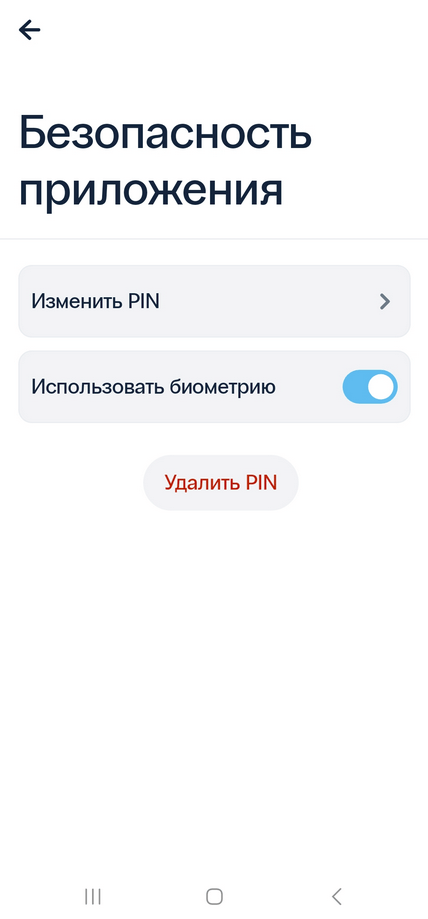

2.6. Безопасность приложения (PIN и биометрическая аутентификация)

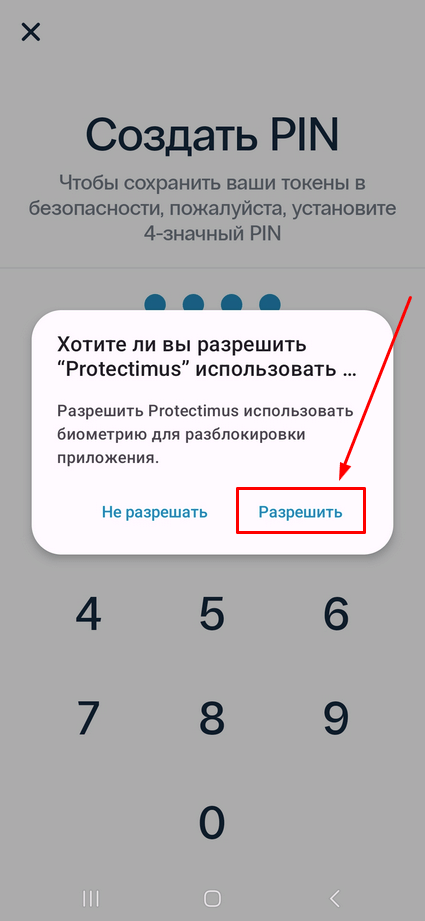

Чтобы сохранить ваши токены в безопасности, рекомендуем защитить доступ к приложению двухфакторной аутентификации Protectimus Smart OTP с помощью PIN-кода или биометрической аутентификации.Чтобы устаносить PIN-код или биометрическую аутентификацию с помощью отпечатка пальца или идентификатора лица, выполните следующие действия:

- Перейдите в Настройки.

- Выберите пункт Безопасность приложения.

- Создайте уникальный PIN-код для приложения-аутентификатора.

- Приложение предложит вам разрешить биометрическую аутентификацию для облегчения доступа.

- Вы можете изменить PIN-код и включать или отключать биометрическую аутентификацию на странице Безопасность приложения.

Выполнив эти простые шаги, вы обеспечите максимальную безопасность своего приложения двухфакторной аутентификации Protectimus Smart OTP.

2.7. Перенос токенов на новый телефон

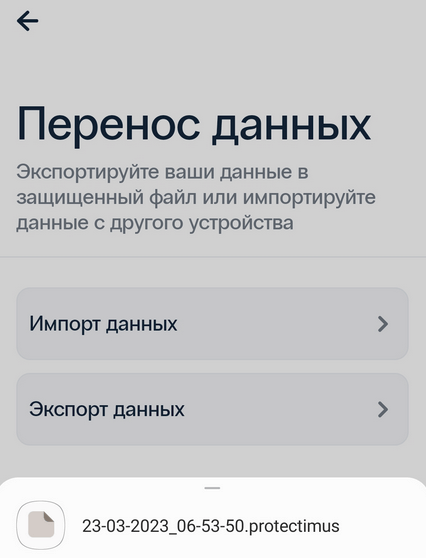

Функция Перенос данных, позволяет легко переносить токены с одного телефона на другой или загружать и хранить файлы резервной копии в удобном для вас месте. С помощью этой функции вы можете экспортировать свои данные в зашифрованный файл, защищенный паролем.- Перейдите в Настройки.

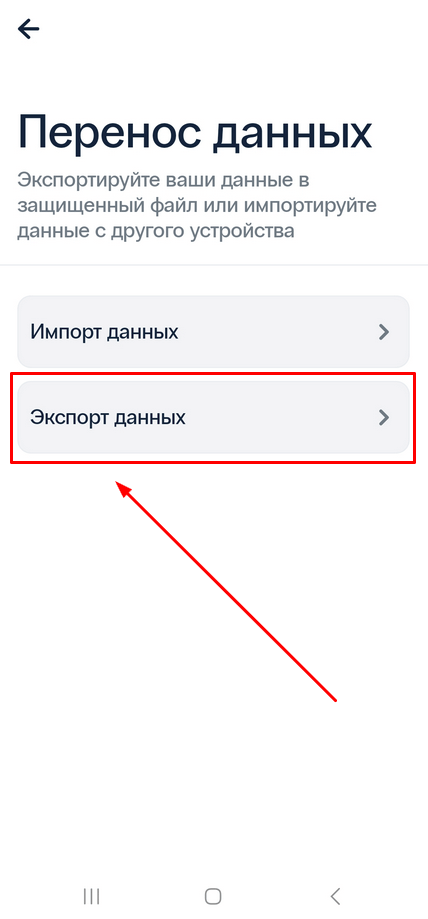

- Выберите пункт Перенос данных option.

- Если вы хотите перенести токены с текущего устройства на другое, выберите Экспорт данных. Если же вы хотите импортировать сохраненные данные на свое устройство, выберите Импорт данных.

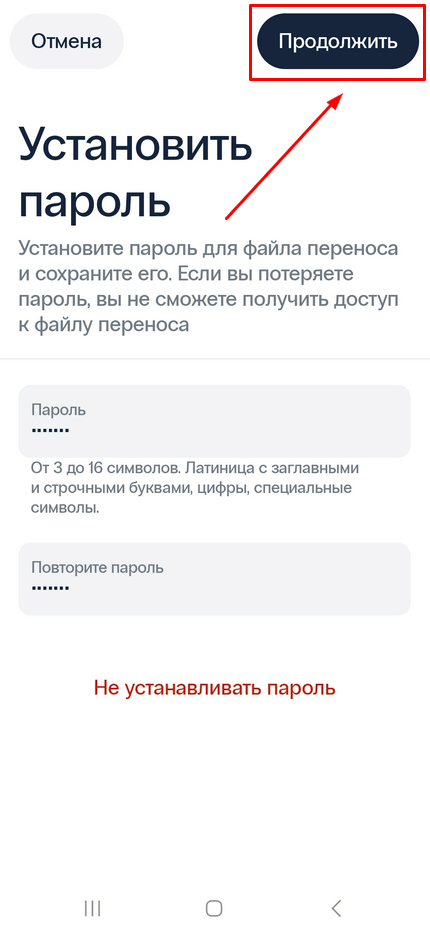

- Если вы решили экспортировать токены, создайте надежный пароль и нажмите Продолжить, чтобы сгенерировать файл, содержащий все ваши данные.

- Не забудьте сохранить этот файл, чтобы позже вы могли импортировать свои токены на новое устройство.

2.8. Импорт из Google Authenticator

Вы можете легко перенести свои токены из 2FA приложения Google Authenticator в приложение Protectimus Smart OTP.Для начала переноса токенов откройте приложение Google Authenticator и:

- Нажмите на кнопку меню, расположенную в правом верхнем углу;

- Выберите «Перенос аккаунтов»;

- Затем выберите «Экспорт аккаунтов»;

- Выберите токены, которые вы хотите перенести в Protectimus Smart OTP;

- Нажмите «Далее», и вы увидите QR-код, отсканируйте этот QR-код, используя приложение Protectimus Smart OTP.

В приложении Protectimus Smart OTP:

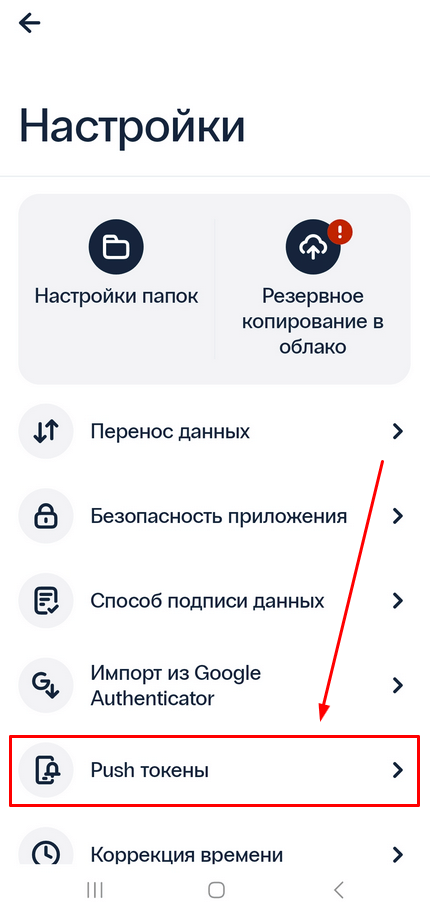

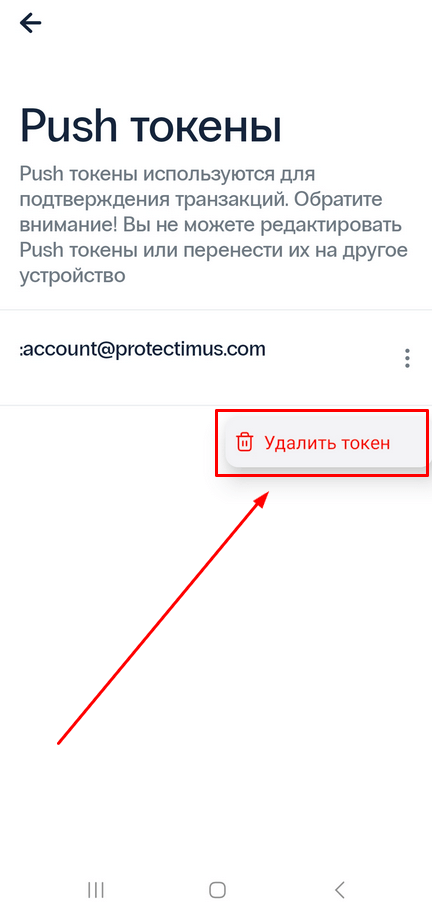

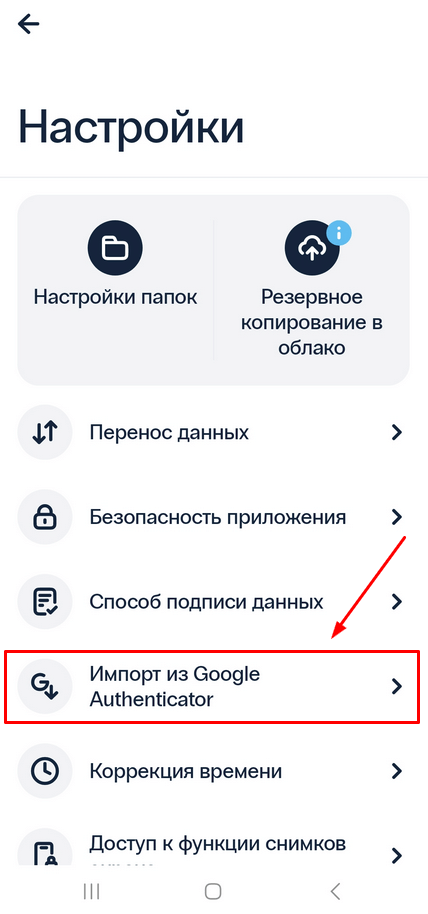

- Перейдите в Настройки.

- Выберите функцию Импорт из Google Authenticator, отсканируйте QR-код, сгенерированный Google Authenticator, и дождитесь завершения процесса импорта.

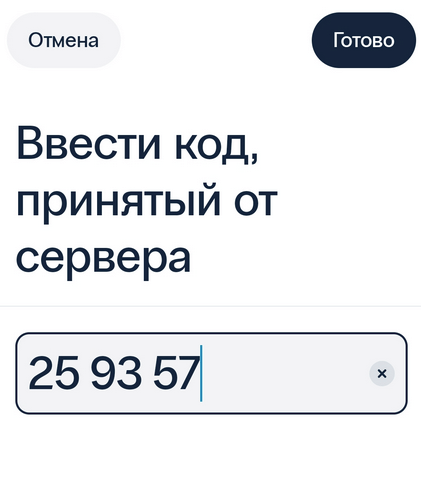

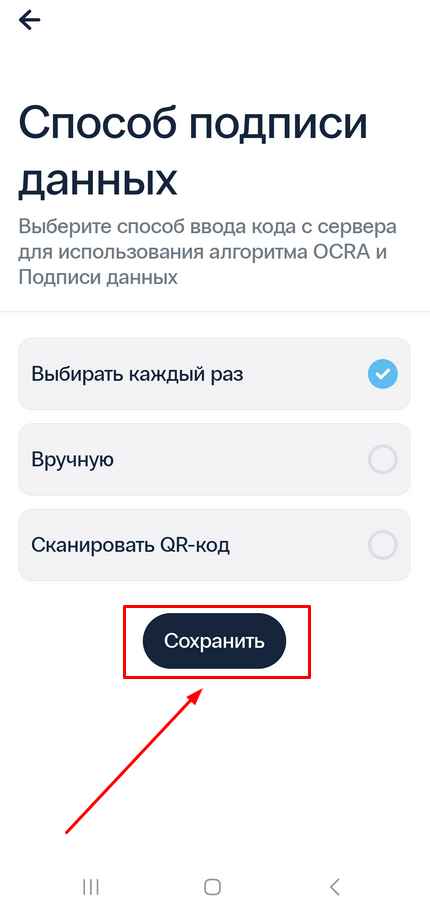

2.9. Коррекция времени

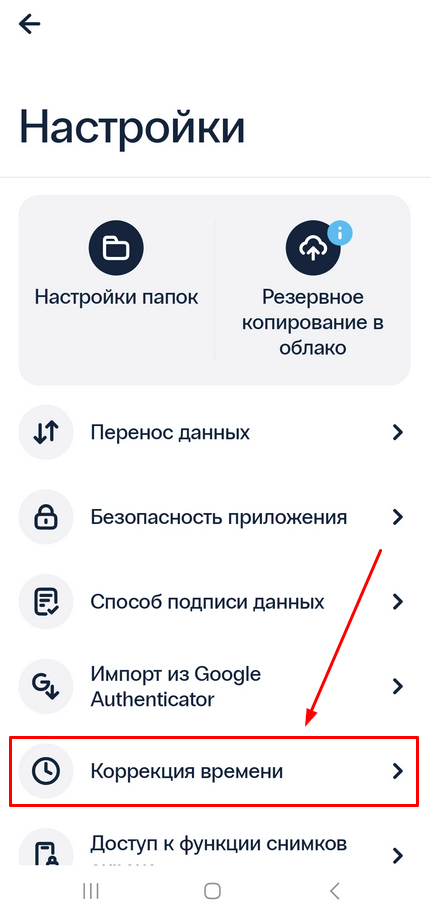

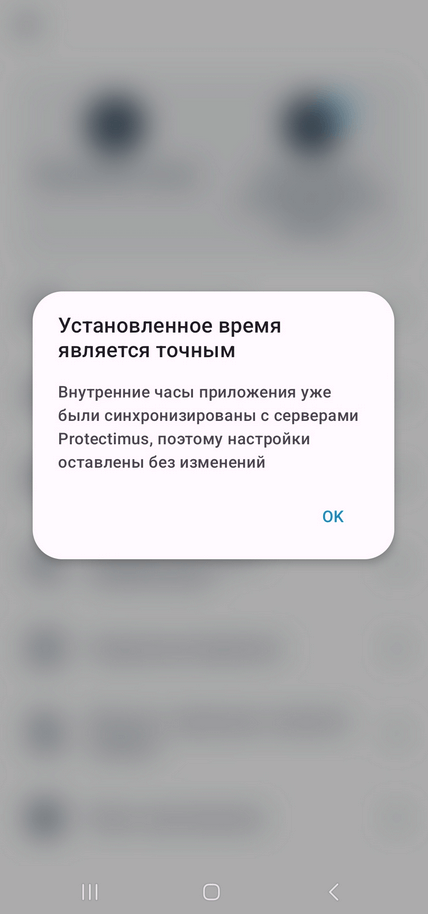

Если вы видите сообщение «Одноразовый код недействителен» при попытке ввести одноразовый пароль, это может быть связано с расхождением во времени между вашим токеном и сервером двухфакторной аутентификации. Для решения этой проблемы может потребоваться коррекция времени.Чтобы синхронизировать внутренние часы вашего приложения Protectimus Smart OTP с серверами Protectimus:

- Перейдите в Настройки.

- Выберите пункт Коррекция времени.

- Если все в порядке, вы увидите сообщение, подтверждающее, что время уже правильное.

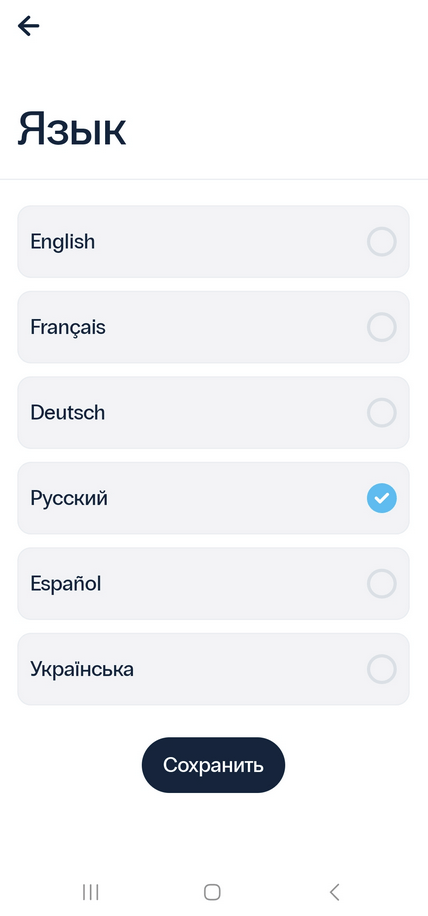

2.10. Язык приложения

В настоящее время аутентификатор Protectimus Smart OTP доступен на английском, французском, немецком, итальянском, испанском, русском и украинском языках.

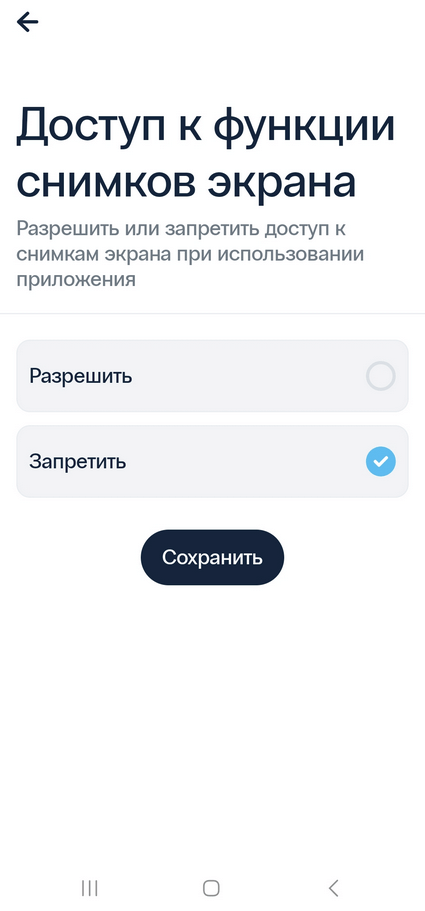

2.11. Доступ к функции снимков экрана

В целях повышения безопасности мы не рекомендуем включать доступ к снимку экрана.

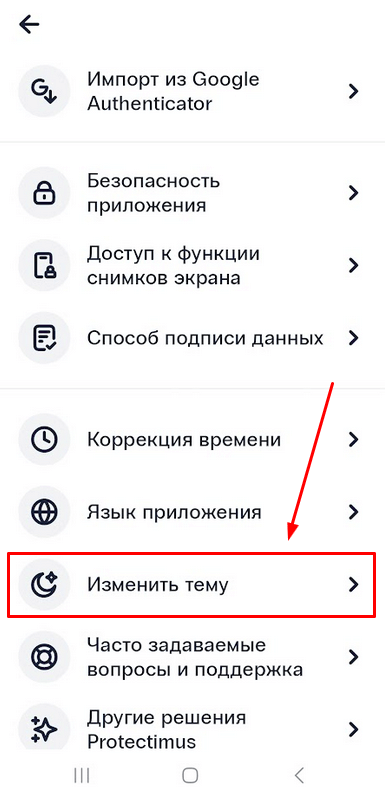

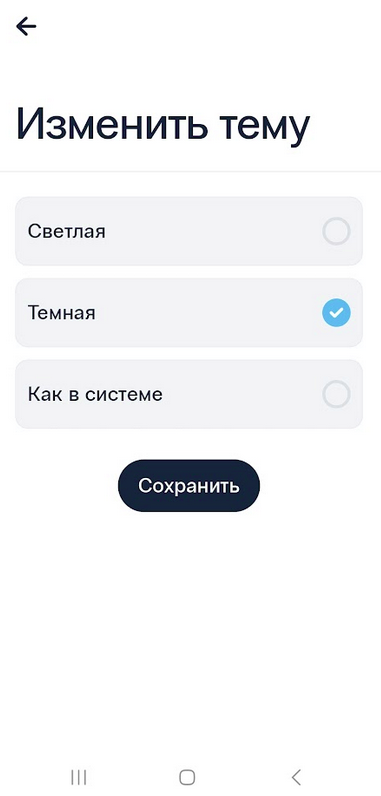

2.12. Изменение темы на светлую или темную

Вы также можете выбрать темную или светлую тему в соответствии с вашими предпочтениями.Чтобы изменить эту настройку, перейдите в настройки приложения.

Нажмите на Изменить тему.

Выберите нужный вариант и нажмите Сохранить.

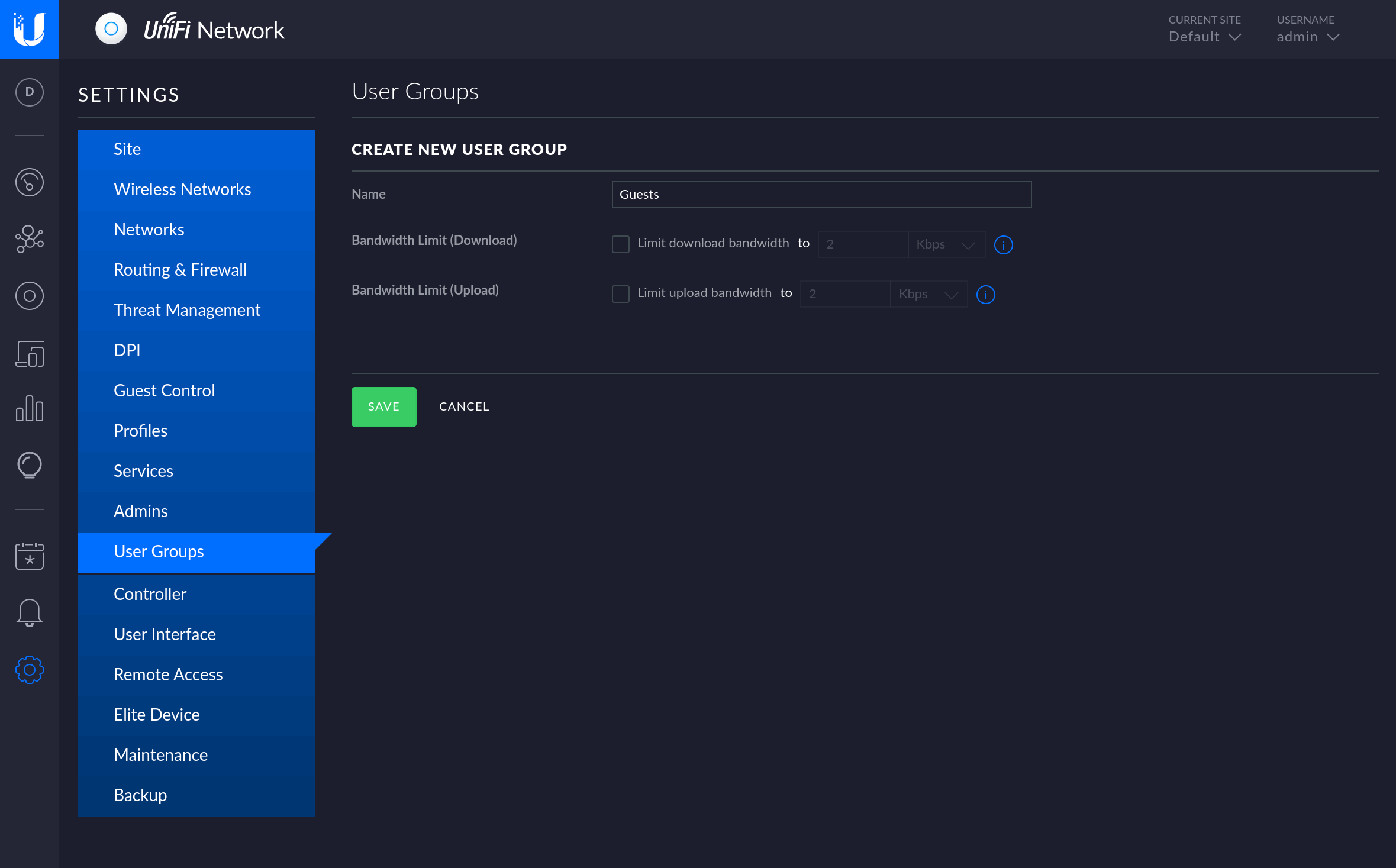

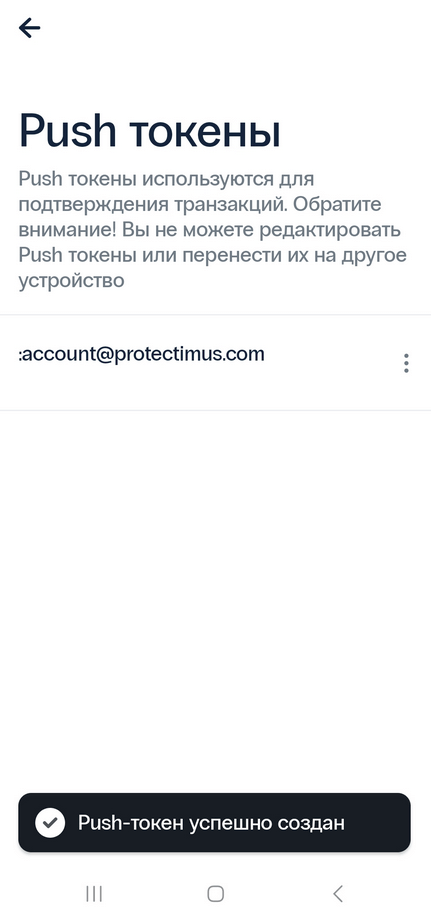

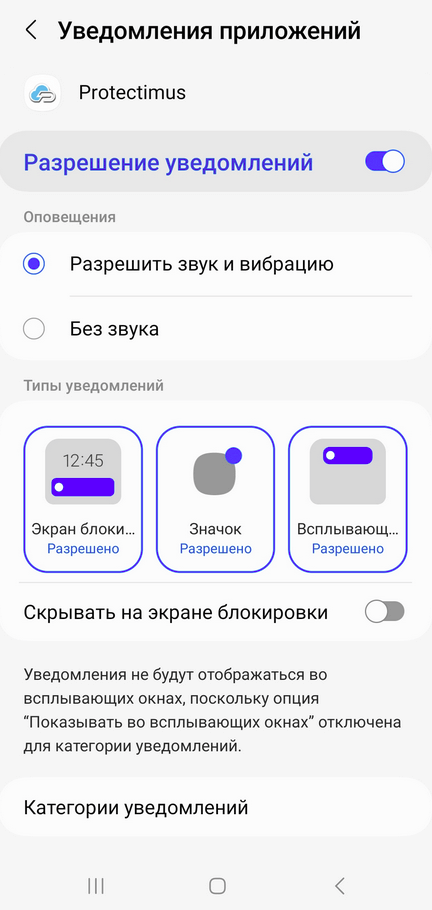

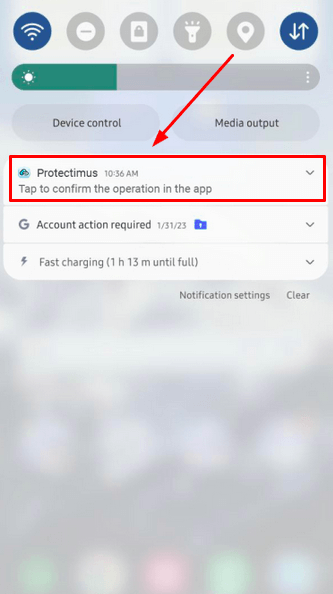

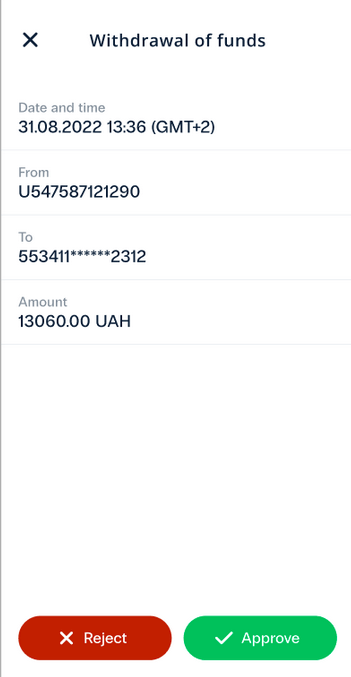

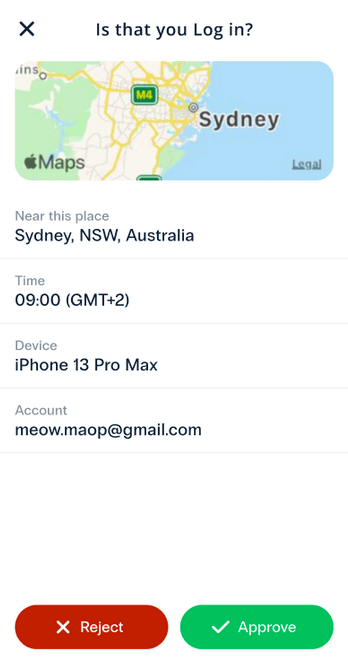

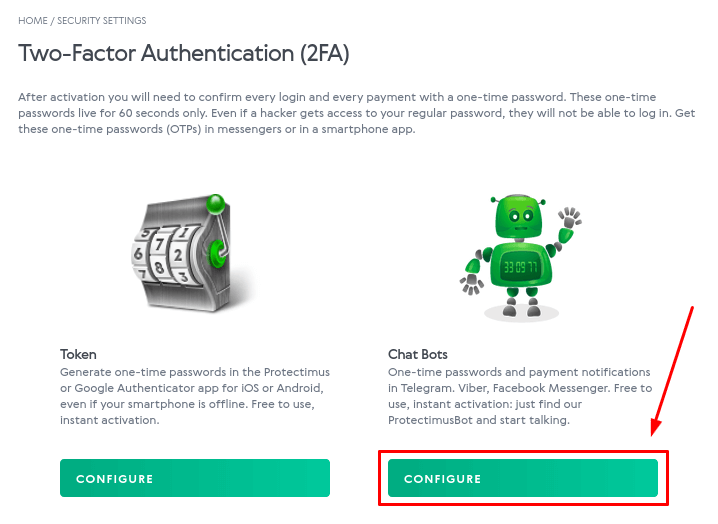

3. Настройка 2FA чат-бота в Telegram, Viber или Messenger

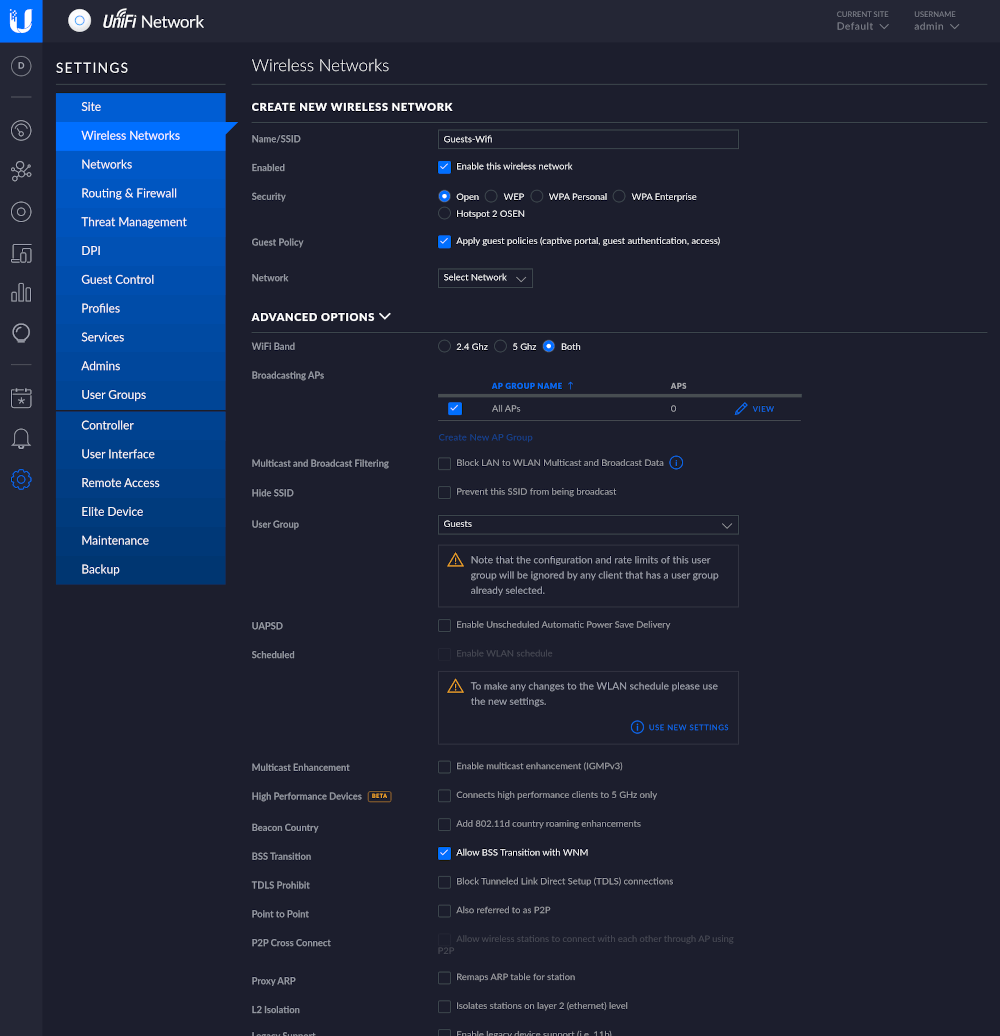

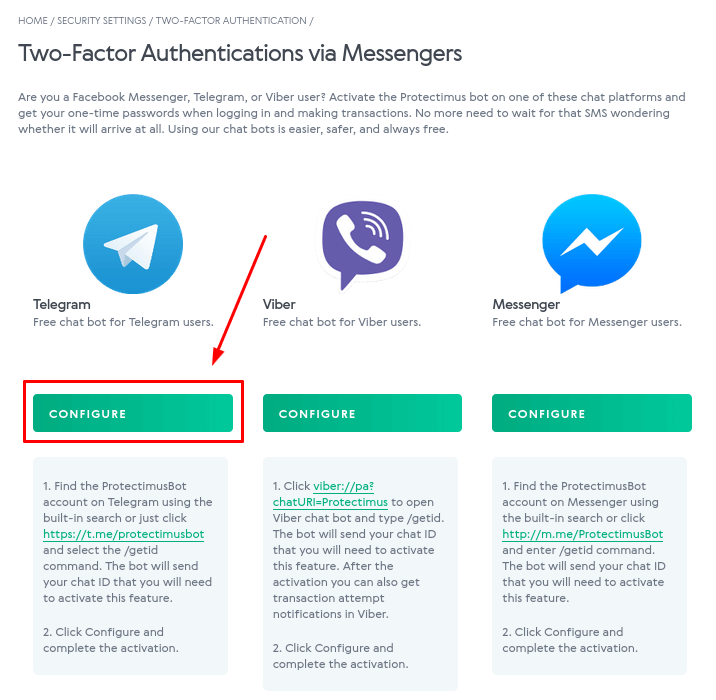

- Если вы хотите настроить доставку одноразовых паролей через чат-бота в Telegram, Viber или Facebook Messenger, выберите опцию Chat Bots и нажмите CONFIGURE.

- Войдите в мессенджер, который вам нравится, и найдите чат-бот ProtectimusBot в этом мессенджере.

- Telegram — найдите ProtectimusBot, используя встроенный поиск в мессенджере, или воспользуйтесь этой ссылкой https://t.me/protectimusbot.

- Facebook Messenger — найдите ProtectimusBot, используя встроенный поиск в мессенджере, или воспользуйтесь этой ссылкой http://m.me/ProtectimusBot.

- Viber — скопируйте ссылку viber://pa?chatURI=Protectimus, добавьте её в свои Заметки в Viber, чтобы сделать её кликабельной, затем нажмите на неё, чтобы открыть чат-бот ProtectimusBot в Viber.

- Нажмите CONFIGURE.

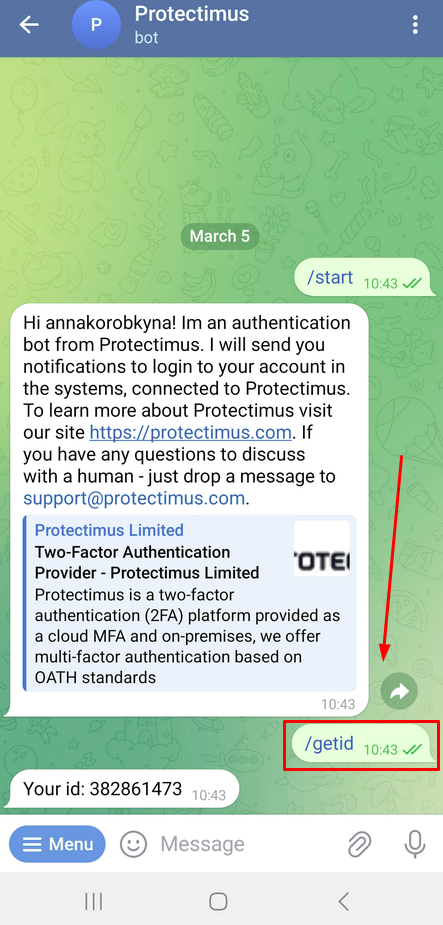

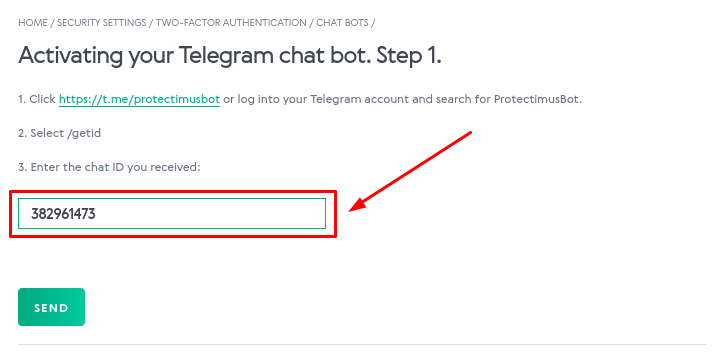

- Введите команду /getid в чате с ботом.

После этого вы увидите свой ID чата, который необходимо добавить в систему Volet для регистрации токена.

- Введите полученный ID чата в соответствующее поле в Volet и нажмите кнопку SEND.

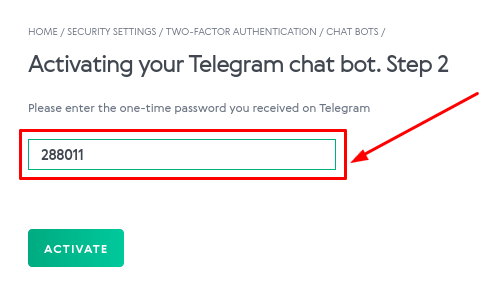

- Затем введите одноразовый пароль из чат-бота Protectimus, чтобы завершить регистрацию токена.

4. Как удалить или деактивировать токен двухфакторной аутентификации в Volet

Вы можете удалить или деактивировать токен двухфакторной аутентификации в Volet, независимо от того, используете ли вы 2FA-приложение Protectimus Smart OTP или 2FA чат-бот в мессенджере. В обоих случаях вам потребуется ввести одноразовый пароль для завершения действия.Чтобы деактивировать или удалить токен двухфакторной аутентификации в Volet:

- Перейдите на страницу Security Settings в Volet.

- Прокрутите вниз до настроек двухфакторной аутентификации Two-Factor Authentication (2FA) и нажмите кнопку CONFIGURE.

- Нажмите на кнопку CHANGE SETTINGS для метода двухфакторной аутентификации, который вы используете.

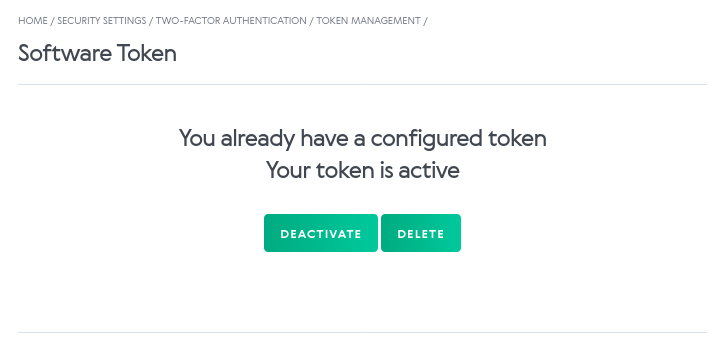

- Если вы деактивируете или удаляете программный токен Protectimus Smart OTP, нажмите кнопку SOFTWARE TOKEN.

- Выберите, хотите ли вы ДЕАКТИВИРОВАТЬ или УДАЛИТЬ токен.

- Если вы ДЕАКТИВИРУЕТЕ токен, позже вы сможете его снова активировать. Для этого вам понадобится одноразовый код с вашего токена.

- Если вы УДАЛИТЕ токен, вы не сможете его восстановить. Когда вам потребуется повторно настроить двухфакторную аутентификацию, вам придется выпустить новый токен.

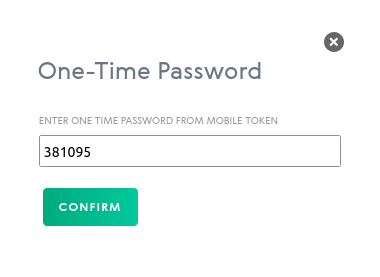

- Введите одноразовый пароль и нажмите CONFIRM.

Если у вас есть вопросы, обратитесь в службу поддержки клиентов Protectimus.