Любой онлайн проект потенциально интересен злоумышленникам, но для FinTech информационная безопасность особенно важна, аккаунты в платежных системах, обменниках, онлайн-банкингах взламывают в первую очередь.

Независимо от того, на какой стадии находится ваш FinTech проект, никогда не лишним будет проверить все ли было сделано для обеспечения надлежащего уровня безопасности клиентов и бизнеса в целом. В этой статье мы рассмотрим ключевые угрозы информационной безопасности, с которыми приходится бороться компаниям из финансового сектора. Также мы приведем список из 10 шагов, выполнив которые вы обеспечите безопасность в интернете для ваших пользователей и самой компании.

| Note: В начале 2018 года вступила в силу обновленная Директива об оказании платежных услуг в странах Европейского союза PSD2. Ниже мы рассмотрим основные требования этой директивы к информационной безопасности. Если Ваша компания работает или планирует работать в Европе, рекомендуем ознакомиться и скачать чек-лист. |

Главные угрозы для финтех проекта

Рассмотрим основные риски, которым может подвергаться защита персональных данных в информационных системах компаний FinTech сектора.

SQL инъекции | Техника внедрения измененных SQL-запросов, которая использует уязвимости в программной реализации системы и позволяет выполнить произвольный запрос к базе данных. |

| Брутфорс | Подбор пароля методом автоматизированного перебора. При подключении базы (словаря) паролей этот процесс становится значительно эффективнее. |

| Уязвимости 0-го дня | Любая ранее неизвестная уязвимость, которую хакеры используют до того, как производитель ПО исправит ошибку. Также не всегда админы своевременно обновляют софт. |

| Атаки типа “человек посередине” | Перехват и подмена сообщений, которыми обмениваются участники канала связи, путем несанкционированного подключения к нему. |

| Фишинг | Фишинг — это кража пользовательской информации с помощью поддельных сайтов и веб-приложений, имитирующих легальные ресурсы. Жертва завлекается на них обманным путем (чаще всего через ссылки в письмах и сообщениях), где собственноручно вводит аутентификационные данные в фишинговую форму, внешне идентичную настоящей. |

| Автозалив | Автозалив — это любая вредоносная программа, которая собирает данные аккаунта, смотрит какие счета есть в аккаунте и отправляет данные в административную панель. Панель на основании автоматических правил или посредством ручной координации выбирает жертву и выдаёт пользователю поддельную страницу. |

| Вирусы вымогатели | В большинстве случаев вирусы-шифровальщики распространяются через фишинговые сообщения, блокируют работу системы, требуя выкуп. |

В 2019 году в список наиболее критических рисков для веб-приложений по версии OWASP (Открытый проект обеспечения безопасности веб-приложений) вошли:

- Инъекции (SQL, LDAP, CRLF и т.п.)

- Некорректная аутентификация и управление сессией

- Утечка чувствительных данных

- Внешние объекты XML (XEE)

- Нарушение контроля доступа

- Неправильная настройка безопасности

- Межсайтовый скриптинг

- Небезопасная десериализация

- Использование компонентов с известными уязвимостями

- Недостаточное ведение журнала и мониторинг

| Читайте также: Кража денег с банковских карт – самые распространенные способы

10 основных компонентов защиты FinTech проектов

1. Web Application Firewall (WAF)

Большинство финтех проектов предоставляют свои услуги посредством веб-приложений, которые подвержены ряду рисков.

Для защиты от множества угроз, включая брутфорс, подделки идентификаторов сессий и т.д. используется Web Application Firewall — межсетевой экран, специально предназначенный для обеспечения безопасности ВЕБ-ПРИЛОЖЕНИЙ.

WAF контролирует взаимодействие сервера с клиентом во время обработки HTTP-пакетов. При этом он опирается на определенные правила, позволяющие выявить факт несанкционированного проникновения, а в случае необходимости блокирует подозрительную активность.

2. Hardware Security Module (HSM)

Основные функция HSM — выполнение разнообразных криптографических операций и хранения цифровых ключей. Использование данного устройства позволит свести риск несанкционированной модификации данных к нулю. Это позволит защитить данные от злоумышленников, пробившихся периметр безопасности и недобросовестных сотрудников. Без HSM информационная безопасность и защита информации пользователей может оказаться под угрозой.

3. HTTPS для защищенного соединения

Данный протокол является расширенным вариантом протокола HTTP, а не отдельным протоколом, как некоторые думают. Отличается от “прародителя” тем, что поддерживает зашифрованную передачу данных через транспортные механизмы TLS и SSL. Такой способ соединения обеспечивает защиту от угроз типа “человек посередине”, при правильном применении значительно повышая безопасность передачи информации.

| Читайте также: Что такое онлайн-скимминг

4. Построение Anti-Fraud фильтров с использованием технологии Big Data

Компании, оказывающие банковские и прочие финансовые услуги, владеют огромными массивами данных, постоянно генерируемых при работе системы. Каждая транзакция, любое действие клиента создают записи, сохраняемые в базе данных. Анализ этих данных предоставляет возможность принимать решения, учитывать предпочтения пользователей, управлять финансовыми рисками. Еще одна возможность, которую открывает анализ big data в сочетании с машинным обучением — отслеживание и пресечение действий злоумышленников. Чтобы обеспечить безопасность в сети интернет для своих пользователей, систему нужно научить отличать нормальную активность клиента от подозрительных мошеннических операций.

5. Multi-factor Authentication

Логин и пароль могут быть перехвачены, случайно доверены ненадежным людям — поэтому только этих средств аутентификации недостаточно для надежного подтверждения легитимности пользователя, необходима двухэтапная аутентификация. В мире все шире внедряются различные системы мультифакторной аутентификации, когда к привычному логину и паролю (фактору знания) добавляется параметр, дополнительно идентифицирующий пользователя по принципу владения (то, что имеешь, например, телефон или аппаратный токен). Как правило, в качестве второго фактора аутентификации используются токены, генерирующие одноразовые пароли. Такие токены могут быть программными (приложение на смартфоне, SMS) или аппаратными (отдельное устройство в виде брелока или пластиковой карты). Завладеть двумя (или более) факторами аутентификации для злоумышленников гораздо сложнее, чем каким-либо одним. К тому же, некоторые “вторые-третьи” факторы и вовсе являются уникальными, присущими только данному пользователю (речь идет о биометрических методах защиты информации — отпечаток пальца, сердечный ритм, сетчатка глаза, Face ID).

6. Подпись данных (CWYS)

Подпись данных — действенное средство от инжектов, автозалива и других способов подмены информации при транзакциях. Принцип ее работы основан на том, что одноразовый пароль для подтверждения операции генерируется на основании данных конкретной транзакции, совершаемой пользователем в текущий момент. “Маркерами” могут служить сумма перевода, валюта, получатель, IP-адрес клиентского устройства и т.д. Таким образом, даже перехват ОТР (one-time password) не даст злоумышленнику возможности подписать им нелегальную транзакцию — одноразовый пароль будет создан на основе совершенно других данных.

| Читайте также: Подпись данных в деталях

7. Интеллектуальная идентификация (Behavioral Factors Analysis)

Применение данной модели позволяет несколько облегчить “бремя” мультифакторной аутентификации. Если характерное поведение пользователя в аккаунте неизменно в течение ряда сеансов, система может не требовать дополнительного подтверждения личности от пользователя.

Самым простым примером интеллектуальной аутентификации является случай, когда система запоминает, с какого устройства, браузера, IP- адреса, в какое время происходит вход в учетную запись.

8. Сверка платежного баланса

При использовании этого метода баланс автоматически сверяется с суммой транзакций пользователя и его балансом. При несовпадении производится выяснение данного расхождения, на время анализы вывод у пользователя блокируется. Также сверяют балансы в своей и внешних платежных систем, чтобы защититься от недобросовестных партнеров. Постоянное согласование баланса может служить хорошим противоядием от подмены данных и ошибок системы.

9. Репликация баз данных

Репликация — это тиражирование изменений данных, которое заключается в том, что данные с одного сервера (мастер) базы данных постоянно копируются (реплицируются) на один или несколько других серверов (реплик). Репликация используется для масштабирования системы и/или повышения отказоустойчивости. В контексте данной статьи нас интересует второе. В случае, если откажет мастер, запросы необходимо перевести на реплику (после того, как мастер будет восстановлен, он может принять на себя роль реплики). Данная техника позволяет сохранить данные и работоспособность системы несмотря на различные происшествия, как случайные так и запланированные.

| Читайте также: Кража денег с банковской карты по воздуху

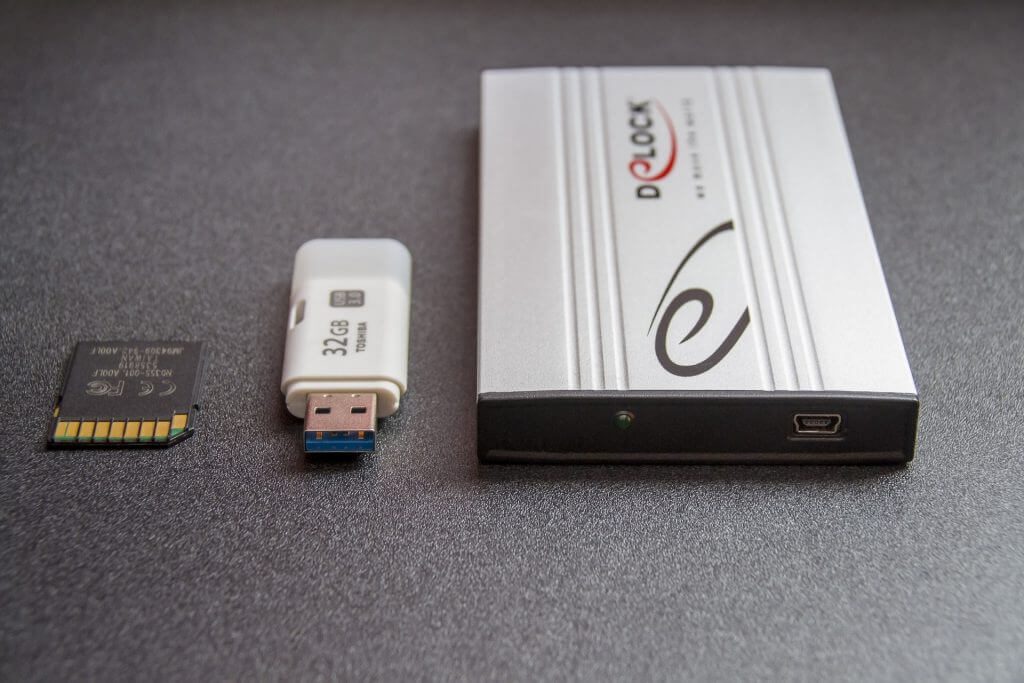

10. Backups (резервные копии)

На случай уничтожения или несанкционированного изменения базы данных и прочих программных элементов системы обязательно регулярное создание резервных копий в надежном, а лучше удаленном независимом месте. Всегда надо помнить и о минусах резервного копирования, в отличии от репликации при резервном копировании создается снимок системы в момент времени, а значит при восстановлении данных из бэкапа будет иметь место утрата части последних данных.

PSD2 — будущее киберзащиты европейского финтеха

В январе 2016 года вступила в действие новая директива Европейского союза об оказании платежных услуг. Переходный период длился 2 года, а уже с 13 января 2018-го действие предыдущей версии (PSD1) полностью прекратилось. Весь европейский финтех бизнес должен был привести свою работу в соответствие с новыми требованиями. Среди прочего, большое внимание уделено следующим вопросам:

- информационная безопасность банковских систем;

- защита персональных данных в интернете.

Обязательными стали такие методы защиты информации как многофакторная аутентификация и динамическое подтверждение транзакций.

Причем, мультифакторная аутентификация требуется не только при входе клиента в свой аккаунт на каком-либо финтех сервисе, но и должно сопровождать проведение каждого электронного платежа, а также любого удаленного действия с финансовым счетом. (Размер транзакции, при которой столь тщательная проверка не проводится, директива PSD2 ограничивает суммой в 30 евро.)

Ознакомиться с основными требованиями директивы PSD2 к безопасности платежей и проверить отвечает ли Ваша система всем этим требования можно загрузив этот чек-лист.

Выводы

Мощные средства защиты информации от несанкционированного доступа необходимы любому ресурсу в интернете, а финтех проектам — в особенности. От уровня эффективности средств обеспечения безопасности напрямую зависит не только репутация в глазах клиентов, но зачастую и само существование компании.

Читайте также:

- Скимминг по-взрослому или как установить скиммер за 3 секунды

- Социальная инженерия: как это работает

- Фишинг, вишинг, смишинг, фарминг – в чем разница

- Как настроить двухфакторную аутентификацию в PayPal

- Эволюция средств двухфакторной аутентификации

- BYOD: о будущем лучше подумать сегодня

- “Постанова НБУ №95”. 150 шагов к безопасности банка

Subscribe To Our Newsletter

Join our mailing list to receive the latest news and updates from our team.

Подпишитесь на нашу рассылку!

Подпишитесь на нашу рассылку и получайте последние новости из мира информационной безопасности от блога Protectimus.

Спасибо за подписку на нашу рассылку!