С приходом компьютерных технологий в повседневную жизнь защита данных, передаваемых и хранимых в сети, стала необходимостью. Наряду с аппаратными и программными составляющими, система защиты данных обязательно должна включать и средства аутентификации пользователей, которые смогут предотвратить несанкционированный доступ к аккаунтам и учетным записям. Поначалу применение обычных многоразовых паролей казалось вполне достаточной мерой защиты. Правда, скоро стало ясно, что аутентификация клиента таким способом крайне ненадежна: пароли подбирают, крадут, случайно разглашают. Тут-то и настало время двухфакторной аутентификации (two-factor authentication).

Основные задачи, которые старается решать 2FA сегодня, сводятся к тому, чтобы сделать процесс аутентификации более удобным для пользователя, при этом не лишая его защищенности и надежности. Какие же этапы были пройдены на этом пути, а какие еще предстоят?

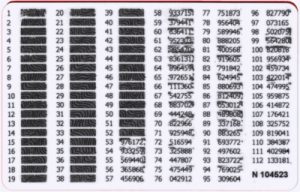

Карты со списком кодов (TAN-коды)

Первоначально способ, которым одноразовые пароли доставлялись пользователю, был довольно примитивен. Список кодов либо вручался лично (например, вместе с кредитной картой в банке), либо отсылался в электронном письме. Каждая комбинация символов срабатывала только один раз, а в следующий приходилось выбирать уже другой временный пароль из списка. Естественно, рано или поздно все пароли оказывались использованы, и возникала необходимость в получении нового списка.

Первоначально способ, которым одноразовые пароли доставлялись пользователю, был довольно примитивен. Список кодов либо вручался лично (например, вместе с кредитной картой в банке), либо отсылался в электронном письме. Каждая комбинация символов срабатывала только один раз, а в следующий приходилось выбирать уже другой временный пароль из списка. Естественно, рано или поздно все пароли оказывались использованы, и возникала необходимость в получении нового списка.

Достоинства: кроме крайней дешевизны, отсутствуют. Поэтому карты кодов практически вышли из применения.

Недостатки: возможность кражи, необходимость периодического обновления списка.

Код аутентификации в SMS

Когда мобильные телефоны только появились, они были очень дорогой вещью, доступной немногим. Но со временем, как стоимость самих телефонов, так и тарифы на мобильную связь значительно снизились, что резко увеличило количество владельцев этих устройств. Появилась возможность отправлять временные пароли или TAN-коды в SMS сообщении. Аутентификация по SMS до сих пор остается довольно распространенным средством удостоверения легитимности пользователя.

Когда мобильные телефоны только появились, они были очень дорогой вещью, доступной немногим. Но со временем, как стоимость самих телефонов, так и тарифы на мобильную связь значительно снизились, что резко увеличило количество владельцев этих устройств. Появилась возможность отправлять временные пароли или TAN-коды в SMS сообщении. Аутентификация по SMS до сих пор остается довольно распространенным средством удостоверения легитимности пользователя.

Достоинства: удобно для системы и клиента.

Недостатки: не везде мобильная связь стабильна, сообщения можно перехватить, достаточно дорого для компании, рассылающей сообщения своим пользователям.

Аппаратный токен

Аппаратный ОТР-токен (OTP token) на сегодня является одним из самых защищенных средств аутентификации. Токен может быть контактным или бесконтактным. Первый вид требует подключения к USB-разъему компьютера. Вторая разновидность автономна от интернета и открытых телефонных сетей, а значит, отсутствует возможность проникновения вредоносного ПО. В последнее время создаются USB-токены, которые, хотя и вставляются в разъем, но активируются только по нажатию специальной кнопки (например, Yubikey). Если даже на компьютере присутствует вирус, он не сможет проникнуть на такой токен и использовать его для перехвата одноразовых паролей.

Недавно компания Protectimus представила еще одно направление аппаратных токенов — перепрошиваемые OTP токены в виде пластиковых карт двух размеров. Protectimus Slim стандартного размера ISO/IEC 7810 ID-1 (85.6×53.98×0.76 mm) и Protectimus Slim mini уменьшенного размера 64×38 mm. В этих токенах можно легко перепрограммировать секретный ключ с помощью технологии NFC. Это превращает аппаратный токен в универсальный генератор одноразовых паролей, который можно подключить к абсолютно любой системе аутентификации. Более подробно об этих токенах читайте тут.

Недавно компания Protectimus представила еще одно направление аппаратных токенов — перепрошиваемые OTP токены в виде пластиковых карт двух размеров. Protectimus Slim стандартного размера ISO/IEC 7810 ID-1 (85.6×53.98×0.76 mm) и Protectimus Slim mini уменьшенного размера 64×38 mm. В этих токенах можно легко перепрограммировать секретный ключ с помощью технологии NFC. Это превращает аппаратный токен в универсальный генератор одноразовых паролей, который можно подключить к абсолютно любой системе аутентификации. Более подробно об этих токенах читайте тут.

В современных токенах применяются разные алгоритмы генерации пароля: по событию, по времени, по системе «запрос-ответ». С помощью этих устройств может осуществляться строгая аутентификация, используемая на самых важных участках обмена данными.

Достоинства: высокая надежность, использование сложных алгоритмов генерации, обычно защищен PIN-кодом.

Недостатки: не является бесплатным, может потеряться, нужно постоянно носить с собой.

Приложения для генерации OTP

Всеобщее распространение смартфонов подтолкнуло разработчиков к идее создать генератор одноразовых паролей, который находился бы на самом мобильном устройстве — по принципу «все свое ношу с собой». Именно такими являются общеизвестный Google Authenticator и приложение Protectimus Smart.

Всеобщее распространение смартфонов подтолкнуло разработчиков к идее создать генератор одноразовых паролей, который находился бы на самом мобильном устройстве — по принципу «все свое ношу с собой». Именно такими являются общеизвестный Google Authenticator и приложение Protectimus Smart.

Достоинства: очень удобно, бесплатно, защищено PIN-кодом, могут использоваться разные алгоритмы генерации одноразовых паролей (TOTP, HOTP, OCRA).

Недостатки: могут возникать проблемы, если вход в аккаунт происходит с того же устройства, на котором установлен программный генератор токенов. Во-первых, при таком сценарии алгоритм аутентификации теряет классическую двухфакторность, а во-вторых, смартфон может быть инфицирован вирусами, которые умеют перехватывать одноразовые пароли.

Чего ждать от 2FA в будущем

Все новые способы аутентификации, которые разрабатываются сегодня, имеют и достоинства, и недостатки — у каждого свои. Например, биометрическая аутентификация, без ее сочетания с каким-либо еще способом, не может считаться стопроцентно надежной (о причинах подробнее можно прочесть здесь).

Что касается обсуждаемого в последнее время вживления чипов для аутентификации под кожу, то пока этот метод, несмотря на всю свою привлекательность в смысле надежности, является довольно дорогим и широко использоваться не может.

Если смотреть на вещи реально, то на данный момент по сочетанию таких параметров как цена, удобство применения, а также защищенность от взломов и краж, наиболее оптимальны все-таки обычные токены и в виде карты. К тому же, они постоянно совершенствуются и имеют большие перспективы для развития. Так, существует возможность ухода от введения сгенерированного временного пароля непосредственно пользователем. От него потребуется только ввести PIN-код для разблокирования токена. А остальное устройство сделает само: автоматически отправит пароль при помощи какой-либо из беспроводных технологий.

Также двухфакторная аутентификация может осуществляться с помощью токена, постоянно носимого на теле — браслета, кулона, кольца. Для предотвращения использования посторонними, такие устройства возможно дополнить функцией считывания биометрической информации своего хозяина (например, пульса), что будет выступать еще одним фактором аутентификации. На другом человеке прибор работать не станет, так как физические параметры будут иными.

Кандидатов на звание самого перспективного средства аутентификации сегодня существует несколько, но одно идеальное вряд ли будет найдено. Можно предположить, что и дальше будут применяться различные решения для контроля доступа пользователей к защищаемой информации.

Subscribe To Our Newsletter

Join our mailing list to receive the latest news and updates from our team.

Подпишитесь на нашу рассылку!

Подпишитесь на нашу рассылку и получайте последние новости из мира информационной безопасности от блога Protectimus.

Спасибо за подписку на нашу рассылку!