Аппаратные TOTP токены для Azure MFA могут быть двух видов:

- Классические аппаратные токены с предустановленными секретными ключами — такие как Protectimus Two. Для подключения классических OATH токенов к Azure нужна лицензия Azure AD Premium P1 или P2.

- Программируемые аппаратные токены для Azure MFA Protectimus Slim NFC и Protectimus Flex, которые подключаются вместо приложения Microsoft Authenticator. Эти токены можно использовать без Premium подписки.

В этой статье мы расскажем, как подключить каждый из этих токенов к Azur. Все три типа токенов для Azure MFA можно приобрести здесь.

Классические OATH токены для Azure MFA

В настоящее время Azure AD поддерживает OTP токены с секретными ключами длиной не более 128 символов и сроком действия одноразовых паролей 30 или 60 секунд. Токены Protectimus Two соответствуют этим требованиям.

После того, как вы закажите и получите OATH токены Proectimus Two, а также секретные ключи к ним, необходимо будет добавить токены в сервис Azure. Как это сделать описано в пошаговом руководстве ниже:

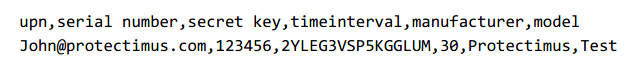

Шаг 1. Подготовьте CSV файл, в котором указаны имя пользователя в формате UPN (User Principal Name), серийный номер токена (serial number), секретный ключ (secret key), интервал времени (timeinterval), производитель и модель аппаратного токена для Azure AD MFA (manufacturer, model). Результат должен выглядеть примерно так, обратите внимание, верхняя строка обязательна:

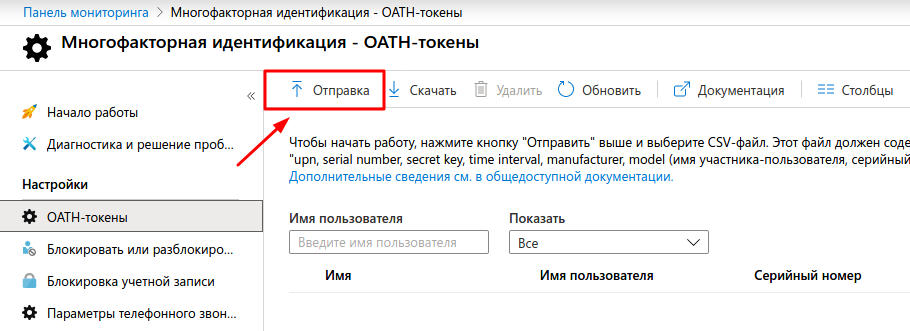

Шаг 2. После того, как CSV файл будет создан и правильно оформлен, его необходимо загрузить в Azure. Войдите в свою учетную запись в портале Microsoft Azure, перейдите во вкладку Azure Active Directory, затем выбрать Группа безопасности и перейти во вкладку MFA. На странице MFA (Многофакторная идентификация — Начало работы) выберите OATH-токены (OATH tokens) и нажмите кнопку Отправка (Upload). Загрузите ваш CSV файл. Процесс загрузки может занять несколько минут.

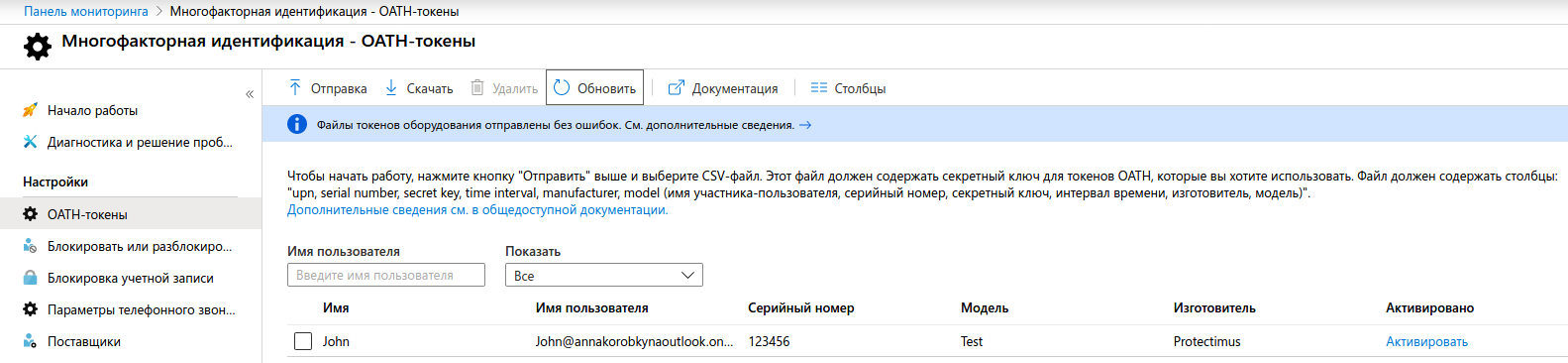

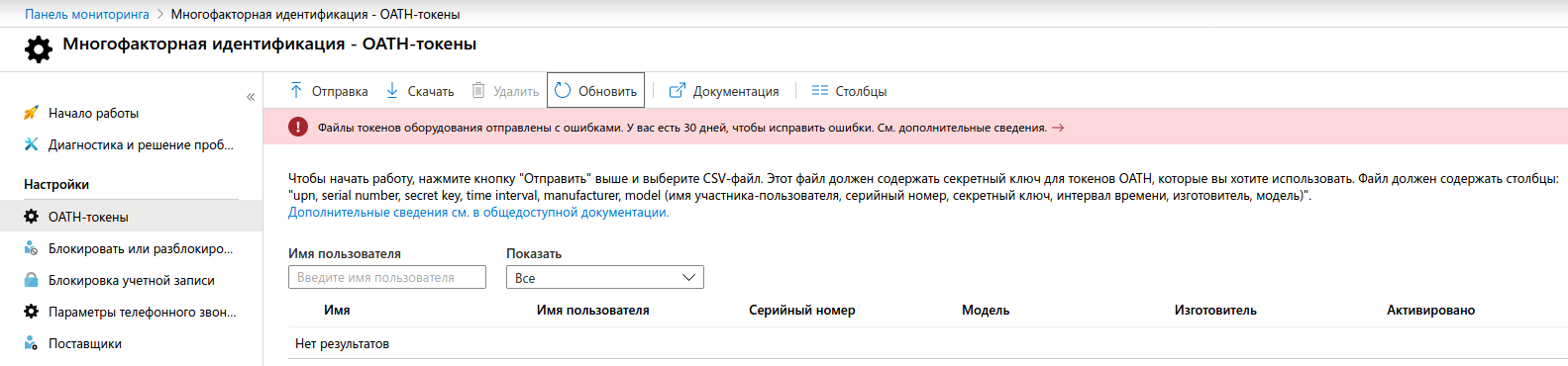

Шаг 3. Нажмите кнопку Обновить (Refresh). Если CSV-файл был успешно загружен, вы увидите список аппаратных токенов, если в файле допущена ошибка, вы получите уведомление об этом.

Если файл загружен успешно:

Если файл загружен с ошибкой:

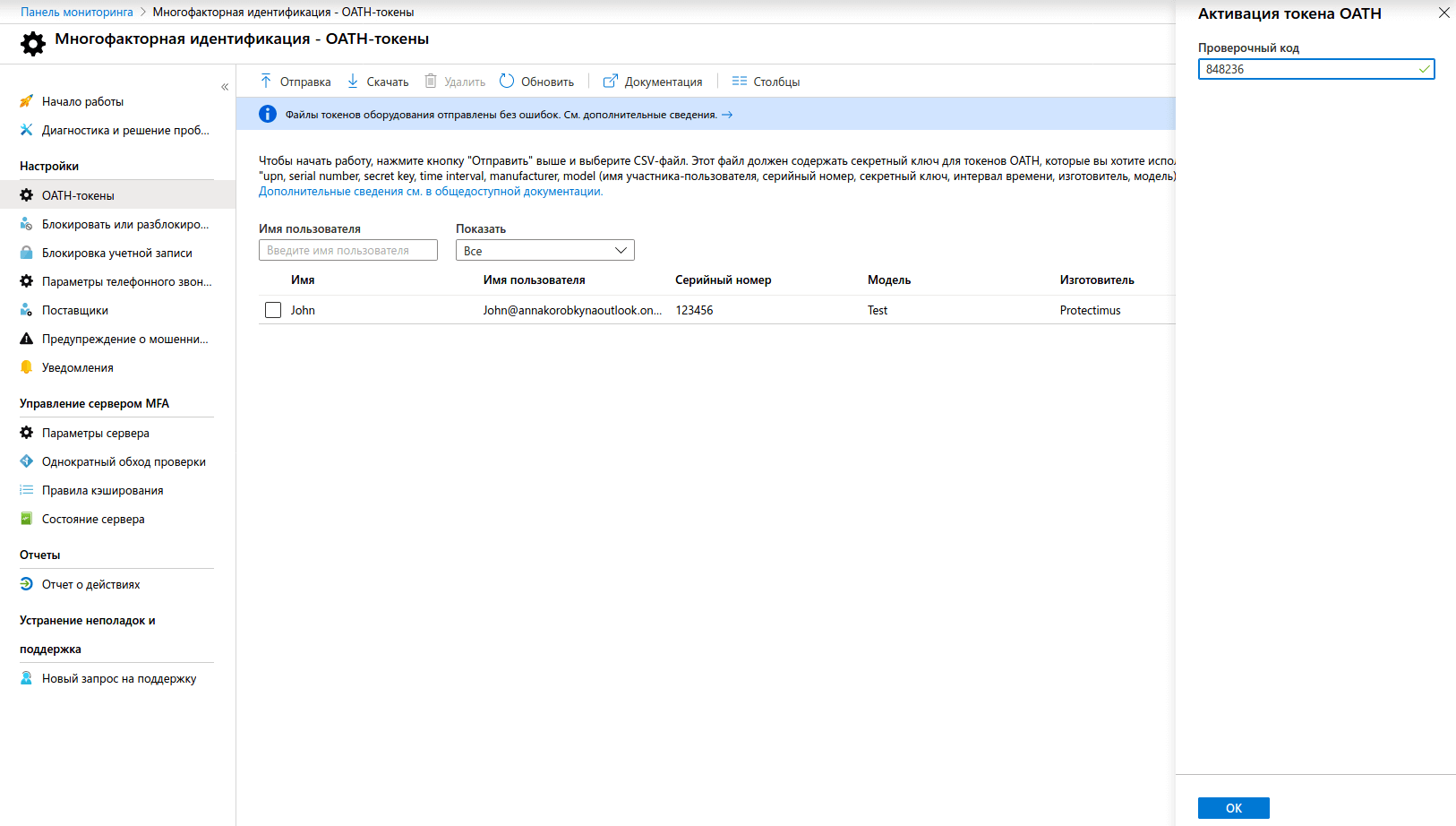

Шаг 4. Теперь вам нужно активировать аппаратный OTP токен для двухфакторной аутентификации в Azure. Если вы загрузили несколько токенов, нужно будет активировать их один за другим. Нажмите кнопку Активировать (Activate) в последнем столбце справа и введите пароль, сгенерированный соответствующим OATH токеном для Azure MFA. После этого нажмите кнопку OK.

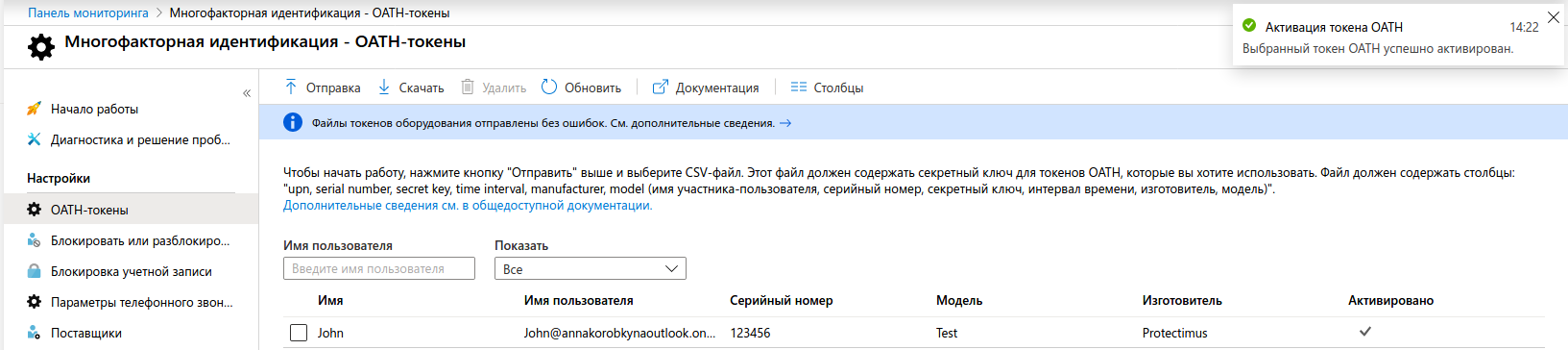

Шаг 5. Как только ваш одноразовый пароль пройдет проверку на сервере двухфакторной аутентификации, вы получите сообщение об успешной активации токена. Также в соответствующем столбце — Активирован (Activated) — появится галочка. Теперь ваш токен успешно активирован и его можно использовать для входа.

Шаг 6. Настройки двухфакторной аутентификации в учетной записи пользователя.

OATH-токены будут автоматически назначены пользователю в качестве основного метода двухфакторной аутентификации.

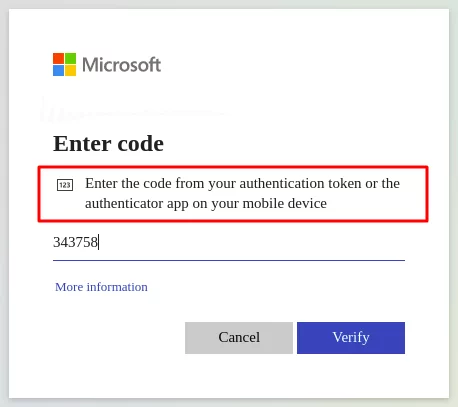

Обратите внимание! Вы можете использовать несколько методов 2FA одновременно. Например, можно добавить приложение для двухфакторной аутентификации в качестве альтернативного метода. При входе в систему вам будет предложено ввести код из приложения для двухфакторной аутентификации или аппаратного токена. В этом случае оба одноразовых пароля (и из аппаратного токена, и из 2FA приложения) сработают при вводе в это поле:

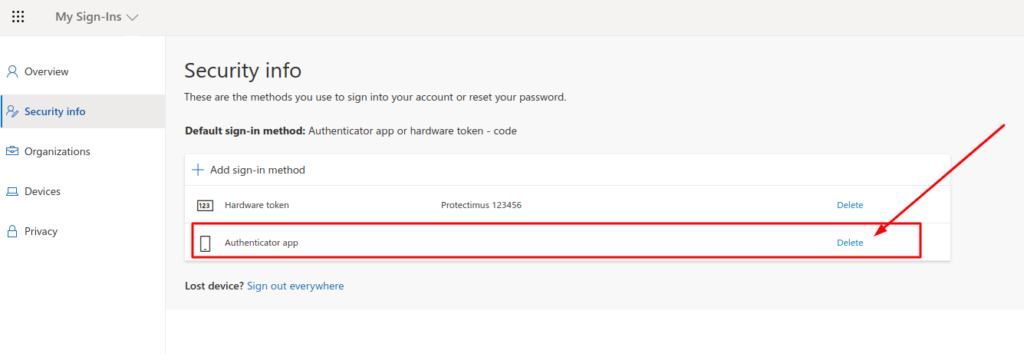

Если вы хотите использовать только аппаратный токен для двухфакторной аутентификации в Azure, войдите в свою учетную запись и деактивируйте другие методы двухфакторной аутентификации.

- Перейдите на страницу настроек https://myaccount.microsoft.com/?ref=MeControl

- Перейдите во вкладку Сведения для защиты.

- Удалите методы двухфакторной аутентификации, которые вам не нужны.

Программируемые аппаратные токены для Azure MFA

Как уже было упомянуто выше, для использования классических аппаратных токенов с Microsoft Azure MFA необходима Premium подписка, которая стоит от 6 евро в месяц за одного пользователя. Если же вы не оформили лицензию Azure AD Premium P1 или P2, вам подойдут программируемые аппаратные токены Protectimus Slim NFC или Protectimus Flex. Эти токены распознаются системой Azure MFA как приложения для двухфакторной аутентификации, поэтому для их подключения не требуется премиум-подписка.

Подключить токен Protectimus Slim NFC или Protectimus Flex к Azure MFA довольно легко. Все, что нужно сделать, это зайти на страницу настроек MFA, начать выпуск программного токена Microsoft Authenticator и использовать секретный ключ для прошивки аппаратного токена Protectimus Slim NFC или Protectimus Flex вместо приложения. Весь процесс занимает всего несколько минут и подробно описан здесь.

Часто задаваемые вопросы

Microsoft не предоставляет точной информации о поддержке автоматической синхронизации времени в Azure MFA, но указывают, что реализация основана на стандарте RFC 6238. Это говорит о том, что вопрос смещения временного интервала должен учитываться. Сервер Azure MFA допускает расхождение во времени в диапазоне 900 секунд, это значит, что поддержка синхронизации времени на самом деле не требуется. Но если вы хотите держать этот вопрос под контролем, используйте токены Protectimus Slim NFC или Protectimus Flex с функцией синхронизации времени. Каждый раз при прошивке секретного ключа в токене устанавливается точное текущее время.

На данный момент аппаратный токен — самое надежное средство для генерации одноразовых паролей. Аппаратный токен — это полность автономное устройство без подключения к какой-либо сети. У хакеров просто нет возможности заразить устройство вирусом или перехватить сгенерированные одноразовые коды. Если аппаратный токен будет украден или утерян, вы, скорее всего, заметите это немедленно. Если же приложение для двухфакторной аутентификации будет заражено вирусом или злоумышленник перехватит SMS с одноразовым паролем, вы можете еще долго не знать о нанесенном ущербе или узнать слишком поздно.

Аппаратный токен Protectimus Slim NFC может быть выполнен в вашем дизайне даже при заказе от одной штуки. Брендирование для токенов Protectimus TWO и Protectimus Flex доступно при заказе от 1000 устройств и больше.

Нет, в токен Protectimus Slim NFC можно добавить только один секретный ключ. При каждой прошивке токена старый секретный ключ стирается и заменяется новым.

Читайте также

- Аппаратный или программный токен – какой выбрать

- Информационная безопасность в FinTech: 10 инструментов для защиты платежной системы

- Как настроить двухфакторную аутентификацию в PayPal

- Как прошить OTP токен Protectimus Slim NFC

- 2FA боты в мессенджерах vs SMS аутентификация

- Duo Security vs Protectimus

- Вирус-шифровальщик – платить или нет

- Кража денег с банковских карт – самые распространенные способы

Subscribe To Our Newsletter

Join our mailing list to receive the latest news and updates from our team.

Подпишитесь на нашу рассылку!

Подпишитесь на нашу рассылку и получайте последние новости из мира информационной безопасности от блога Protectimus.

Спасибо за подписку на нашу рассылку!