В этой статье собрано все, что нужно знать об удаленной работе. Мы делимся собственным опытом и рассказываем как организовать удаленный доступ к корпоративным ресурсам, как защитить учетные записи пользователей, которые работают удаленно, какими инструментами пользоваться для общения и постановки задач и как правильно выстроить коммуникацию с удаленной командой.

Удаленная работа в ситуации пандемии — не просто тренд. Сегодня, когда количество зараженных коронавирусом COVID-19 растет в геометрической прогрессии, а лекарство или вакцину от вируса еще не изобрели, единственное средство борьбы с эпидемией — это социальное дистанцирование.

Многие страны уже ввели карантин. Закрылись аэропорты, вокзалы, школы, рестораны, фитнес центры, ТРЦ, салоны красоты, а в некоторых случаях даже парки и детские площадки. Отменены концерты, лекции и конференции. В такой ситуации большинство частных и государственных компаний вынуждены переводить своих сотрудников на удаленку, если сфера деятельности это позволяет.

Мы предлагаем владельцам бизнеса отнестись к переходу команд на удаленную работу как к возможности изучить новые инструменты и оптимизировать ресурсы. В условиях неминуемого экономического кризиса нужно использовать все доступные средства, чтобы адаптироваться к сложным условиям рынка и вырваться вперед.

При этом особое внимание нужно уделить безопасности. Удаленное подключение к компьютеру — это дополнительное окно возможностей для злоумышленника. Мы расскажем чего стоит опасаться, как составить политики безопасности для удаленных работников и как настроить удаленный доступ к рабочим компьютерам с учетом возможных угроз.

Краткое содержание статьи:

- С чего начать?

- Настройка удаленного доступа

- Обязательные инструменты для удаленной работы

- Угрозы информационной безопасности при удаленной работе

- Кибербезопасность при удаленной работе: как защититься от перечисленных угроз

С чего начать?

- Продумайте какой техникой будут пользоваться сотрудники для удаленной работы. Если человек использует рабочий ноутбук, пусть забирает его домой на время карантина. Если сотрудники работают на стационарных машинах, необходимо настроить удаленный доступ к компьютеру.

- Позаботьтесь о защите удаленного соединения и защите учетных записей пользователей на рабочих компьютерах. Проконтролируйте, чтобы сотрудники установили надежные пароли и активировали двухфакторную аутентификацию во всех сервисах, которые они используют для работы. Подключите двухфакторную аутентификацию для Windows и Microsoft RDP.

- Подготовьте пакет программного обеспечения для общения, работы с документами, постановки и контроля выполнения задач, а также для презентаций в онлайн-режиме. Скорее всего, вы уже используете большую часть из перечисленных инструментов, но если чего-то не хватает, необходимо будет выбрать и установить это ПО на компьютерах всех сотрудников.

- Пропишите политики безопасности при работе с домашнего компьютера. Проведите обязательный тренинг по основам информационной безопасности. Возможно, кто-то из сотрудников еще не знает что такое фишинг и социальная инженерия, почему нельзя подключаться к незнакомой точке Wi-Fi и почему нельзя хранить логин и пароль в файлике на рабочем столе. Вы должны сделать все, чтобы свести к минимуму возможность утечки данных.

Настройка удаленного доступа

Выбор программы для удаленного доступа зависит от операционной системы, которая установлена на рабочей машине пользователя.

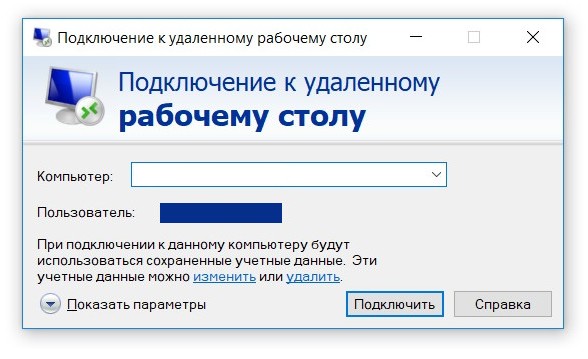

- Windows. Если вы используете Windows, организовать подключение к удаленному рабочему столу лучше всего через RDP (Remote Desktop Protocol, то есть протокол удаленного рабочего стола). Для этого воспользуйтесь встроенной программой Microsoft Remote Desktop (доступно в Windows Professional, Enterprise, Ultimate). Если вы используйте другие редакции Windows, подойдет Microsoft Remote Assistance.

- MacOS. Используйте стандартное приложение Общий экран (Screen Sharing). Можно также настроить удаленное управление компьютером через стороннюю программу или удаленный рабочий стол Chrome (Chrome Remote Desktop).

- Linux. Под Linux, как и под любую другую операционную систему (Windows, macOS) подойдет сторонняя программа для удаленного доступа к компьютеру, например, TeamViewer / AnyDesk, или удаленный рабочий стол Хром.

- Крупным корпорациям следует обратить внимание на инфраструктурные решения от Citrix, VMWare, Cisco. Как правило, эти решения стоят дорого, но обеспечивают необходимый уровень безопасности.

Подключение к удаленному рабочему столу через RDP

На время карантина 2020, вызванного эпидемией коронавируса COVID-19, часть команды Protectimus перешла на дистанционную работу. Для этого был настроен удаленный доступ к компьютеру через RDP клиент по VPN. VPN используется для доступа к корпоративной сети, RDP — для подключения к удаленному рабочему ПК. Дополнительно мы защищаем учетные записи работников в Windows двухфакторной аутентификацией.

Такая схема подключения к удаленному рабочему столу Windows 7 / 8 /10 позволяет создать хорошо защищенный канал связи. VPN и RDP обеспечивают зашифрованное соединение, а благодаря использованию токенов для двухфакторной аутентификации можно быть уверенными, что удалённый доступ к ПК получил именно сотрудник компании а не злоумышленник. Рекомендуем и вам настроить удаленный доступ подобным образом. Подробно о том как настроить удаленный рабочий стол с использованием VPN и RDP читайте здесь.

Организация удаленного подключения через RDP возможна только для ОС Windows версий Pro и выше. При этом пользователи могут подключиться к удаленному рабочему столу Windows через RDP независимо от того, какие операционные системы они используют на домашних устройствах (Windows, macOS или даже Android и iOS). Для доступа с macOS, Android или iOS необходимо установить дополнительный бесплатный RDP клиент.

Для работы через RDP, компьютер-сервер должен быть включен. Как только пользователь подключается к удаленному рабочему столу через RDP, экран компьютера, который выступает сервером, блокируется до конца рабочей сессии.

Подключение к удаленному рабочему столу Windows 10 / 8 / 7 позволяет пользоваться всеми ресурсами удаленного компьютера и видеть удаленный рабочий стол точно так же, как если бы пользователь работал непосредственно за этим компьютером. Можно передавать файлы на удалённый рабочий стол через общий буфер обмена, управлять и подключать к удаленному ПК локальные устройства (принтеры, сканеры, жесткие диски).

Настройка двухфакторной аутентификации для RDP

Решение Protectimus Winlogon позволяет настроить двухфакторную аутентификацию на компьютере под управлением ОС Windows и защитить учетные записи пользователей Windows как при локальном подключении, так и при удаленном доступе через RDP.

- Скачайте установочный файл Protectimus Winlogon.

Перейдите по ссылке https://www.protectimus.com/winlogon/ru/, скачайте установочный файл Protectimus Winlogon и детальную инструкцию по установке решения.

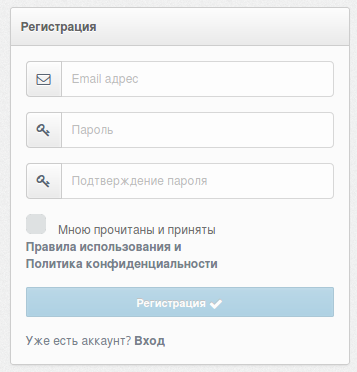

- Зарегистрируйтесь в SAAS сервисе Protectimus.

Перейдите в облачный сервис двухфакторной аутентификации Protectimus и пройдите регистрацию.

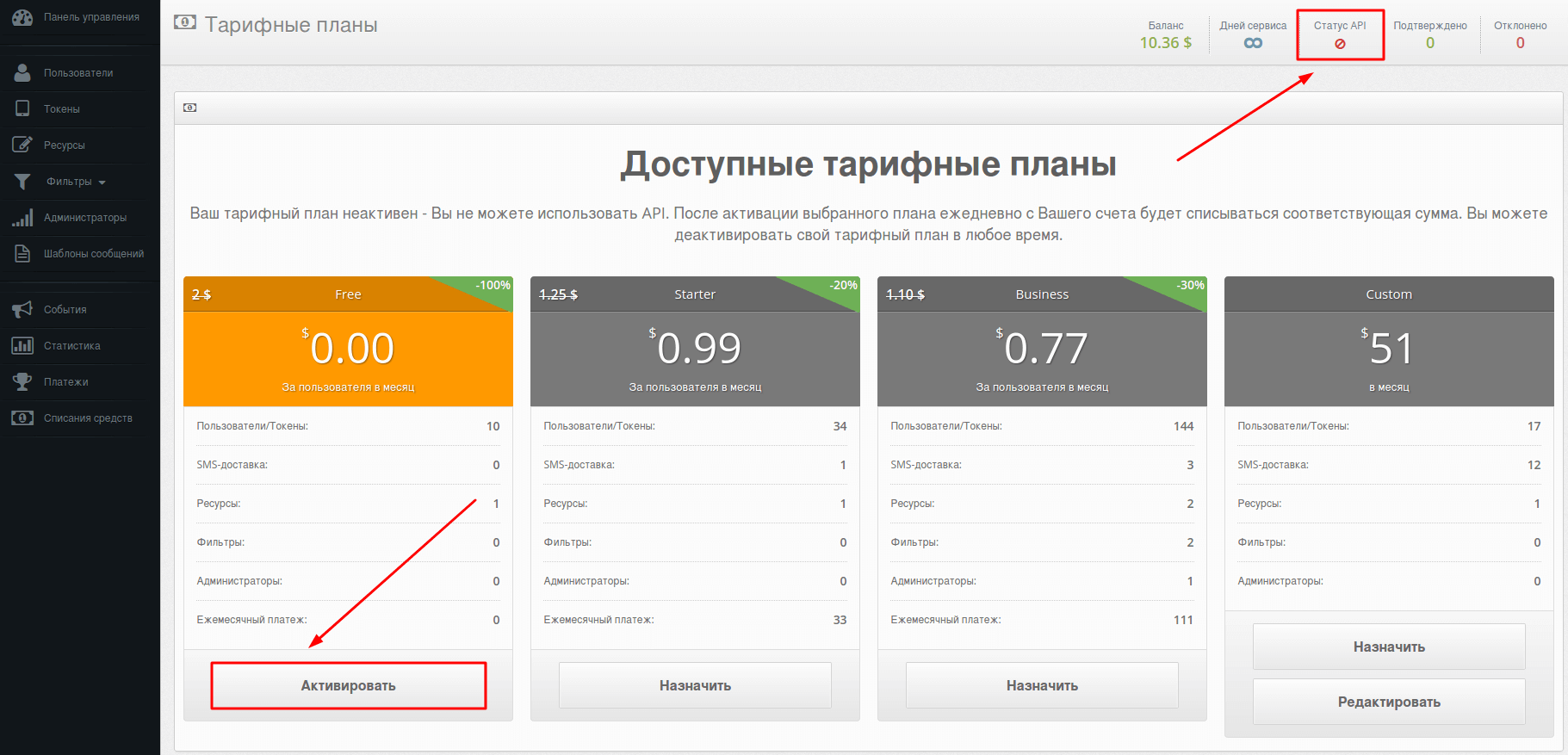

- Активируйте тарифный план, чтобы активировать API.

Перейдите в раздел Тарифные планы и активируйте подходящий вам тарифный план. Нажмите кнопку Назначить, потом кнопку Активировать. Минимальный тарифный план «Бесплатный» тоже нужно активировать. После активации тарифного плана, в верхнем правом углу вы увидите, что статус API изменился на активный.

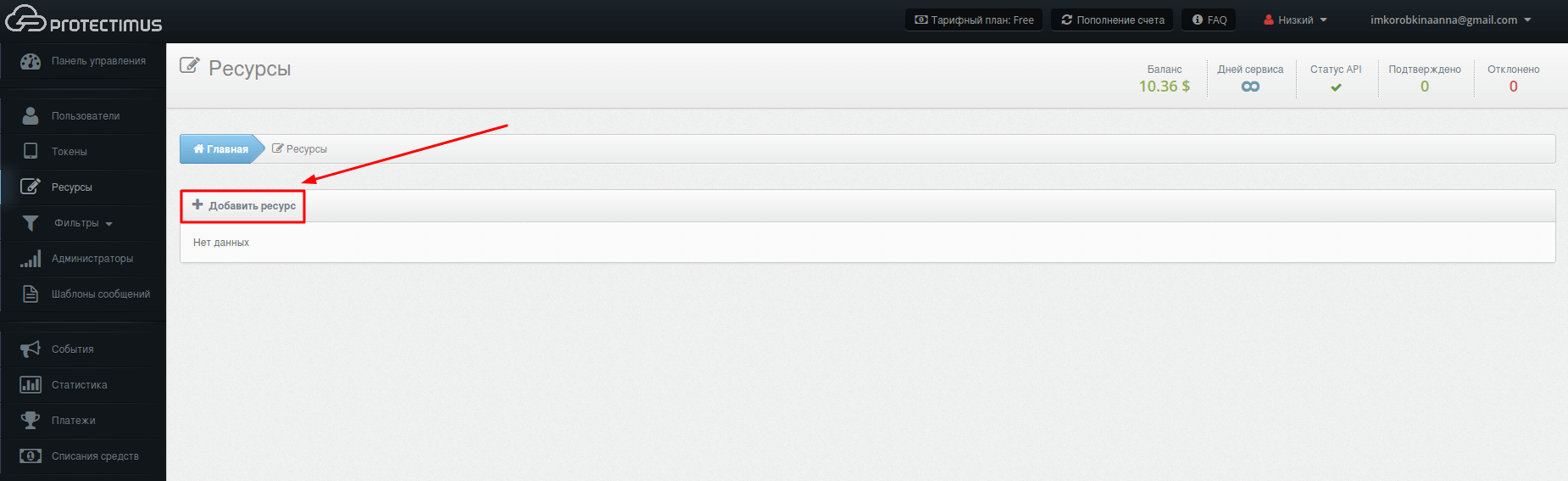

- Создайте ресурс.

Перейдите в раздел Ресурсы, нажмите на кнопку Добавить ресурс, обязательно укажите название ресурса, остальные параметры — по желанию.

- Создайте пользователей и токены.

Добавить пользователей и токены можно вручную (подробно о создании токенов и пользователей вручную читайте в инструкции по установке Protectimus Winlogon, которую уже скачали) или активировать авторегистрацию. Через авторегистрацию пользователь сможет создать только токены Protectimus Smart, Protectimus SMS и Protectimus Mail.

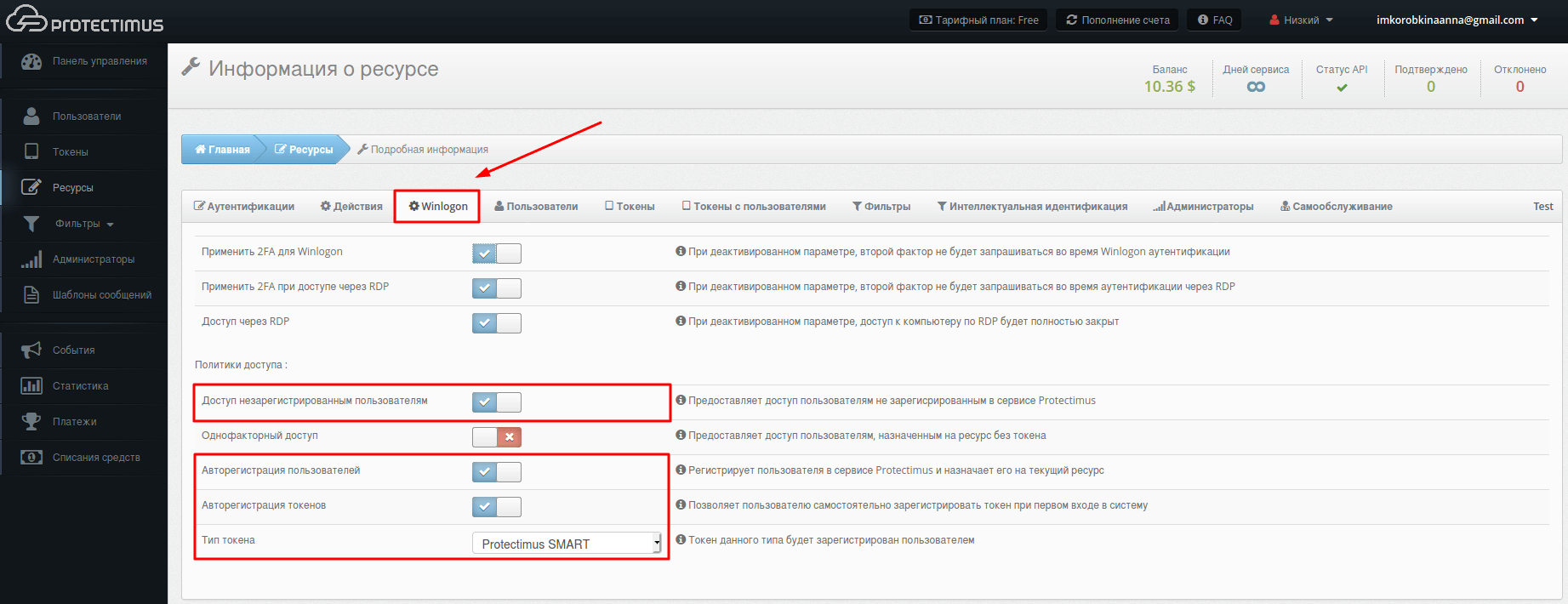

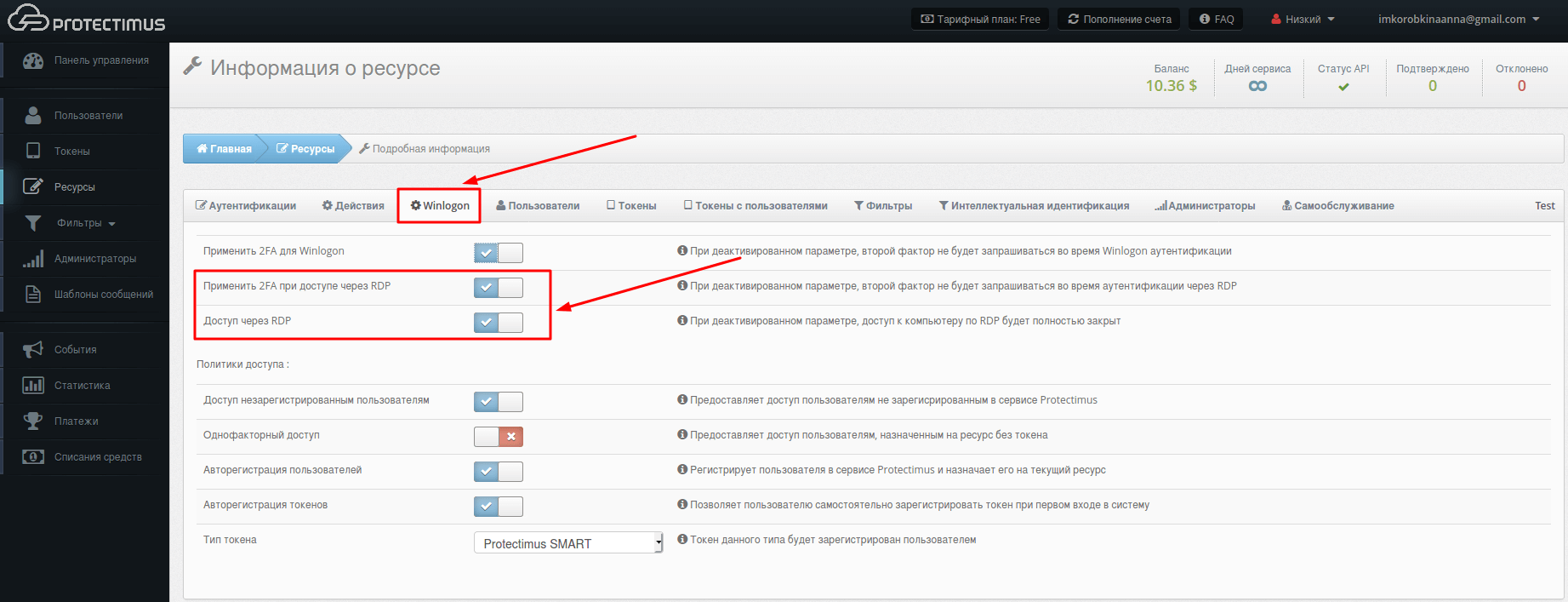

Чтобы активировать авторегистрацию пользователей и токенов, перейдите на страницу Ресурсы, нажмите на название ресурса, выберите вкладку Winlogon и отметьте галочками следующие пункты:

— Доступ незарегистрированным пользователям

— Авторегистрация пользователей

— Авторегистрация токенов

— Выберите тип токена, который сможет выпустить пользователь

После активации авторегистрации, при первом входе в учетную запись, пользователь должен будет ввести свой обычный Windows логин, пароль, а после этого выпустить токен.

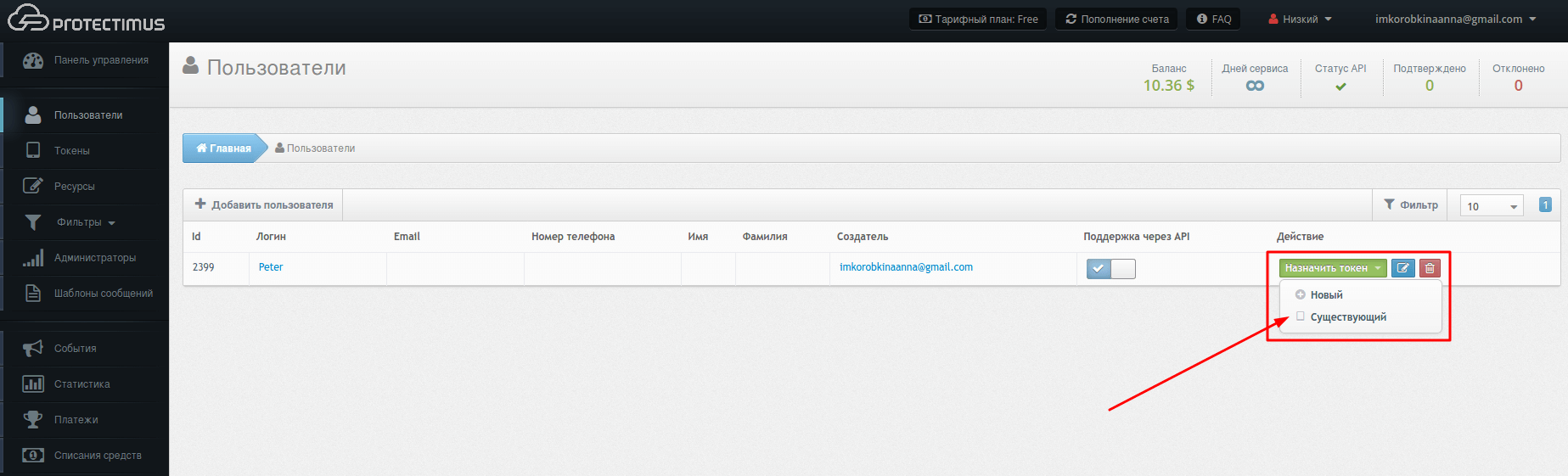

- Назначьте токены пользователям.

Пропустите этот пункт, если активирована авторегистрация пользователей и токенов!

Перейдите на страницу Пользователи и назначите токены, которые Вы только что создали, соответствующим пользователям. Для этого нажмите кнопку Назначить токен — Существующий, выберите нужный токен и нажмите Назначить.

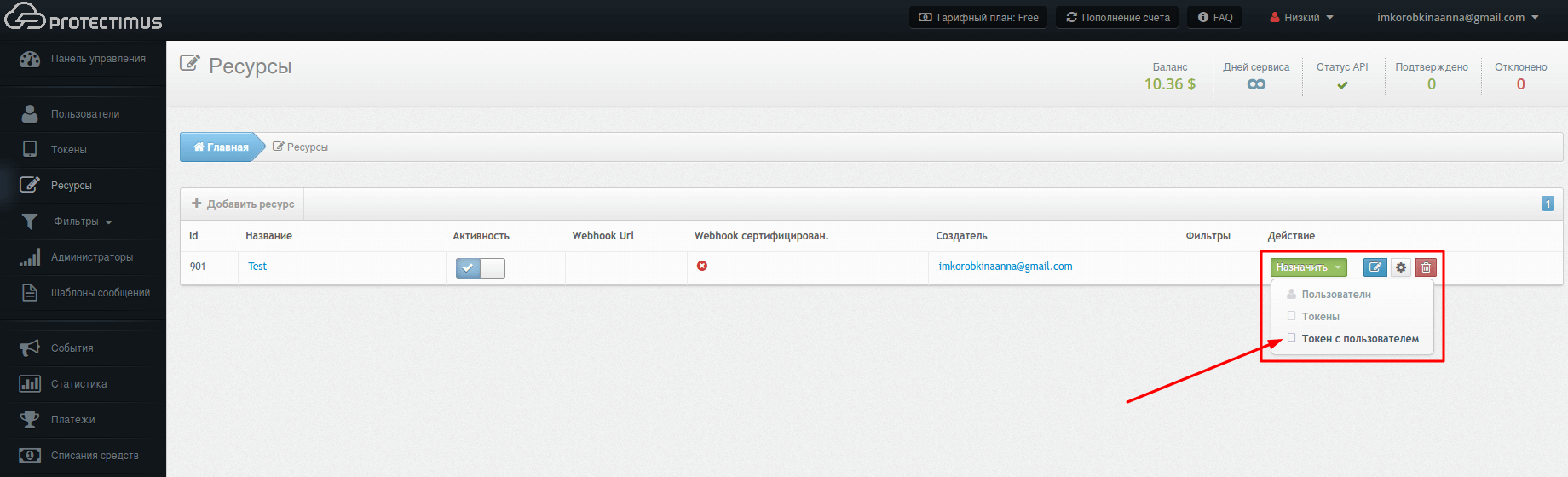

- Назначите токены с пользователями на ресурс.

Пропустите этот пункт, если активирована авторегистрация пользователей и токенов!

Перейдите на страницу Ресурсы, нажмите кнопку Назначить, выберите Токен с пользователем и выберите токены, которые должны быть назначены на ресурс.

- Запустите инсталлятор Protectimus Winlogon от имени администратора на компьютере, к которому будут подключаться по RDP, и установите приложение.

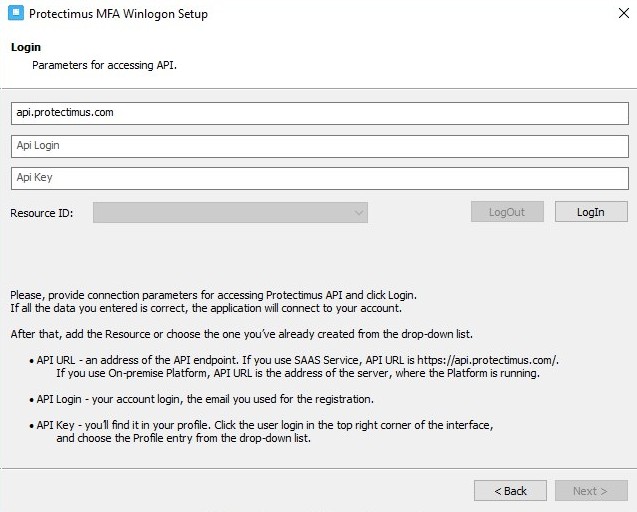

Установка проходит интуитивно. На одном из этапов необходимо указать следующие параметры:

— API URL. Используйте API URL https://api.protectimus.com/.

— API Login. Это логин, который был выбран при регистрации в сервисе (то есть ваш email).

— API Key. Ключ к API нужно скопировать на странице Профиль. Чтобы перейти в профиль пользователя нажмите на своем логине в правом верхнем углу интерфейса и выберите пункт “Профиль” из выпадающего списка.

Больше подробностей вы найдете в инструкции по установке Protectimus Winlogon, которую уже скачали

- Настройте двухфакторную аутентификацию при доступе к компьютеру через RDP.

Перейдите на страницу Ресурсы, нажмите на название ресурса и выберите вкладку Winlogon.

Активируйте параметр Доступ через RDP. Активация данного параметра открывает доступ к компьютеру по протоколу RDP без двухфакторной аутентификации.

Активируйте параметр Применить 2FA при доступе через RDP, чтобы включить двухфакторную аутентификацию при запросе доступа по RDP.

| Читайте также: Аппаратные OATH токены для Azure MFA

Обязательные инструменты для удаленной работы

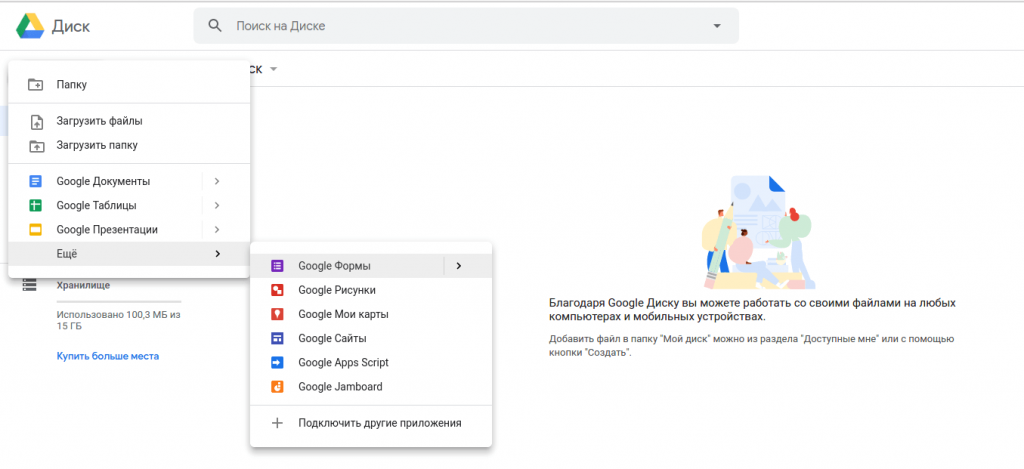

Облачные сервисы для совместной работы

Хранить рабочие файлы и папки с документами на домашнем компьютере не удобно и опасно. Для работы с документами обязательно используйте облачные сервисы G Suite или Office 365. Это очень практично и важно для защиты корпоративных данных. Удаленная работа в нашей команде практически невозможна без использования Google Диска.

Сервисы G Suite и Office 365 предоставляют полноценный набор инструментов для совместной работы над текстовыми документами, Excel таблицами, презентациями. Все файлы, папки и документы хранятся в облаке, а не на рабочем столе домашнего ПК сотрудника. Это значит, что документы никогда не потеряются, к ним будет доступ из любой точки мира, вы всегда будете видеть актуальную версию документа, а все члены команды, которым открыт доступ, смогут вносить свои правки и комментарии. Также в комплекте есть инструменты для созвонов, таск-менеджеры и календари.

В политиках информационной безопасности запретите хранить рабочие документы на домашнем ПК. Все файлы должны храниться в облаке, а учетная запись пользователя в G Suite или Office 365 должна быть защищена двухфакторной аутентификацией. Для аутентификации безопаснее всего использовать аппаратные токены. Модель Protectimus Slim NFC подключается, как к Google аккаунту, так и к Office 365.

Мессенджеры

Для общения команды необходимо выбрать удобный мессенджер (Telegram, Slack, Discord, Skype и т.п.). Если у вас небольшая команда (до 50 человек), подойдет Telegram. Более крупные компании предпочитают Slack. Для созвонов чаще всего используется Skype или Zoom.

Если Вы не хотите вести внутреннюю корпоративную переписку через стороннее приложение, обратите внимание на open source мессенджер Rocket.Chat. Его можно установить на собственный корпоративный сервер, еще и бесплатно. Тогда все данные, которые будут передаваться сотрудниками внутри чата, останутся только на серверах компании.

Работа удаленно подразумевает, что выбранный мессенджер должен быть установлен у каждого сотрудника. Обычно создается один общий чат для всех сотрудников компании, в котором публикуются информационные сообщения, и небольшие чаты для каждого проекта отдельно, где люди будут обсуждать свои текущие задачи. Для решения серьезных вопросов лучше созваниваться.

| Читайте также: Ищем безопасный мессенджер

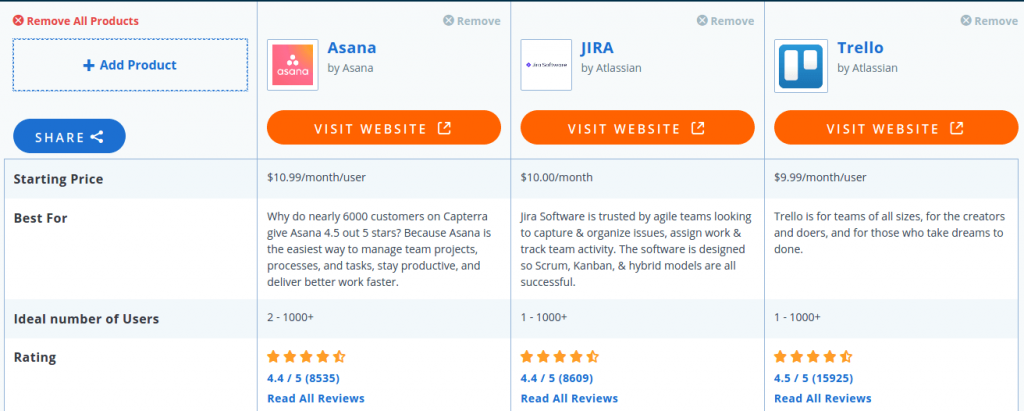

Таск-менеджеры и CRM

Для постановки задач и контроля их выполнения понадобится таск-менеджер (Trello, Asana, Jira). А для эффективной работы с клиентами необходима CRM система (CRM — Customer Relationship Management или Управление отношениями с клиентами). Часто менеджеры задач и CRM системы идут в одном комплекте (Zoho, Bitrix, та же Asana). Каждый менеджер задач хорош по своему и подходит под разные типы проектов. Например, Jira часто используется в IT индустрии, так как это удобный инструмент для отслеживания этапов разработки. Trello часто выбирают небольшие компании, так как этот менеджер задач доступен бесплатно и при этом им очень просто и удобно пользоваться. Протестируйте несколько вариантов и выберите тот, который подойдет вам.

Инструменты для видео-звонков, презентаций и конференций

В условиях карантина все встречи и презентации необходимо будет проводить в онлайн-режиме. Также дистанционная работа заставит вас созваниваться с командой для обсуждения важных вопросов. При созвоне желательно всегда включать камеру и научиться расшаривать экран. Позаботьтесь о том, чтобы у вашей сейлз-команды было несколько настроенных инструментов для видеозвонков сразу: Skype, Zoom, Google Hangouts, GoToMeeting.

Угрозы информационной безопасности при удаленной работе

Удаленная работа на дому — это повышенный риск утечки корпоративных данных и дополнительная возможность для злоумышленника проникнуть в вашу корпоративную сеть. Дело в том, что невозможно контролировать личные компьютеры сотрудников, их техническую грамотность и количество посторонних людей (родных, знакомых, хакеров), которые получат доступ к этим компьютерам.

Короновирус COVID-19 и карантин, который ввели в большинстве стран мира, — это просто мечта хакеров. Во время карантина, когда удаленная работа стала обязательной почти для каждого бизнеса, все усилия злоумышленников будут направлены на поиск лазейки в слабо защищенных домашних компьютерах и сетях. Хакеры постараются вычислить “самое слабое звено“, чей личный компьютер уже заражен вирусом, кто использует слабый пароль и не защитил учетную запись двухфакторной аутентификацией, кто переходит по ссылкам в фишинговых письмах от незнакомых отправителей. Все это, чтобы взломать домашний компьютер пользователя и через него получить доступ к корпоративной сети. Особенно осторожным нужно быть государственным и финансовым учреждениям, а также крупным компаниям, которые хранят большое количество пользовательских данных на своих серверах.

Возможность утечки конфиденциальной информации

- Личный компьютер сотрудника, который использует удаленный рабочий стол Windows, может быть заражен вредоносными программами.

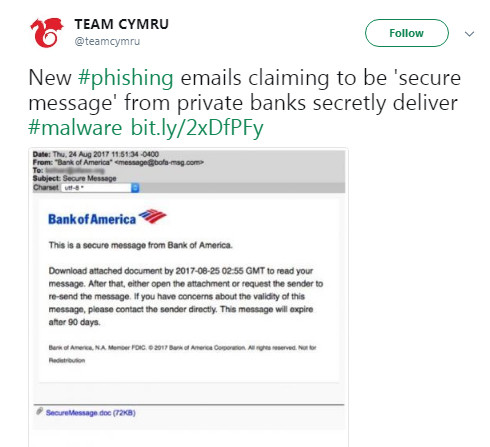

- Работник может стать жертвой фишинга или социальной инженерии, если не будет подготовлен и проинформирован о возможных угрозах.

- Пользователь может потерять свой личный ноутбук или смартфон, на котором открыт удаленный рабочий стол Windows 7 / 8 / 10.

- Устройство, на котором настроено удаленное управление рабочим компьютером и сохранены все логины и пароли, может выйти из строя и потребовать ремонта.

- Может оказаться, что одной учетной записью на домашнем компьютере сотрудника пользуются все его родственники / друзья / соседи. Есть вероятность, что кто-то из них, как минимум, скачает файл с вирусом. Нельзя исключать и того, что один из этих людей захочет проникнуть в вашу корпоративную сеть.

Возможность заражения корпоративной сети вредоносным ПО

Если компьютер, с которого осуществляется удалённый доступ, будет заражен вредоносной программой, то возможно заражение всей корпоративной сети. Источником вируса может быть скачанный с торрента файл или фишинговое письмо. Но главная причина подобной угрозы — возможное отсутствие антивирусного программного обеспечения на компьютере пользователя.

Возможность несанкционированного входа в корпоративную сеть

Если у пользователя слабый пароль и он не использует двухфакторную аутентификацию, есть огромный риск компрометации его учетной записи. Домашний компьютер может быть заражен вредоносным ПО, логин и пароль могут быть подобраны или перехвачены. Возможно даже, что кто-то из окружения пользователя использует его данные аутентификации, чтобы получить доступ к внутренней инфраструктуре компании (все мы знаем, что логин и пароль может быть по неосторожности записан на листке бумаги рядом с компьютером или храниться в файле “пароли” на рабочем столе).

| Читайте также: Хакерские атаки на Украину в 2017 году. Какие выводы были сделаны?

Кибербезопасность при удаленной работе

- Настройте шифрование трафика при удаленном подключении к рабочим станциям.

- Используйте двухфакторную аутентификацию при подключении к удаленному рабочему столу.

- Проинформируйте своих сотрудников об общих правилах кибербезопасности, а лучше пропишите политики информационной безопасности отдельным пунктом в контракте.

Защита удаленного подключения

Когда настраиваете удаленный доступ к компьютеру через интернет, позаботьтесь о безопасном соединении. Используйте VPN с шифрованием канала или настройте шифрование передаваемых данных другим способом. Например, даже если вы используете RDP напрямую без VPN, возможности приложения Microsoft Remote Desktop позволяют настроить дополнительное шифрование и смену RDP порта.

Двухфакторная аутентификация

Двухэтапная аутентификация должна быть активирована в каждом сервисе, который использует работник. Это барьер, который злоумышленнику практически невозможно преодолеть.

Двухфакторная аутентификация защищает от брутфорса, кейлоггеров, часто спасает аккаунты от взлома в результате удачного фишинга, социальной инженерии, атак человек-посередине, а также от несанкционированного входа со стороны посторонних, которые имеют физический доступ к компьютеру, или от хакеров, которые заполучили логин и пароль в результате взлома.

Убедитесь, что двухфакторная аутентификация настроена на всех важных узлах:

- Прежде всего, настройте двухфакторную аутентификацию при подключении по RDP. Если для удаленной работы используются другие средства, например продукты Citrix или VMWare, настройте двухфакторную аутентификацию через RADIUS.

- Убедите пользователей установить Protectimus Winlogon на домашние компьютеры, если они используют Windows, и включить встроенную двухфакторную аутентификацию, если они используют macOS.

- Все сотрудники должны включить двухфакторную аутентификацию в облачном сервисе, которым команда будет пользоваться для совместной работы с документами (Google, Office 365 и т.п.).

Для генерации одноразовых паролей рекомендуем использовать аппаратные токены.

Выбор OTP токенов

Для генерации одноразовых паролей закажите всем сотрудникам аппаратные токены. Это самое надежное средство двухфакторной аутентификации.

- Для аутентификации в Windows и RDP через Protectimus Winlogon подключите аппаратные токены Protectimus Two. В данном случае это самый выгодный и надежный вариант. Также отлично подойдет Protectimus Slim NFC, но стоит такой токен дороже. Если бюджет ограничен, хороший уровень безопасности обеспечит 2FA приложение Protectimus Smart или чат-боты в мессенджерах Telegram, Viber, Facebook Messenger. От SMS аутентификации рекомендуем отказаться, это и дорого и небезопасно.

- Для облачный сервисов GSuit и Office 365 используйте токены Protectimus Slim NFC, так как подключить к этим сервисам можно только перепрошиваемые аппаратные токены.

Windows и RDP(при условии использования решения Protectimus Winlogon) | ||

Рекомендованные токены | Уровень защиты | Особенности токена |

|  |

|

|  |

|

|  |

|

|  |

|

GSuite | ||

Рекомендованные токены | Уровень защиты | Особенности токена |

|  |

|

|  |

|

Office 365 | ||

Рекомендованные токены | Уровень защиты | Особенности токена |

|  |

|

|  |

|

| Читайте также: Эволюция средств двухфакторной аутентификации

Политики безопасности

Ваша обязанность — четко обозначить правила информационной безопасности при удаленной работе и проинформировать сотрудников о них. Каждый член команды должен знать как правильно действовать, чтобы свести к минимуму риск компрометации собственной учетной записи.

Правила безопасности при работе удаленно могут выглядеть примерно так:

- По окончанию работы, не забывайте отключать VPN и RDP.

- Никому не передавайте свои учетные данные и токен.

- Не сохраняйте свои учетные данные на компьютере и никуда не записывайте их.

- Не передавайте в использование ПК с включенным VPN и RDP другим лицам.

- Не скачивайте данные с рабочего на домашний ПК. Проводите все вычисления и манипуляции только на рабочем ПК или в облачном сервисе для совместной работы с документами.

- Активируйте двухфакторную аутентификацию в Windows / GSuite / Office 365.

- На домашнем ПК не должно быть вирусов и вы должны быть в этом уверены. Если вы сомневаетесь, скачайте антивирус и просканируйте систему. Если после сканирования у вас остались сомнения или вопросы, обратитесь к системному администратору.

- Не переходите по ссылкам и не скачивайте файлы в письмах от незнакомого отправителя.

Базовые правила безопасности следует соблюдать независимо от того где работает человек, дома или в офисе. Поэтому советуем регулярно проводить мастер-классы и тренинги по ИБ и учить сотрудников распознавать фишинг и социальную инженерию, использовать менеджеры паролей и двухфакторную аутентификацию, менять пароли раз в несколько месяцев, не раскрывать слишком много личной информации в социальных сетях.

Как долго продлится изоляция граждан не известно. Эпидемиологи делают разные прогнозы, некоторые утверждают, что карантин может продлиться до следующей весны. Начинайте переводить свою команду на дистанционную работу как можно скорее, а мы поможем обеспечить безопасность. Обращайтесь к нам на support@protectimus.com за консультациями в любое время.

Читайте также

- Каким должен быть безопасный мессенджер

- Как защититься от взлома электронной почты

- Информационная безопасность в FinTech: 10 инструментов для защиты платежной системы

- Интеллектуальная идентификация или как сделать 2FA более удобной для пользователя

- Одноразовые пароли: алгоритмы генерации и обзор основных видов токенов

- Вирус-шифровальщик – платить или нет

- Malvertising или вредоносная реклама

- Duo Security vs Protectimus: Функционал

Subscribe To Our Newsletter

Join our mailing list to receive the latest news and updates from our team.

01-05-2020

Я настроил сам так: mikhail-yudin.ru/blog/linux/rabotaem-udalyonno-po-ssh-na-karantine, до сих пор так и работаю. Для ITшников это не будет проблемой. А работать из дома удобно и ходить никуда не надо =) И VPN не нужен.

22-06-2020

Спасибо за интересную статью!

Увидела много нового для себя.

Отметила себе над чем мне нужно поработать.

27-07-2020

Да, это стало одной из больших проблем во время карантинного режима для сотрудников. Однако статья хорошая, много нужных информаций.

Так же на этом сайте blog.pachca.com/posts/kak-sohranit-rabochii-nastroi-na-udalenke-sovety-psyhologa/представлены 5 советов от психолога: как улучшить свой настрой на удаленке. Прочитали с мамой, действительно помогло. Советую!)