Все чаще специалисты по компьютерной безопасности в своем противостоянии с хакерами стараются сработать на опережение: смоделировать и предусмотреть вероятные “прорехи”, которые может иметь система защиты данных того или иного сервиса или операционной системы. В последнее время особое внимание уделяется мобильным ОС, так как именно со смартфонов все большее число пользователей заходит в свои аккаунты. Смартфоны также часто используются в качестве средства аутентификации. Чаще всего пользователи получают одноразовые пароли по SMS. Иногда одноразовые пароли (one time passwords) также могут доставляться посредством голосовых сообщений, или же генерироваться с помощью специального приложения — генератора OTP. Но в этой статье будет рассмотрен именно наиболее популярный способ доставки одноразовых паролей — SMS аутентификация.

Двухфакторная аутентификация на основе одноразовых паролей, получаемых по SMS, не всегда способна обеспечить должный уровень надежности. Одна из причин в том, что телефонные сети используют открытые, незашифрованные каналы связи, где какая-либо защита данных практически невозможна. Для человека, имеющего необходимые технические познания и оборудование, подключиться к такой сети не составит труда. Но, как обнаружили ученые Амстердамского свободного университета, даже это необязательно. Исследователи выявили еще одну критическую уязвимость, которую имеет SMS аутентификация.

Где скрывается проблема

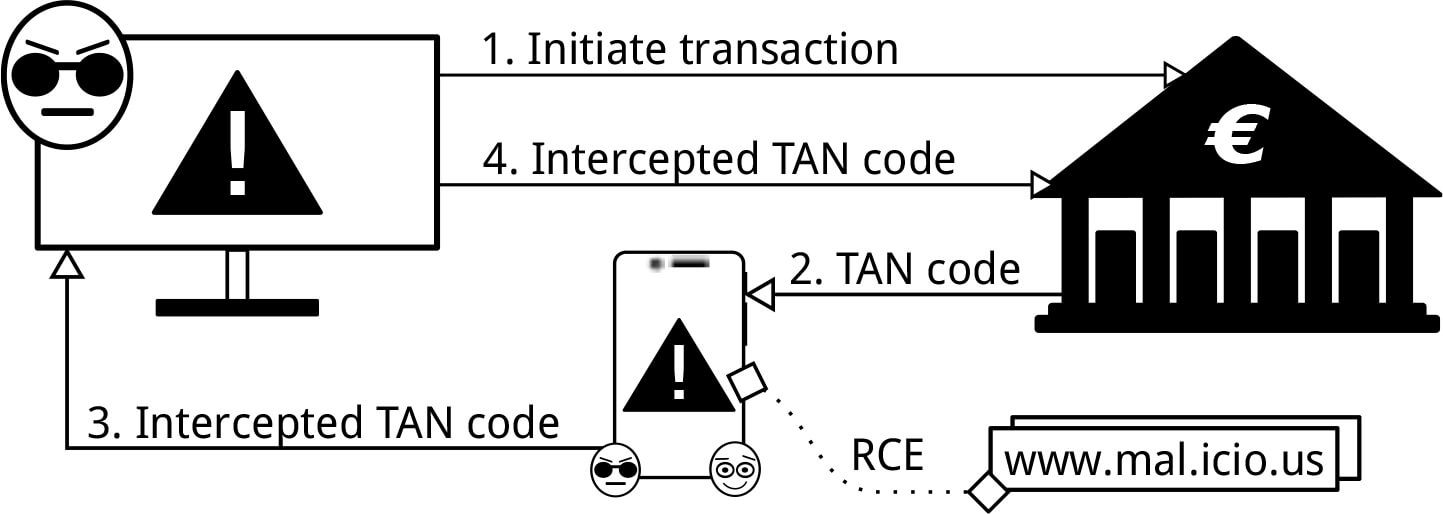

Обычно для того, чтобы строгая аутентификация могла проводиться хакерами от имени пользователя, требуется наличие на компьютере жертвы троянской программы и знание злоумышленниками многоразового пароля, служащего первым фактором для 2FA. Голландские исследователи установили, как можно перехватить SMS с одноразовым паролем на мобильных устройствах на базе операционных систем Android и iOS. Располагать постоянным паролем для входа в аккаунт при этом не нужно.

Источник неприятностей кроется в возможности синхронизации смартфона и компьютера, которую предоставляют пользователям компании Apple и Google. Функция эта придумана для удобства, но от нее может пострадать защита данных пользователя. Причем, если ранее наиболее уязвимой считалась операционная система Android, то данное исследование показало, что хваленую iOS еще легче взломать.

В обоих случаях для обхода двухфакторной аутентификации требуется лишь наличие на компьютере у жертвы троянской программы. Поместить ее туда обычно несложно: был уже не один прецедент, когда шпионские зловреды проникали под видом полезных программ даже в официальные магазины приложений. Да и фишинг, который, несмотря на многочисленные предупреждения то и дело срабатывает, тоже никто не отменял.

Далее события развиваются по разному, зависимо от того, на какой операционной системе работает смартфон — Android или iOS .

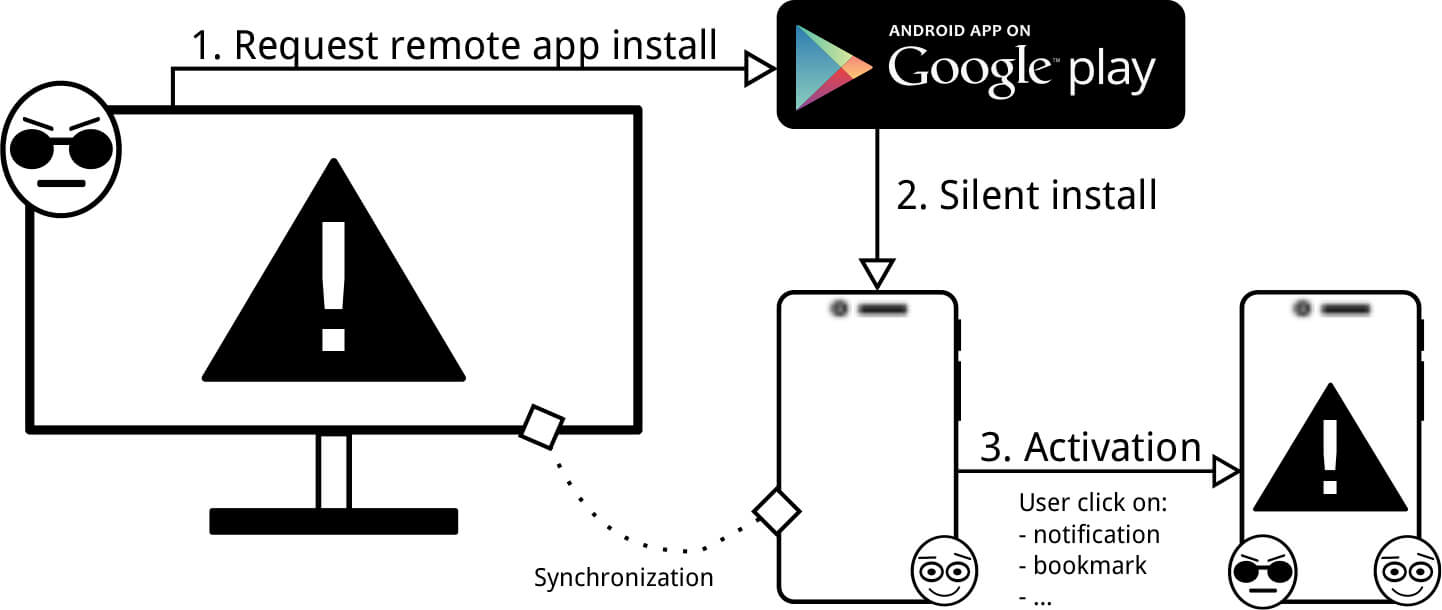

В случае с Android, имеющийся на компьютере троянский вирус под видом владельца аккаунта просит загрузить на смартфон, подключенный к учетной записи, шпионское приложение. Когда вредоносная программа установлена, она никак себя не проявляет и ждет прихода SMS с временным паролем. Дальше остается переправить код доступа на сервер мошенников до того, как настоящий хозяин аккаунта введет ОТР.

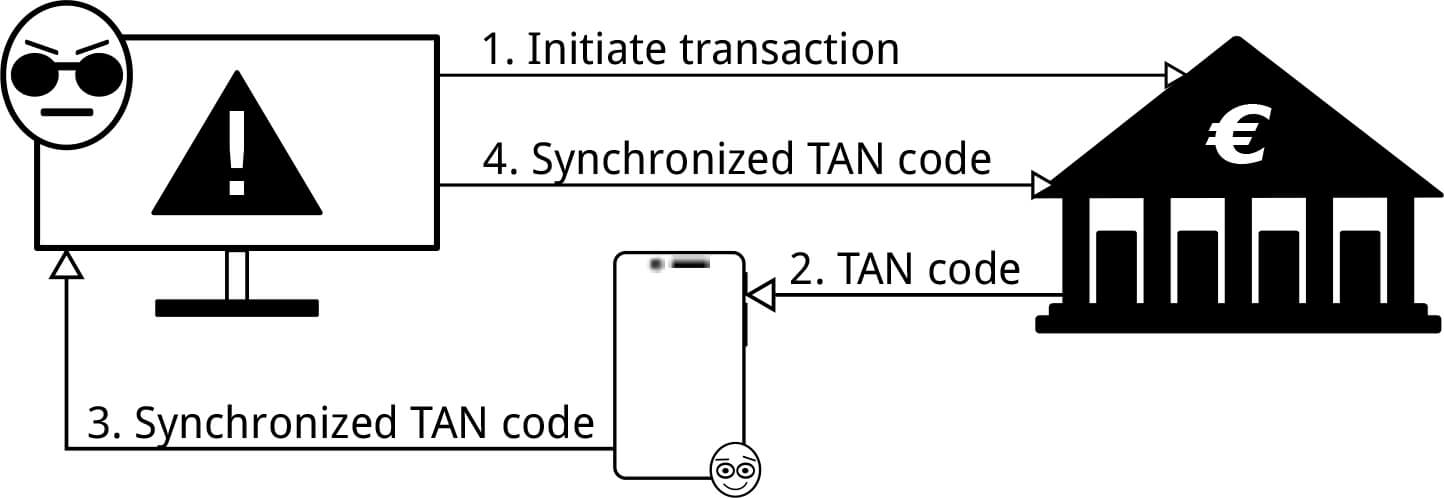

“Работа” с OS X и iOS для трояна еще проще. Дело в том, что в последние версии этих операционных систем включена функция чтения SMS, приходящих на iPhone, прямо с компьютера. Все поступающие сообщения располагаются в отдельном файле на жестком диске компьютера. Вирусу достаточно только мониторить его содержимое в ожидании “часа икс”.

Возможное решение

Если двухфакторная аутентификация (two-factor authentication) в своем классическом виде (с применением SMS) может быть скомпрометирована, что же позволит избежать угрозы?

На данный момент самым очевидным решением представляется аппаратный ОТР токен (token). Именно это устройство способно обеспечить должный уровень защищенности при двухуровневой аутентификации.

Из всех видов токенов, аппаратные токены наиболее безопасны. Такой генератор одноразовых паролей работает без доступа к интернету или сети GSM. К тому же, современные аппаратные токены могут быть дополнительно защищены PIN-кодом.

Если говорить об удобстве использования токенов, то провайдеры двухфакторной аутентификации — такие, как компания Protectimus — делают все для того, чтобы оно было максимальным. Обычно токены невелики по размеру и служат без замены батареи до 5 лет. Аппаратные токены могут быть изготовлены в виде брелока (например, такие как Protectimus Ultra и One) или кредитной карты (Protectimus Slim и Protectimus Slim Mini). Кстати, новый токен смарт-карта Protectimus Slim Mini не только вдвое меньше стандартной кредитки, но и поддерживает технологию NFC, перепрошивается, и позволяет изменять время жизни одноразового пароля, что также способствует увеличению безопасности при его использовании.

В мире придуманы разные способы аутентификации. Но практика показывает, что именно генерация одноразовых паролей с помощью аппаратных токенов в состоянии наилучшим образом скомпенсировать имеющиеся уязвимости в процессе подтверждения легитимности пользователя.

Subscribe To Our Newsletter

Join our mailing list to receive the latest news and updates from our team.

Подпишитесь на нашу рассылку!

Подпишитесь на нашу рассылку и получайте последние новости из мира информационной безопасности от блога Protectimus.

Спасибо за подписку на нашу рассылку!