Вы думали, что все хакеры плохие? Это не так: в IT-среде уже давно существует деление на “черных” и “белых” взломщиков кода. С первыми все понятно: они при помощи своих умений лишают пользователей и компании денег, а также охотятся на другую ценную информацию с целью кражи личности. Но есть и те, кто занимается взломом не ради обогащения, а по гуманистическим и научным побуждениям. Таких “хороших парней” называют white hat (”белые” хакеры). Основное направление их работы — поиск уязвимостей ПО, сайтов и сервисов, о которых затем оповещается администрация соответствующих ресурсов. С подачи “белых” хакеров устраняется много багов, а защита данных в сетевом пространстве становится более надежной.

Порой специалистам удается отыскать “дыру” даже в тех функциях, которые изначально предназначены как раз для защиты от взлома. Так произошло и с двухфакторной аутентификацией (two-factor authentication). Бельгийский white hat хакер А. Свиннен обнаружил оригинальный способ “заработка” при помощи голосовых звонков от сервиса или банка, применяемых в 2FA. Как такое может быть возможно?

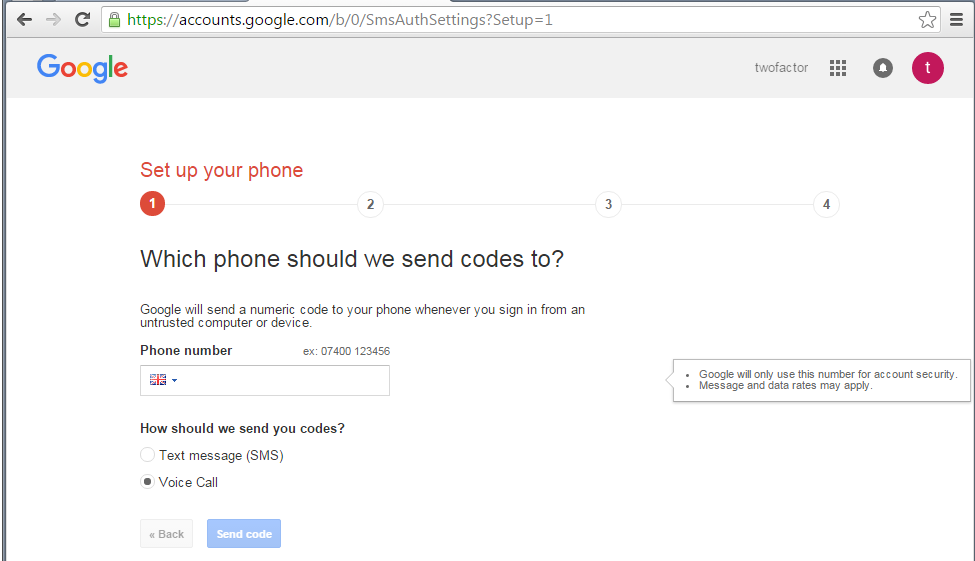

Одной из главных задач ИБ является установление легитимности человека, запрашивающего доступ к учетной записи на сайте, в онлайн-банке или платежной системе. Для ее решения разработаны многочисленные (часто довольно экзотические) способы аутентификации пользователей. Наиболее надежным среди них на сегодняшний день признана двухфакторная аутентификация с помощью одноразовых паролей. Чаще всего в качестве средства доставки одноразовых паролей применяется аутентификация СМС, но некоторые компании пользуются ее модифицированным вариантом — голосовыми звонками на номер, привязанный к аккаунту. Вот эту опцию и использовал А. Свиннен.

Он “прикрепил” к созданным для эксперимента учетным записям в Instagram, Microsoft Office 365 и Google не обычные телефонные номера, а такие, звонки и отправка СМС на которые являются платными. К сожалению, то, что это не “простые”, а платные номера, системы этих сервисов определить не смогли. В результате, после каждого такого звонка, компаниям выставлялся счет. Исследователь нашел способ заставить роботов Google, Microsoft и Instagram совершать звонки на платные номера с максимально возможной частотой.

Свиннен подсчитал, что за год он смог бы получить таким образом от 2 000 до 670 000 долларов, в зависимости от ресурса (меньше всего — Instagram, больше всего — Microsoft).

О найденных проблемах white hat хакер сообщил разработчикам еще в конце 2015 года. И, надо признать, все три компании приняли меры и устранили выявленные баги, которые имела двухфакторная авторизация их сервисов.

Стоит отметить, что подобных проблем можно было бы избежать, если бы двойная аутентификация чуть было не пострадавших компаний использовала вместо СМС и телефонных звонков более надежные и современные средства. Одним из таких решений может быть аппаратный или программный ОТР токен (token), который автономно генерирует одноразовые пароли. Это устройство не использует открытые телефонные сети или интернет для передачи временных паролей, что исключает возможность не только телефонного мошенничества, но и перехвата.

Компаниям, которые используют в работе с клиентами двухфакторную аутентификацию, стоит помнить, что это прекрасное средство само по себе не является панацеей от любых угроз. Чтобы 2FA была по-настоящему эффективной, ее применение должно быть хорошо продумано и учитывать все возможные риски, которые часто скрываются в самых неожиданных местах. Не хотите кусать локти когда мошенники найдут очередную лазейку в вашей системе аутентификации? Тогда обращайтесь к профессионалам.

Subscribe To Our Newsletter

Join our mailing list to receive the latest news and updates from our team.

Подпишитесь на нашу рассылку!

Подпишитесь на нашу рассылку и получайте последние новости из мира информационной безопасности от блога Protectimus.

Спасибо за подписку на нашу рассылку!